Doctor Web : rapport viral de l'année 2023

le 13 mai 2024

En 2023, les malwares appelés Trojan.Autolt créées à l'aide du langage de script Autolt sont reconnus comme l'une des menaces les plus actives. Ils sont distribués au sein d'autres applications malveillantes ce qui les rend difficiles à détecter. Par ailleurs, une forte activité du Trojan.BPlug a également été enregistrée. Le trafic de messagerie a été inondé de scripts malveillants, ainsi que de documents de phishing. Les attaquants ont activement distribué des logiciels malveillants exploitant des vulnérabilités dans des documents Microsoft Office.

Par rapport à l'année précédente, le nombre de demandes d'utilisateurs pour le décryptage de fichiers a diminué en 2023. Dans le même temps, il y a également eu une diminution du nombre de détections de chevaux de Troie bancaires.

Au printemps 2023, nos experts ont enregistré une attaque de chevaux de Troie infectant les téléviseurs intelligents et les décodeurs Android TV. A l’automne 2023, nos analystes ont signalé une attaque de chevaux de Troie espions ciblant les utilisateurs d'Android en Iran. Parmi les malwares notables ayant circulé en 2023, des Trojans conçus pour voler des crypto-monnaies dissimulés dans certaines versions piratées de Windows 10 qui infectaient la section EFI du système et la propagation de plug-ins malveillants pour le serveur de messagerie Openfire.

Parmi les menaces mobiles, les plus actives ont été des chevaux de Troie publicitaires, des logiciels espions et des logiciels publicitaires indésirables. Dans le même temps, de nombreuses nouvelles applications malveillantes avec près d'un demi-milliard d'installations totales ont été identifiées dans le catalogue Google Play. Nos experts ont également trouvé de nouveaux Trojans voleurs de crypto-monnaie, visant non seulement les utilisateurs du système d'exploitation Android, mais aussi les propriétaires d'appareils fonctionnant sous iOS.

Les analystes Internet de Doctor Web ont continué à identifier des sources d'hameçonnage, notamment des faux sites Web de banques, de boutiques en ligne et de sociétés pétrolières et gazières.

Les tendances principales de l'année

- Propagation généralisée de chevaux de Troie créés à l'aide du langage de script AutoIt

- Large diffusion de programmes malveillants publicitaires

- Diminution du nombre d'incidents impliquant des rançongiciels

- Emergence de nouvelles familles de chevaux de Troie bancaires

- Apparition de nombreuses nouvelles menaces sur Google Play

- Forte activité des fraudeurs sur Internet

- Prédominance des scripts malveillants et des documents de phishing parmi les malwares dans le trafic e-mail

Les événements les plus intéressants de 2023

En mai 2023, Doctor Web a révélé le module de cheval de Troie Android.Spy.SpinOk , qui a été proposé aux développeurs de jeux et de programmes Android en tant qu'outil de marketing, alors qu’il embarquait également des fonctionnalités d’espionnage. Il collectait des informations sur les fichiers stockés sur les appareils, et était en mesure de les transférer, il pouvait également remplacer et télécharger le contenu du presse-papiers sur un serveur distant. De plus, il pouvait afficher des publicités. Nos analystes ont identifié ce module dans plus d'une centaine d'applications téléchargées depuis Google Play plus de 421 000 000 fois. Après notre publication, le développeur SpinOk a contacté Doctor Web pour vérifier et éliminer les raisons de la classification du module comme malveillant. Par la suite, il a été mis à jour vers la version 2.4.2, qui ne contenait plus de fonctionnalités de cheval de Troie.

En juin, nos analystes ont découvert une application malveillante, Trojan.Clipper.231, conçue pour voler de la crypto-monnaie. Elle était intégrée dans un certain nombre de versions piratées de Windows 10 et lorsque les ordinateurs étaient infectés, ce malware pénétrait dans la section EFI du système. Le stealer remplaçait les adresses des portefeuilles cryptographiques dans le presse-papiers par les adresses définies par les fraudeurs. Au moment de sa détection, les attaquants étaient parvenus à voler de la crypto-monnaie pour un montant équivalent à environ 19 000 $.

Au mois de juillet 2023, Doctor Web a détecté une attaque ciblant Windows perpétrée via le cheval de Troie modulaire Trojan.Fruity.1. Avec son aide, les attaquants, en fonction de leurs objectifs, pouvaient infecter les ordinateurs avec différents types d'applications malveillantes. Ils ont également pris un certain nombre de mesures pour augmenter les chances de succès des attaques. Par exemple, Trojan.Fruity.1 a été distribué dans le cadre d'installateurs spécialement formés de programmes populaires téléchargés à partir de sites malveillants, et le processus d'infection des systèmes cibles en raison de l'architecture modulaire du cheval de Troie comprenait plusieurs étapes. De plus, des applications inoffensives ont été utilisées pour lancer les composants de Trojan.Fruity.1, et lorsque le système était infecté, une tentative de contourner la protection antivirus était effectuée.

Début septembre, notre société a publié une étude sur la porte dérobée Android.Pandora.2 qui s'attaquait principalement aux utilisateurs hispanophones. Différentes modifications de ce Trojan infectent les téléviseurs intelligents et les décodeurs Android TV en les attaquant via des versions compromises de micrologiciels, ainsi que lors de l'installation de versions de chevaux de Troie de programmes pour la visualisation illégale de vidéos en ligne. Des attaques de masse ayant impliqué Android.Pandora.2 ont été enregistrées en mars 2023. Les premières versions de ce Trojan ont été ajoutées aux bases de données virales Dr.Web au mois de mai 2017.

Un peu plus tard, nous avons signalé l'apparition des Trojans de la famille Android.Spy.Lydia dont la cible principale était les utilisateurs iraniens d'Android. Ces programmes malveillants fournissaient aux attaquants un accès à distance aux appareils infectés, disposaient de fonctionnalités de logiciels espions et étaient utilisés pour voler des informations personnelles et de l'argent.

Fin septembre, Doctor Web a mis en garde contre la propagation des plugins malveillants JSP.BackDoor.8 pour le serveur de messagerie Openfire. Ces plugins exploitaient la vulnérabilité CVE-2023-32315 de ce produit. Cette vulnérabilité permettait aux pirates d'accéder au système de fichiers des serveurs infectés et de les utiliser au sein d'un botnet. Les plugins de Trojan ont été détectés par les analystes du laboratoire de Doctor Web lors de l'examen d'une attaque d'un Trojan à chiffrement visant l'infrastructure d'un de nos clients. C'est à l'aide d'un tel plugin que l'encodeur a attaqué le serveur utilisant le logiciel Openfire embarquant la vulnérabilité. Les plugins JSP.BackDoor.8 sont des backdoors basées sur Java qui permettent d'exécuter un certain nombre de commandes sous la forme de requêtes GET et POST envoyées par les attaquants. Avec leur aide, ceux-ci peuvent également obtenir des informations sur le serveur compromis, notamment, sur les connexions réseau, l'adresse IP, les utilisateurs et la version du noyau système.

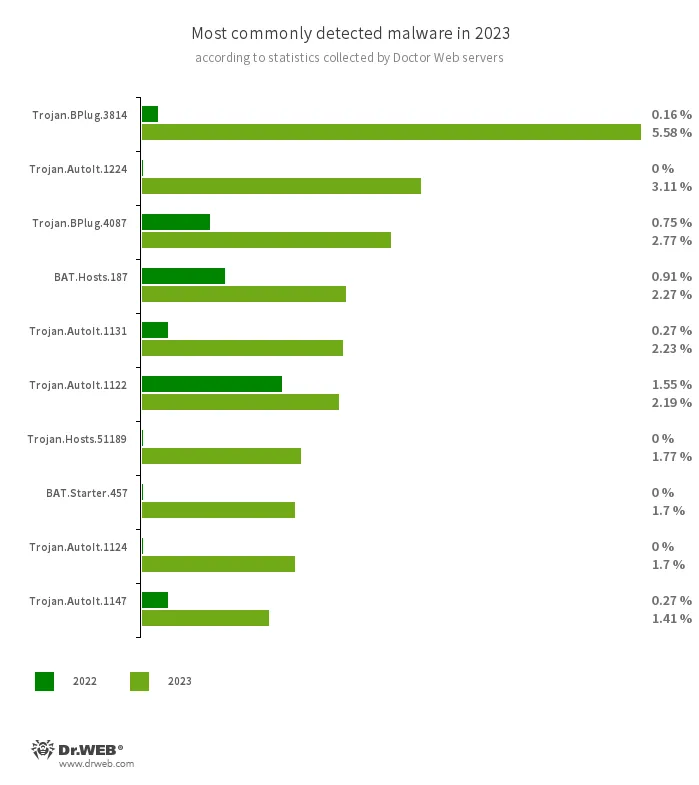

Situation virale

L'analyse des statistiques récoltées par l'antivirus Dr.Web en 2023 montre une croissance du nombre total de menaces détectées de 12% par rapport à l'année 2022. Le nombre de menaces uniques a augmenté de 21,7%. L'activité la plus notable a été celle de chevaux de Troie distribués dans le cadre d'autres programmes malveillants afin de les rendre plus difficiles à détecter. De plus, les utilisateurs ont souvent rencontré des chevaux de Troie publicitaires et toutes sortes de scripts malveillants.

- Trojan.BPlug.3814

- Trojan.BPlug.4087

- Composants malveillants de l'extension de navigateur WinSafe. Ces composants représentent des scripts JavaScript qui affichent des publicités intrusives dans les navigateurs.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1122

- Trojan.AutoIt.1147

- Version packagée du cheval de Troie Trojan.AutoIt.289, écrit dans le langage de script AutoIt. Ce Trojan est distribué dans le cadre d'un groupe de plusieurs applications malveillantes - un miner, une porte dérobée et un module d'auto-propagation. Le Trojan.AutoIt.289 effectue différentes actions malveillantes qui empêchent la détection de la charge utile principale.

- BAT.Hosts.187

- Script malveillant écrit dans le langage d'interpréteur de commandes de Windows. Il modifie le fichier hosts en y ajoutant une liste spécifique de domaines.

- Trojan.Hosts.51189

- Cheval de Troie qui modifie le contenu du fichier hosts sur les ordinateurs tournant sous Windows.

- BAT.Starter.457

- Script malveillant écrit dans le langage d'interpréteur de commandes de Windows. Il est conçu pour exécuter diverses applications malveillantes sur les ordinateurs cibles.

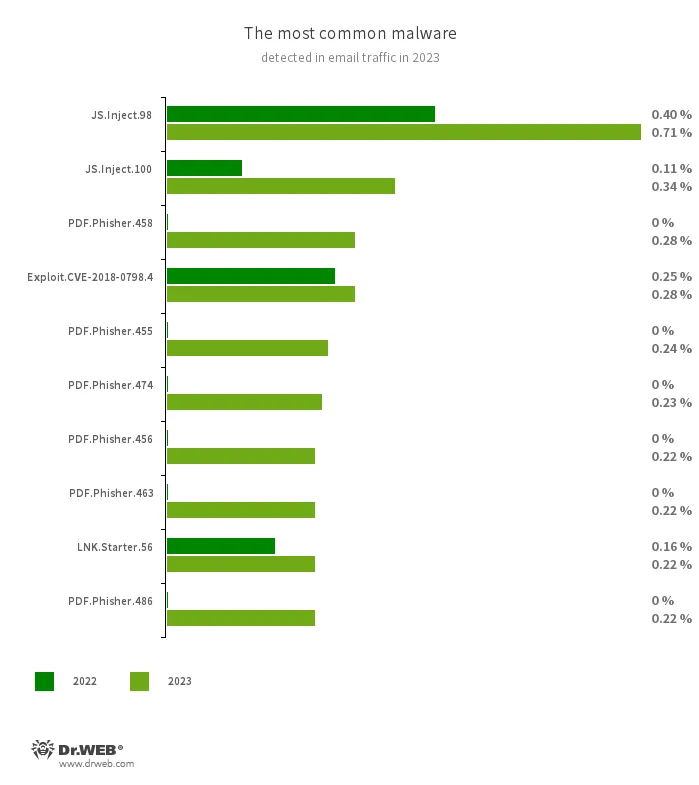

Dans le trafic de messagerie, en 2023, les menaces les plus courantes ont été les scripts malveillants et les documents d'hameçonnage, se présentant le plus souvent sous la forme de faux formulaires de saisie d'informations d'identification. Ces documents simulent l'authentification sur des sites populaires et transfèrent les données saisies par les victimes aux attaquants. La propagation des programmes malveillants qui exploitent les vulnérabilités dans les documents Microsoft Office a de nouveau pris l'envergure.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- PDF.Phisher.458

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.456

- PDF.Phisher.486

- PDF.Phisher.463

- Documents PDF utilisés dans des newsletters de phishing.

- Exploit.CVE-2018-0798.4

- Exploit conçu pour exploiter des vulnérabilités dans le logiciel Microsoft Office et qui permet l'exécution de code arbitraire.

- LNK.Starter.56

- Détection d'un raccourci spécialement créé qui est distribué via des lecteurs amovibles et qui possède une icône de disque pour tromper les utilisateurs. Lors de son ouverture, des scripts VBS malveillants sont lancés d'un répertoire caché situé sur le même support que le raccourci lui-même.

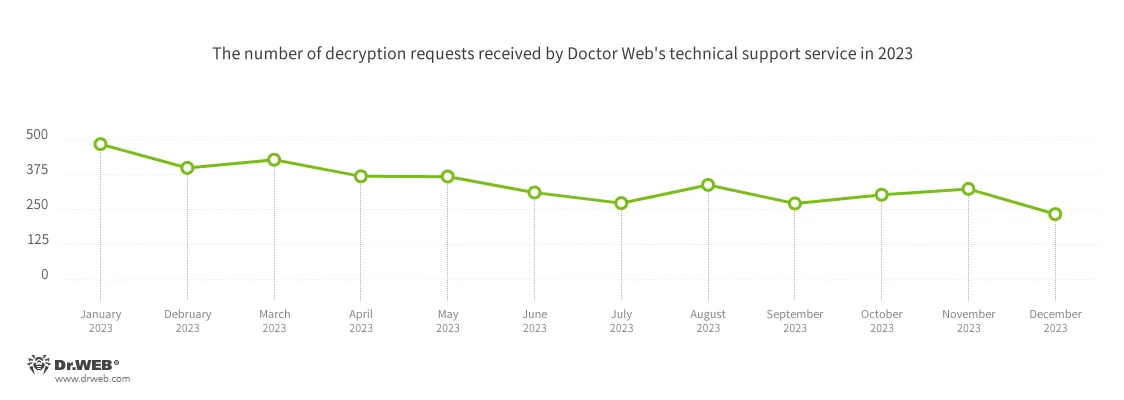

Rançongiciels

En ce qui concerne les rançongiciels, en 2023, les demandes de déchiffrement de fichiers au laboratoire antivirus de Doctor Web ont diminué de 28,8 %. Le graphique suivant montre la dynamique d'enregistrement des demandes de décryptage de fichiers :

Les ransomwares à chiffrement les plus répandus en 2023 :

- Trojan.Encoder.26996 (21,3 % des demandes des utilisateurs)

- Ransomware connu sous le nom de STOP Ransomware. Il tente d'obtenir la clé privée du serveur, et en cas d'échec, il utilise une clé embarquée. L'un des rares ransomware qui crypte les données avec l'algorithme de flux Salsa20.

- Trojan.Encoder.3953 (18,8 % des demandes des utilisateurs)

- Ransomware à chiffrement qui possède plusieurs versions et modifications. Pour le chiffrement, il utilise l'algorithme AES-256 en mode CBC.

- Trojan.Encoder.35534 (6% des demandes des utilisateurs)

- Ransomware connu sous le nom de Mimic. Lors de la recherche de fichiers cibles pour le cryptage, le cheval de Troie utilise la bibliothèque everything.dll du programme Everything légitime, conçu pour rechercher instantanément des fichiers sur les ordinateurs Windows.

- Trojan.Encoder.34027 (2,1% des demandes des utilisateurs)

- Ransomware à chiffrement, également connu sous le nom de TargetCompany ou Tohnichi. Pour crypter les fichiers, le programme utilise les algorithmes AES-128, Curve25519 et ChaCha20.

- Trojan.Encoder.35209 (2% des demandes des utilisateurs)

- Ransomware à chiffrement connu sous le nom de Conti (l'une des variantes du cheval de Troie Trojan.Encoder.33413). Il utilise l'algorithme AES-256 pour chiffrer les fichiers.

Fraudes en ligne

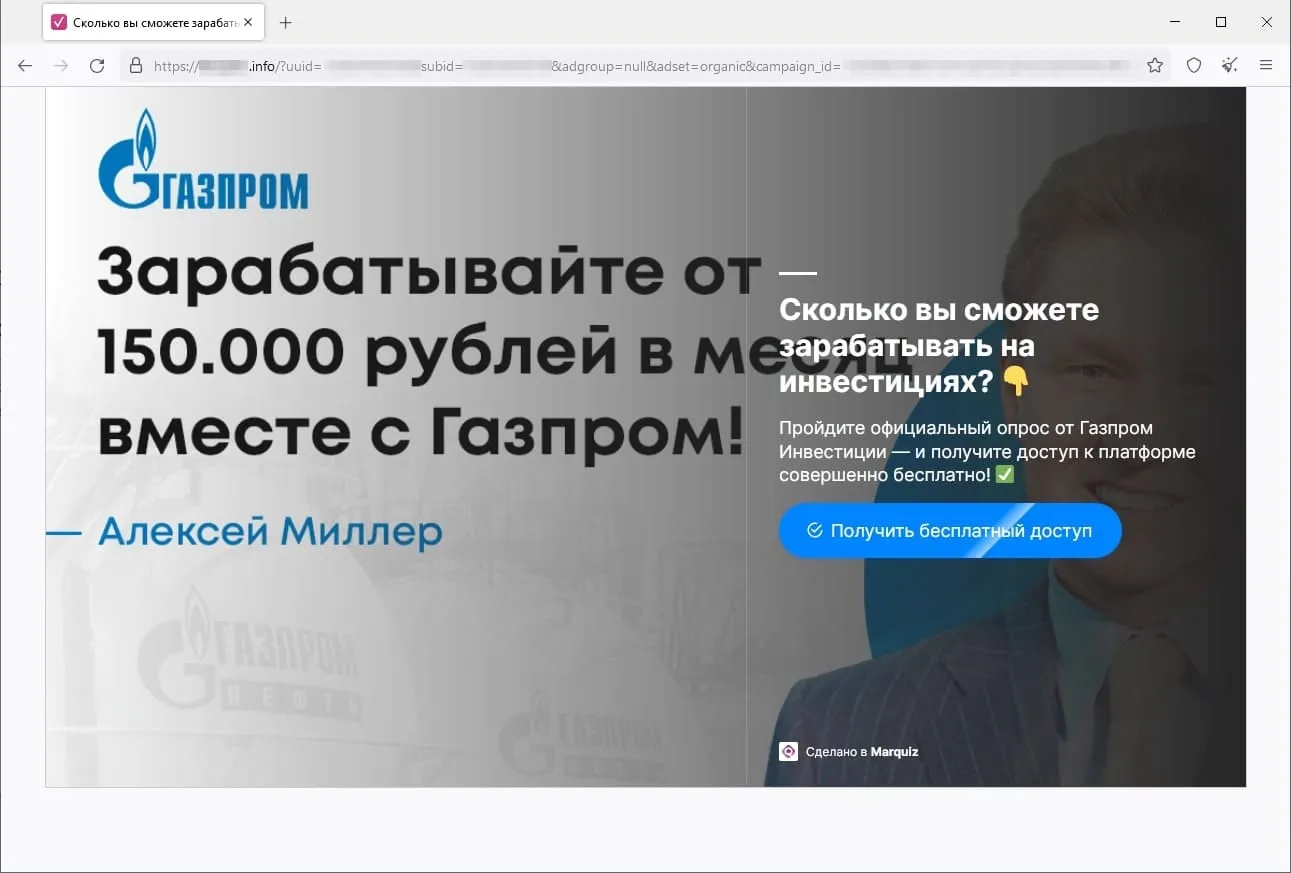

En 2023, les analystes Internet de Doctor Web ont constaté une forte recrudescence de fraudes en ligne et ont trouvé de nombreux sites de phishing attirant les internautes via des sujets financiers : environ 60% des ressources Internet indésirables identifiées imitaient des sites réels d'établissements de crédit. Parmi ces ressources, on note l’utilisation massive de faux comptes personnels pour se connecter aux banques en ligne et la publication de pages avec des pseudo-polls à l’aide desquels les cybercriminels tentaient d'obtenir des données personnelles et des données bancaires.

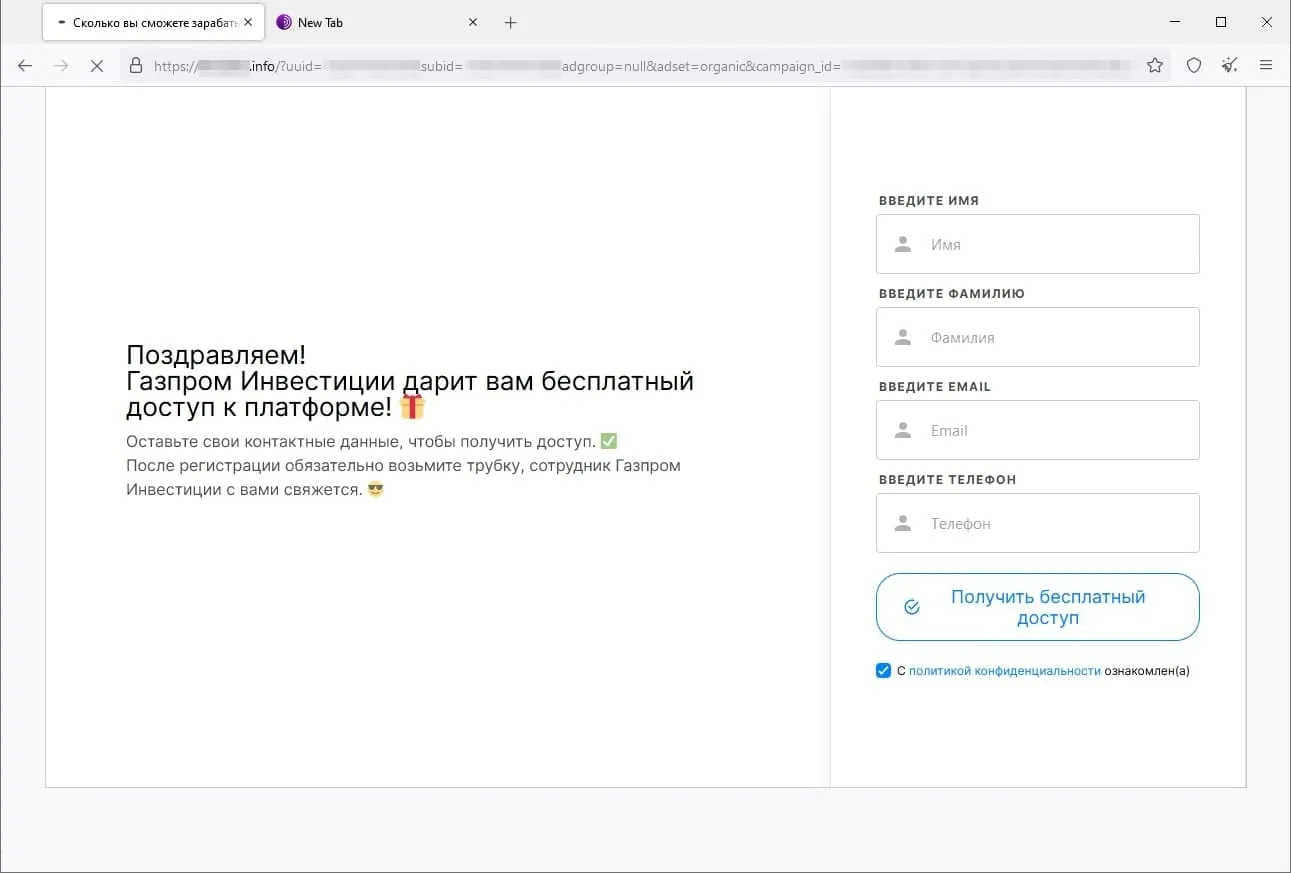

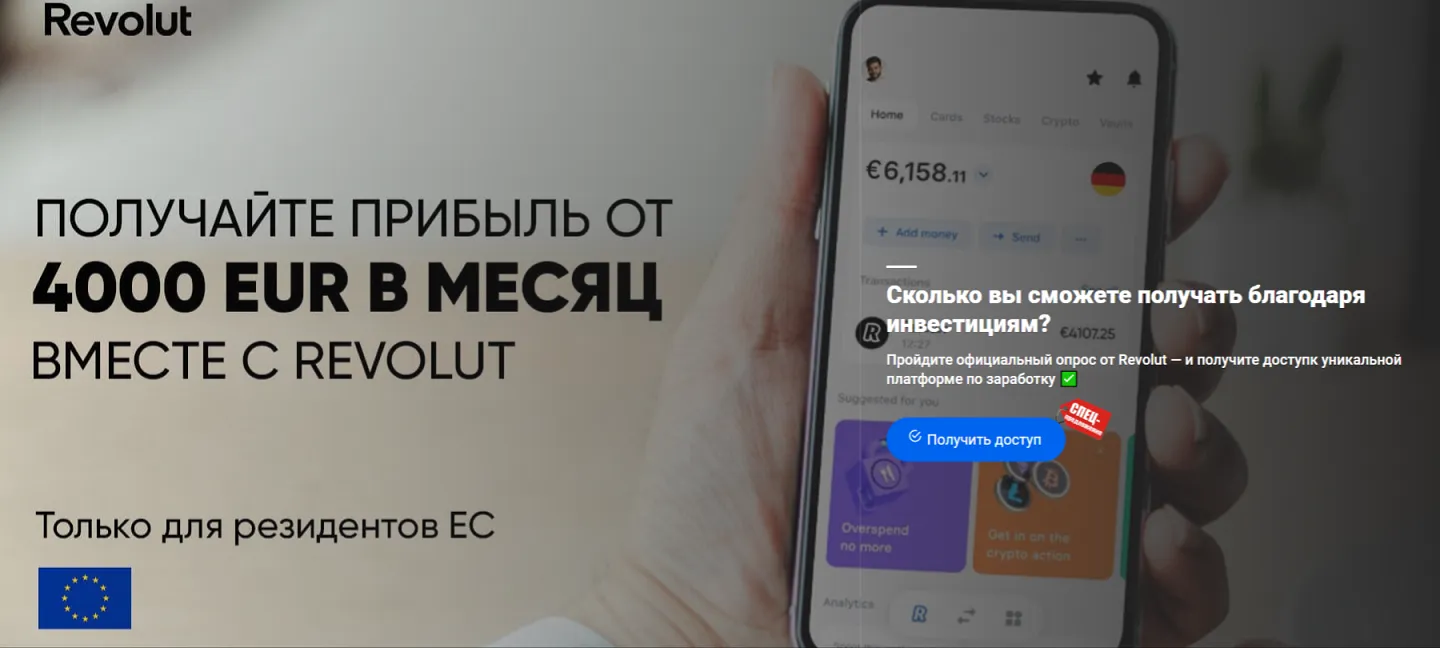

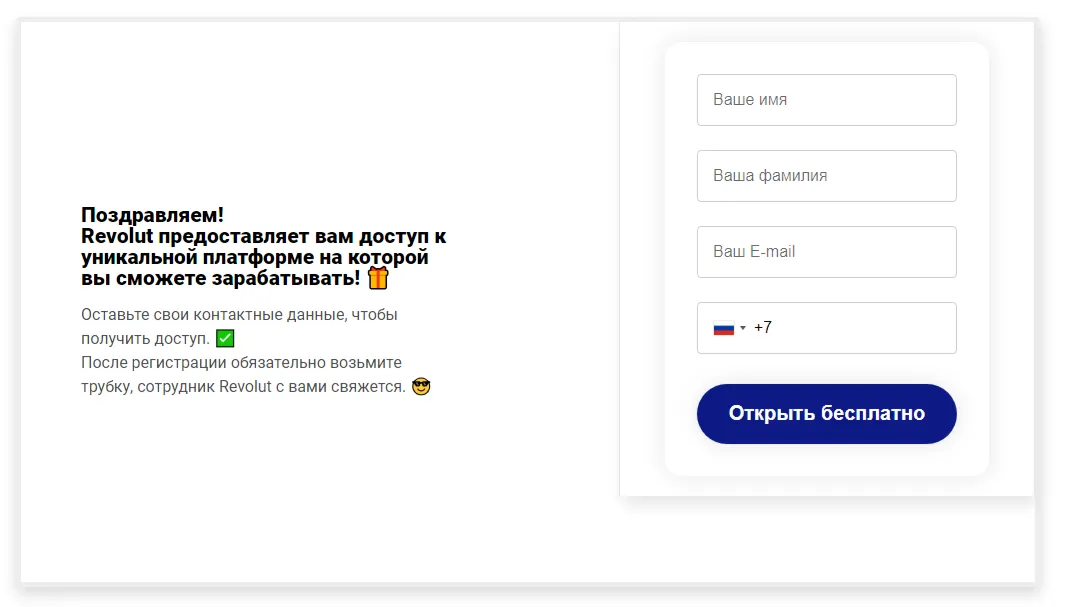

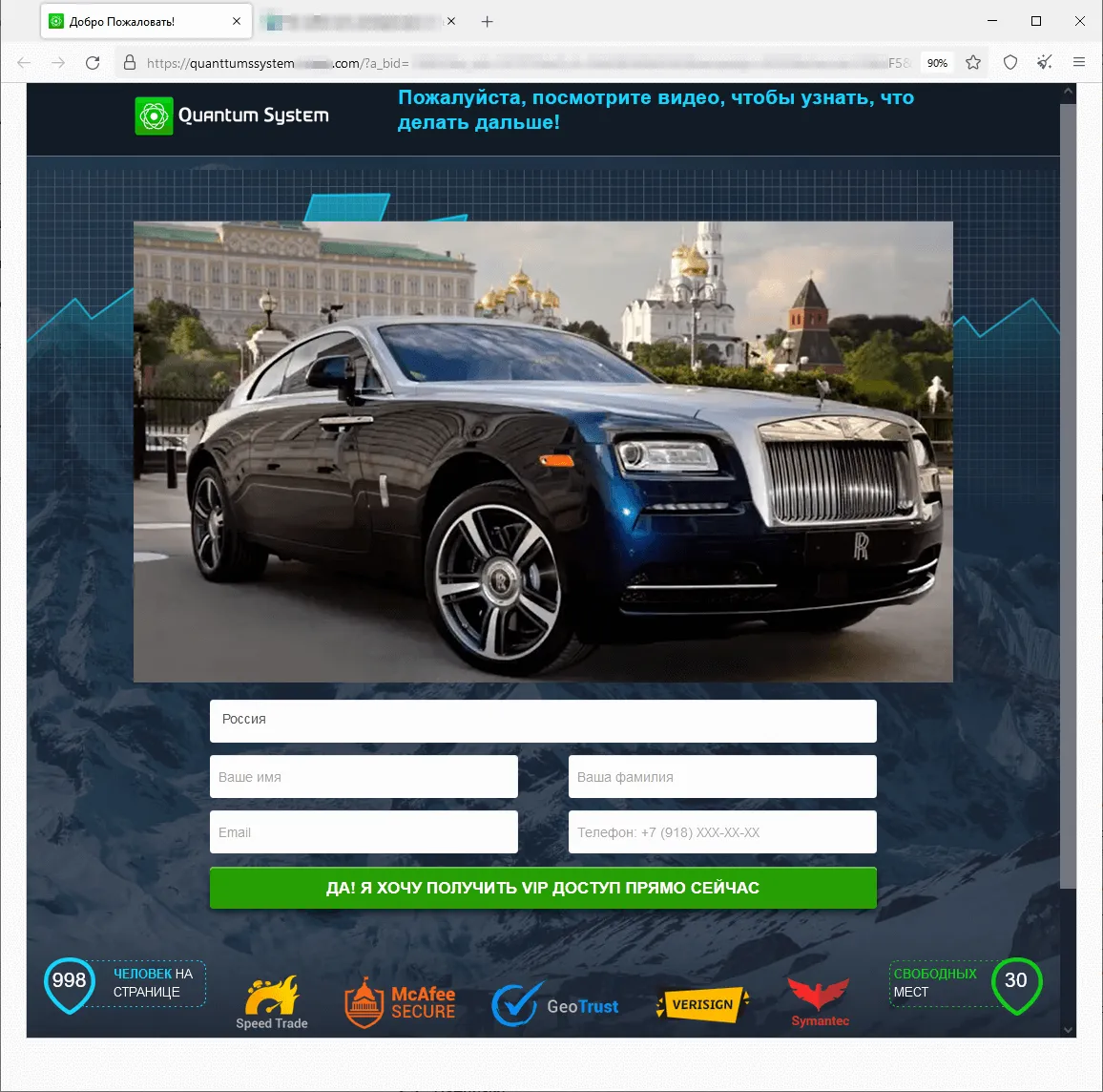

De nombreuses arnaques proposaient des offres permettant d'améliorer la situation financière des internautes. Dans certains cas, on leur proposait de gagner de l'argent en investissant dans des services prétendument liés à de grandes sociétés pétrolières et gazières. Dans d'autres, ils étaient invités à recevoir un accès à certaines plateformes de trading automatisées censées garantir des profits élevés.

Les arnaques aux aides sociales ont également fait leur retour en masse en 2023. Le système d'hameçonnage sur ces sites consiste à inviter l’internaute à répondre à un certain nombre de questions simples et à indiquer ses données personnelles pour l'enregistrement d'un compte, moyennant quoi il serait éligible à des aides sociales. Afin de toucher l’aide, il doit auparavant s’acquitter d’une « commission » pour le transfert de la somme promise.

Les captures d'écran ci-dessous montrent des exemples de sites Web financiers frauduleux. Dans le premier cas, les utilisateurs se voient offrir l'accès à une « plateforme d'investissement » prétendument pour le compte d'une grande société pétrolière et gazière russe. Dans le second, à un service d'investissement prétendument lié à une banque européenne et dans le troisième, à un pseudo système de trading « automatisé », connu sous le nom de Quantum UI, Quantum System, etc.

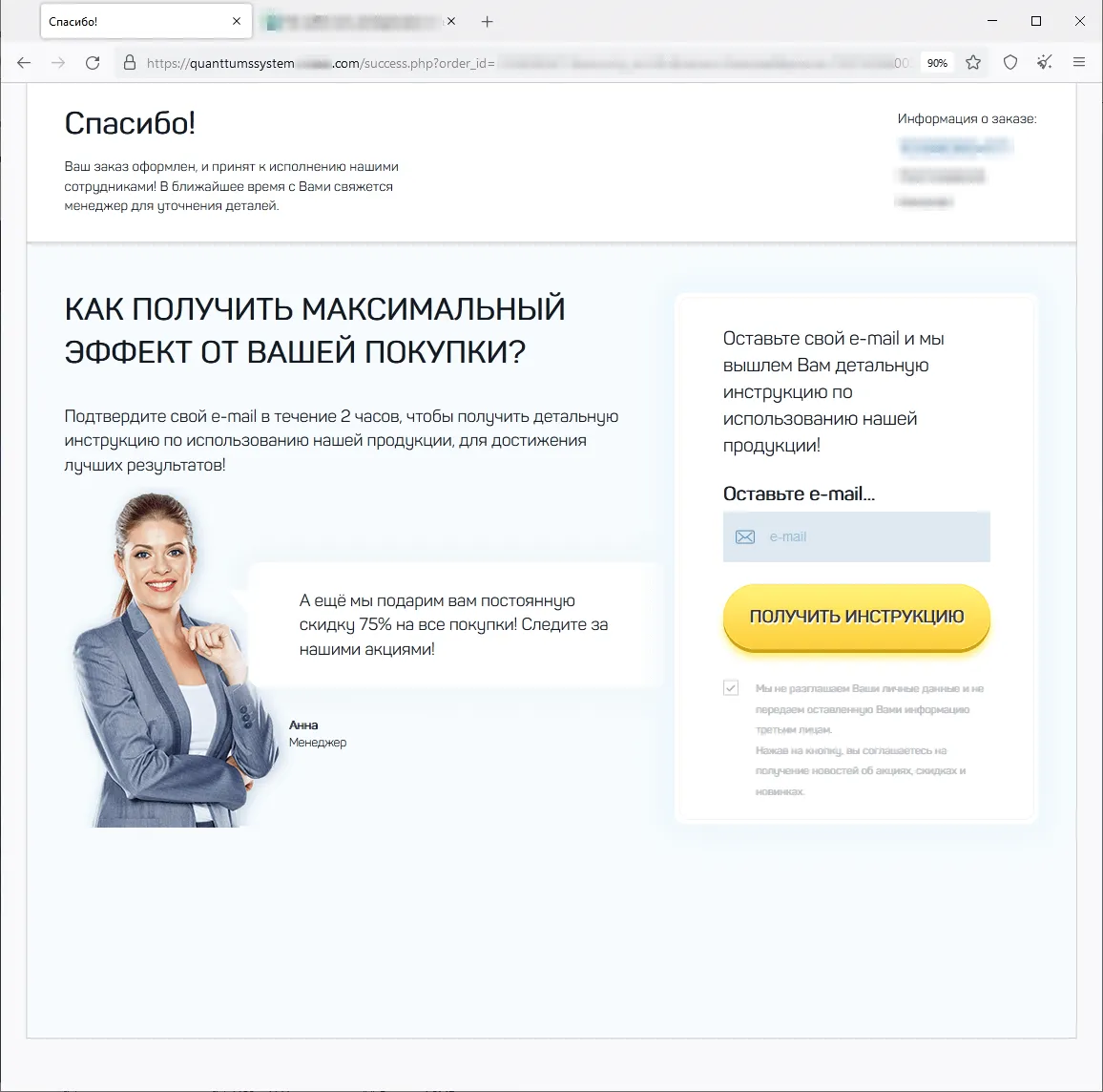

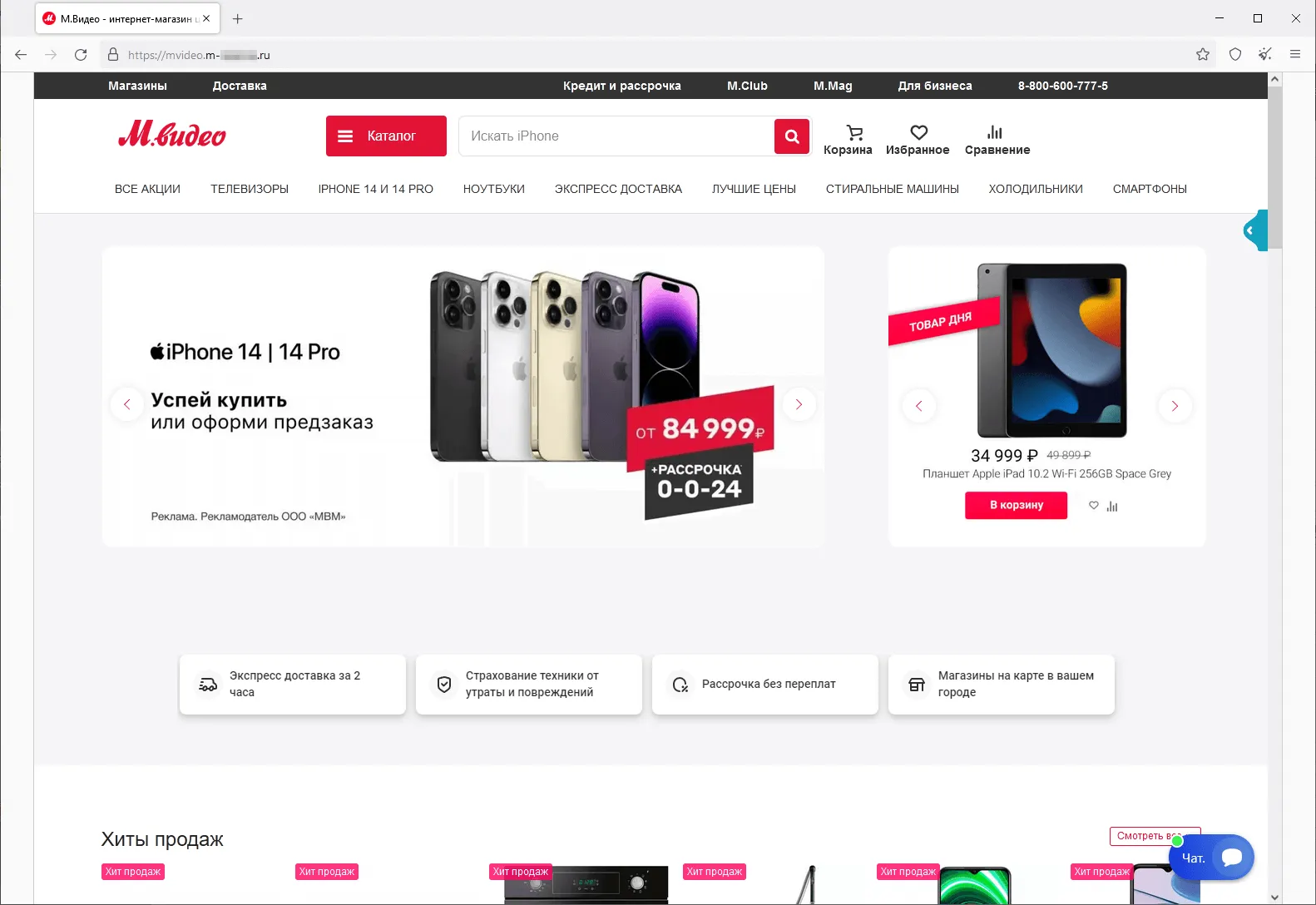

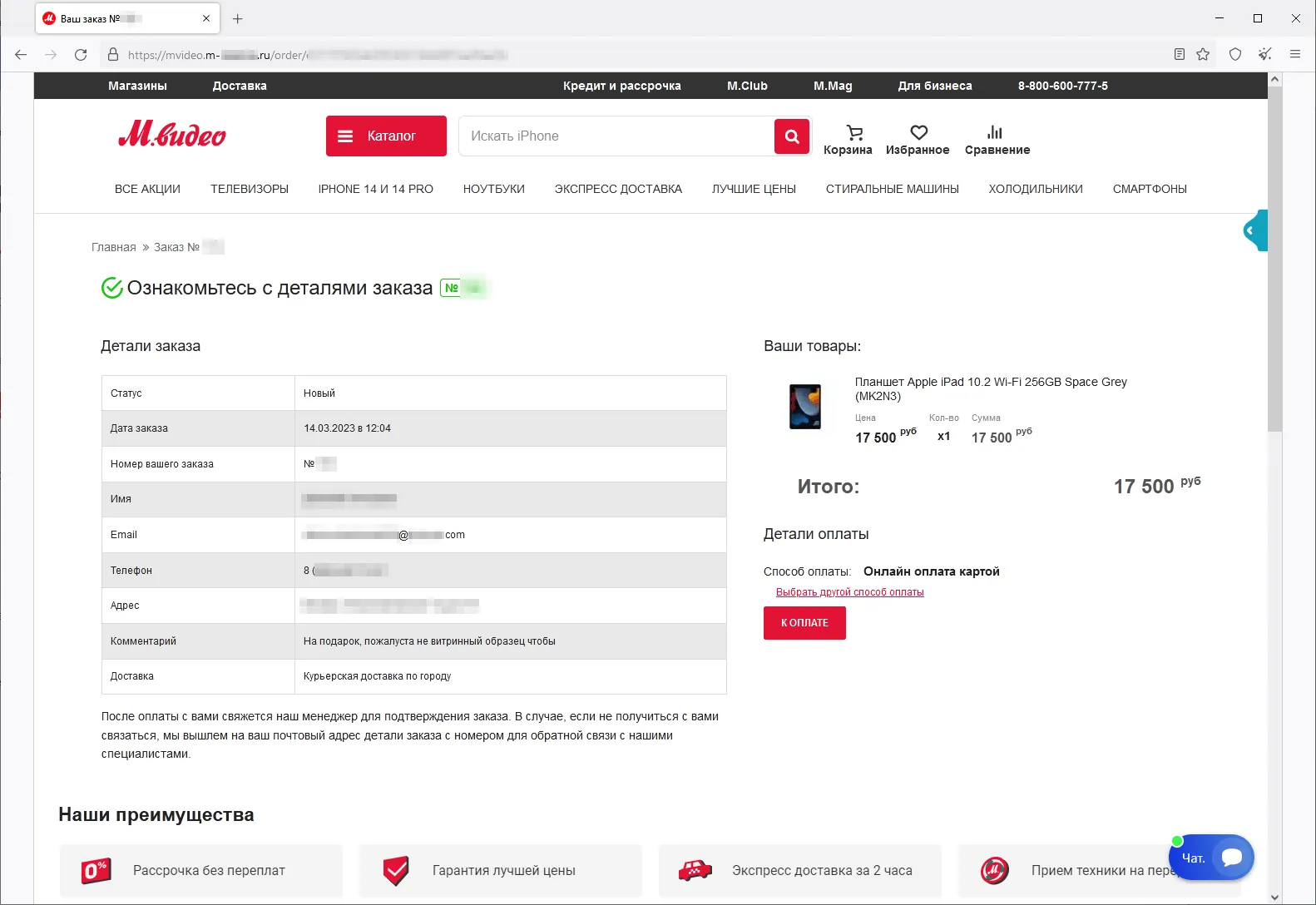

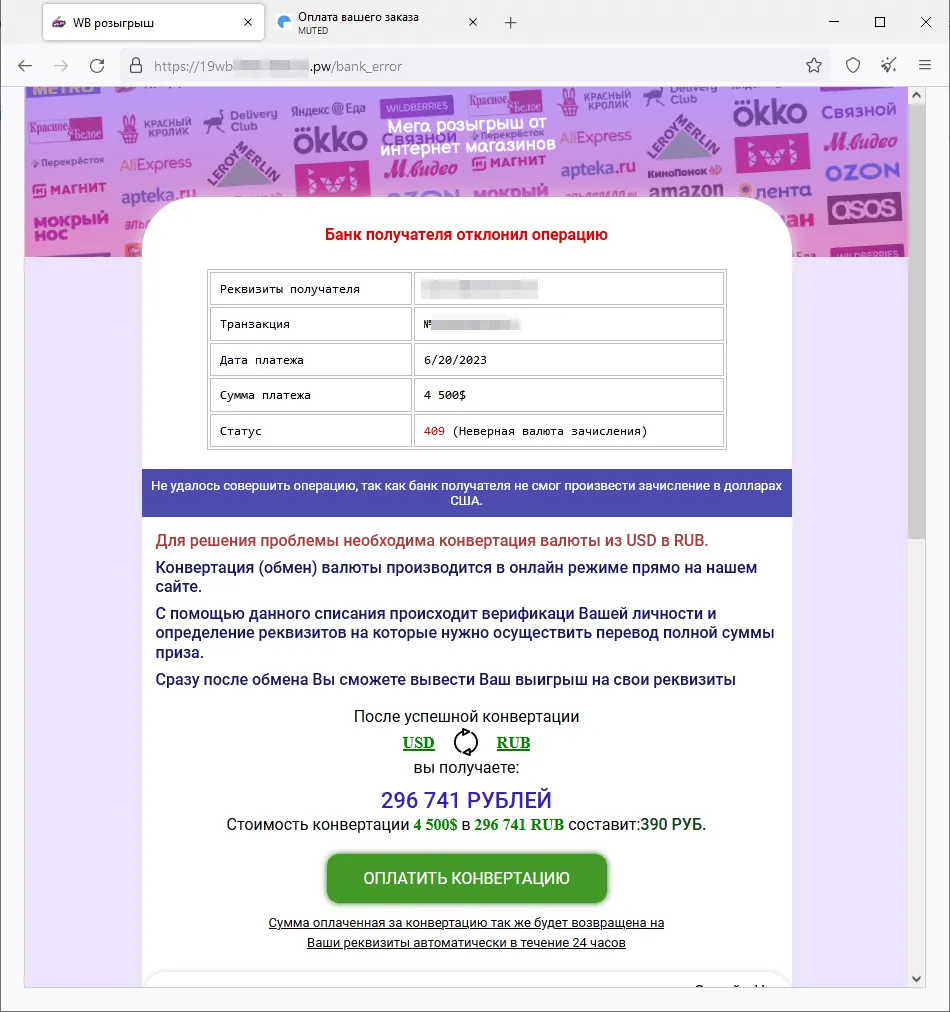

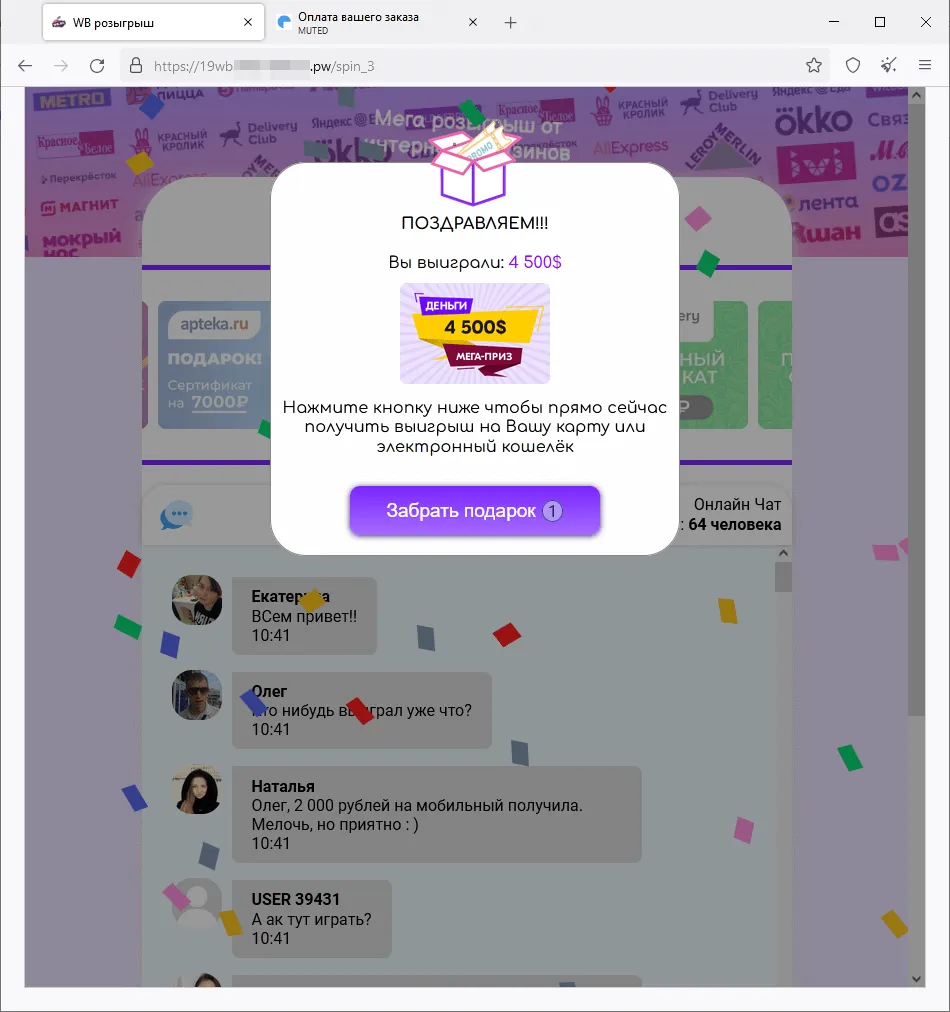

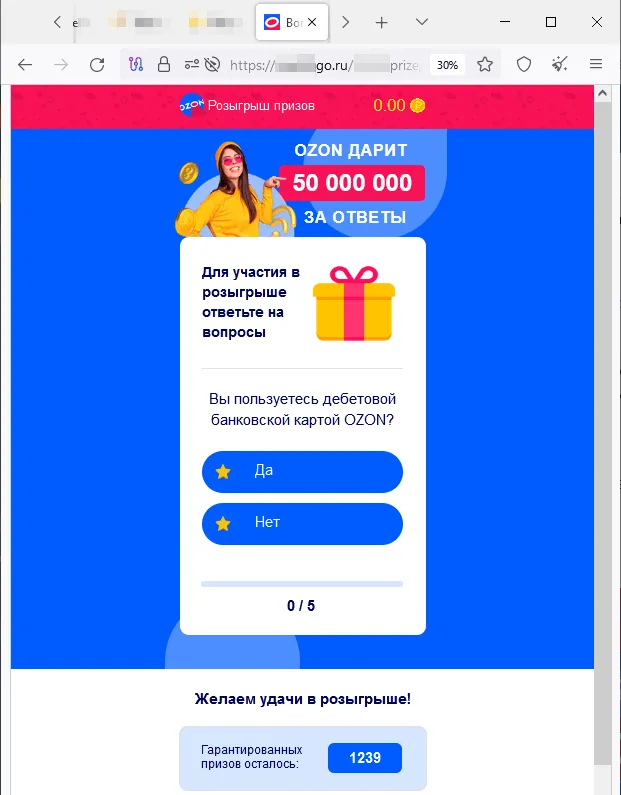

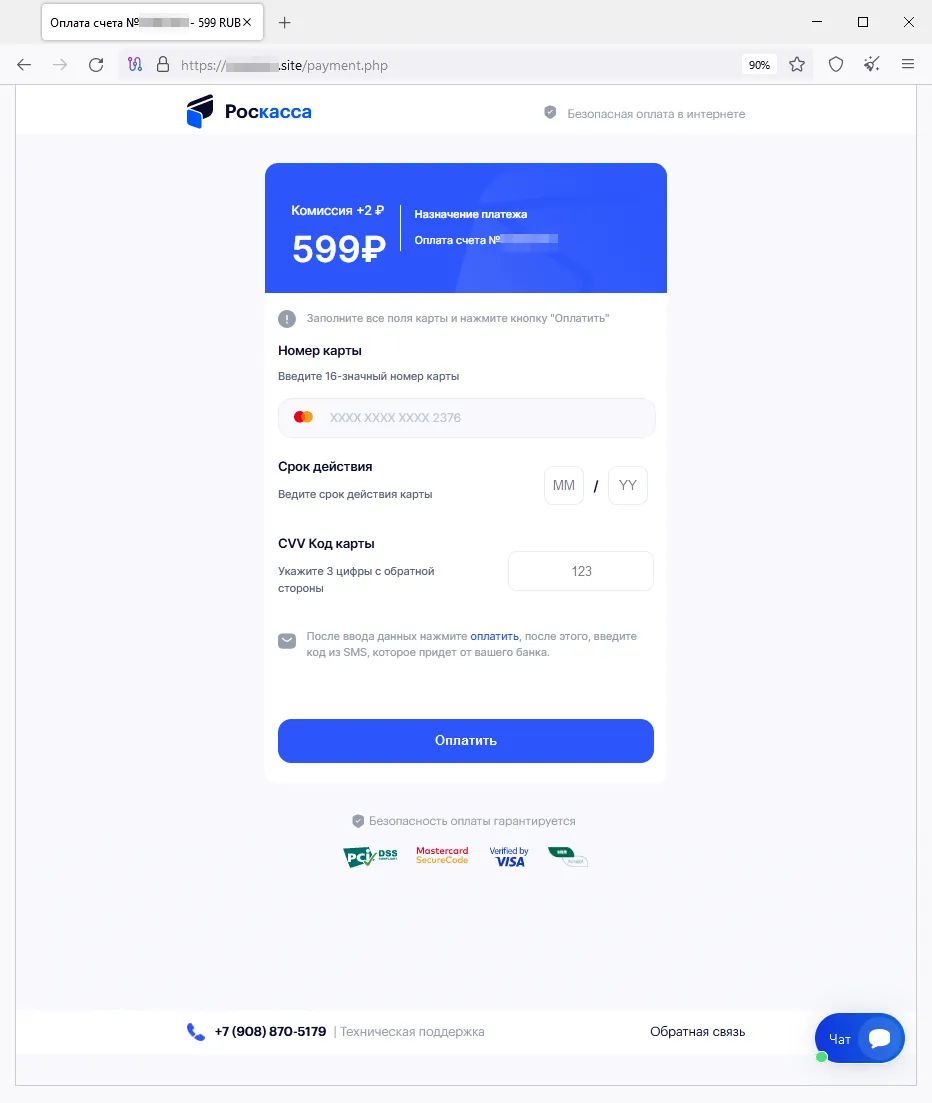

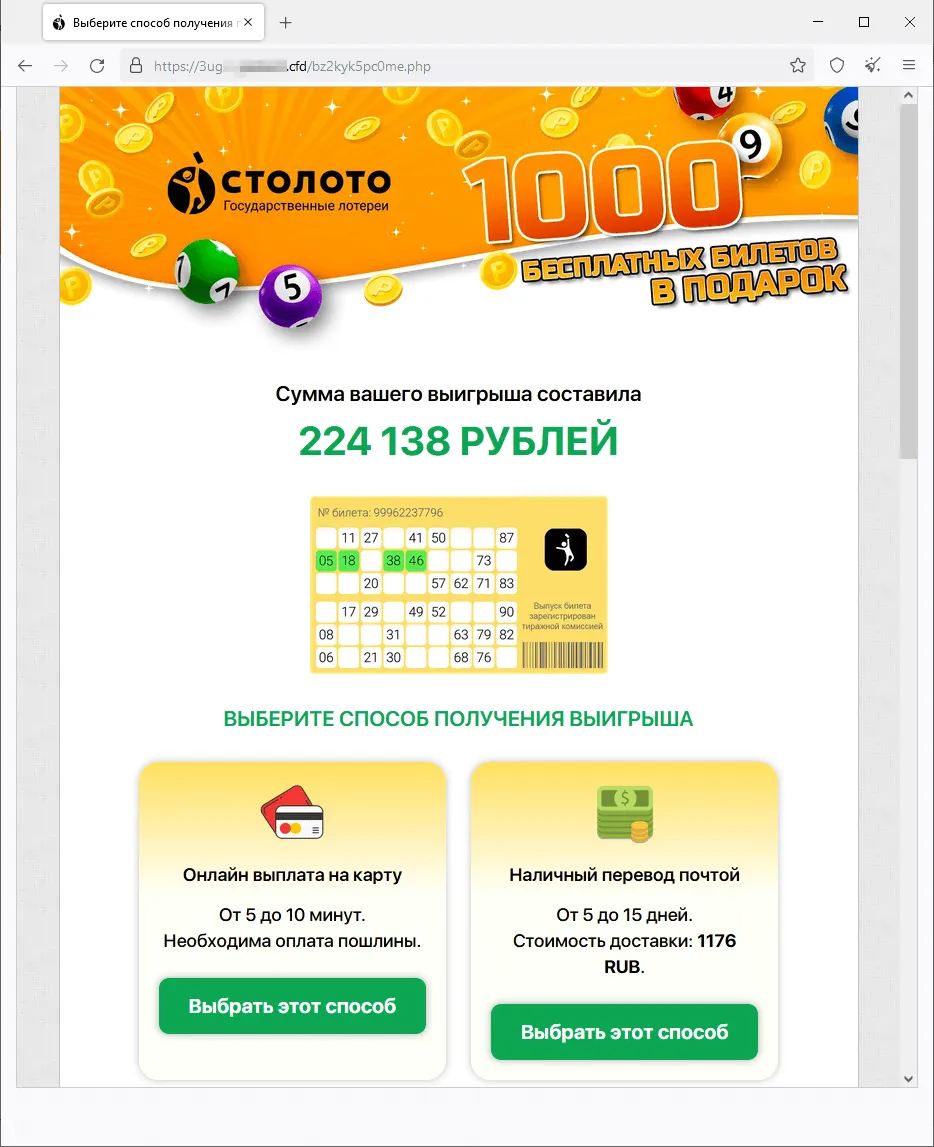

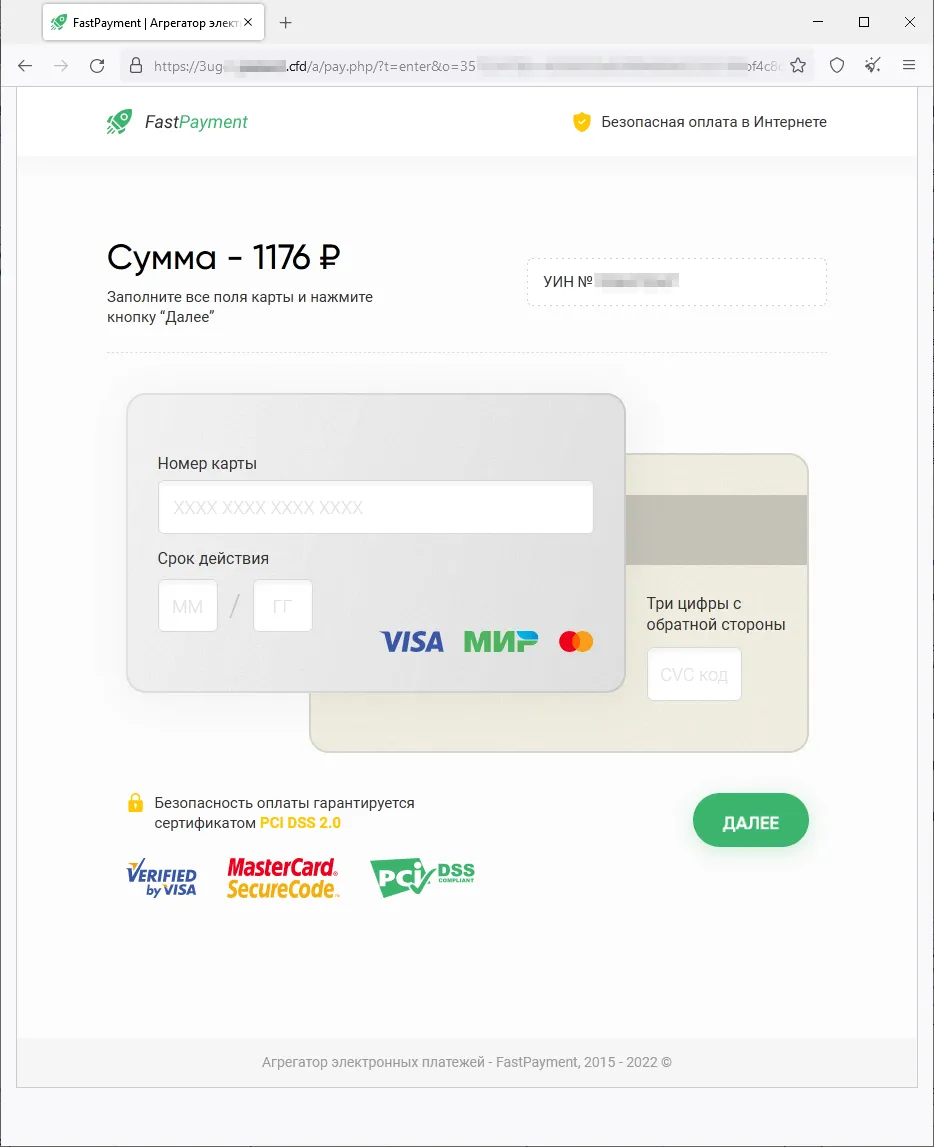

De nouveau en 2023, de nombreux stratagèmes d'hameçonnage liés à toutes sortes d '« actions », de « primes » et de « cadeaux » ont circulé. Les fraudeurs attirent les victimes potentielles vers de faux sites Web de boutiques en ligne, de détaillants, de guichets en ligne pour la vente de billets, etc., où ils peuvent participer à un tirage au sort, recevoir un cadeau ou des bonus, ou acheter un produit particulier à un meilleur prix. Les attaquants induisent les utilisateurs en erreur afin de leur voler de l'argent et des données de carte bancaire. Des exemples de sites frauduleux sont présentés ci-dessous.

Un faux site imitant l'apparence d'une véritable ressource Internet d'un magasin d'électroménager et d'électronique russe :

Les fraudeurs proposent aux victimes potentielles d '« acheter » un produit à prix réduit en le payant avec une carte bancaire ou en transférant des fonds via une banque en ligne.

Site frauduleux où les visiteurs seraient invités à participer à un « tirage au sort » pour le compte de boutiques en ligne :

Une fois que la victime potentielle a « gagné » un prix important, elle doit prétendument payer une commission pour la conversion de devises pour le recevoir.

Ressource Internet frauduleuse, conçue dans le style du site officiel d’une boutique en ligne russe :

L'utilisateur est invité à répondre à plusieurs questions pour participer au tirage d’un prix en espèces. Après la simulation d’un tirage au sort, la victime est informée qu’elle a gagné, mais que pour « obtenir » la somme, elle doit payer une « commission ».

Site d'hameçonnage offrant aux visiteurs des billets de loterie « gratuits » :

Apparemment, l'utilisateur qui " gagne " à la loterie doit payer une « commission » pour recevoir les gains.

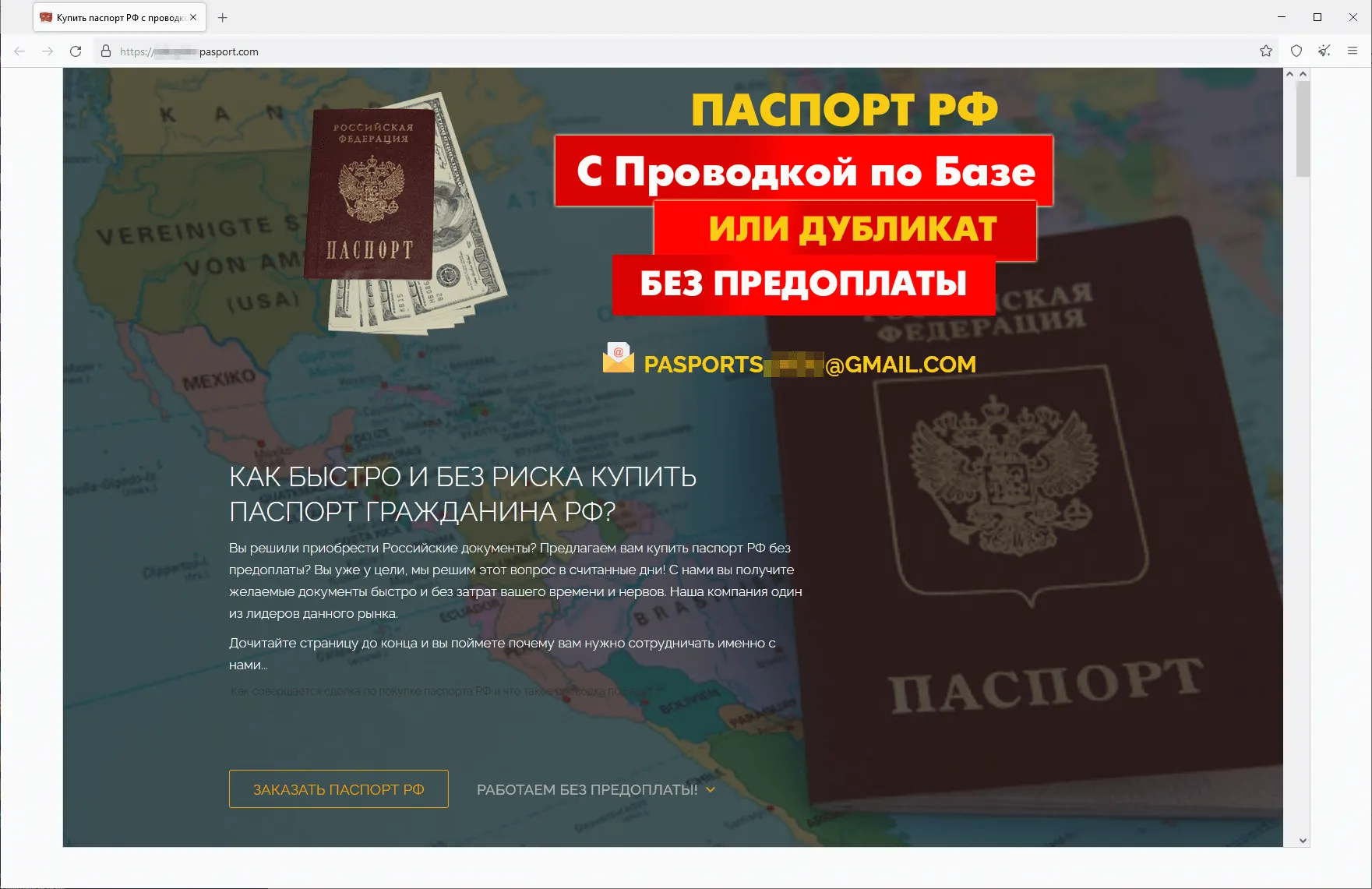

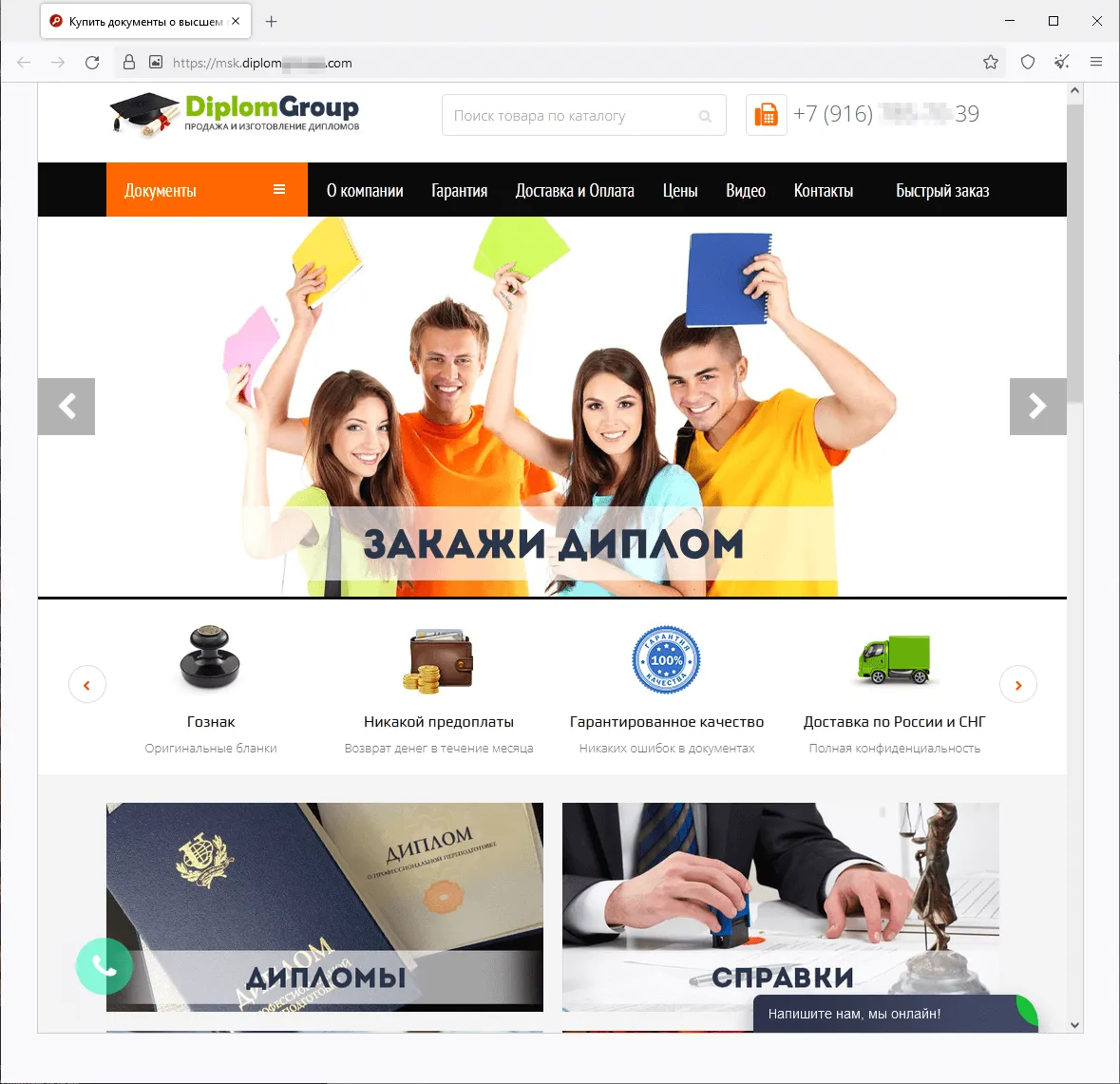

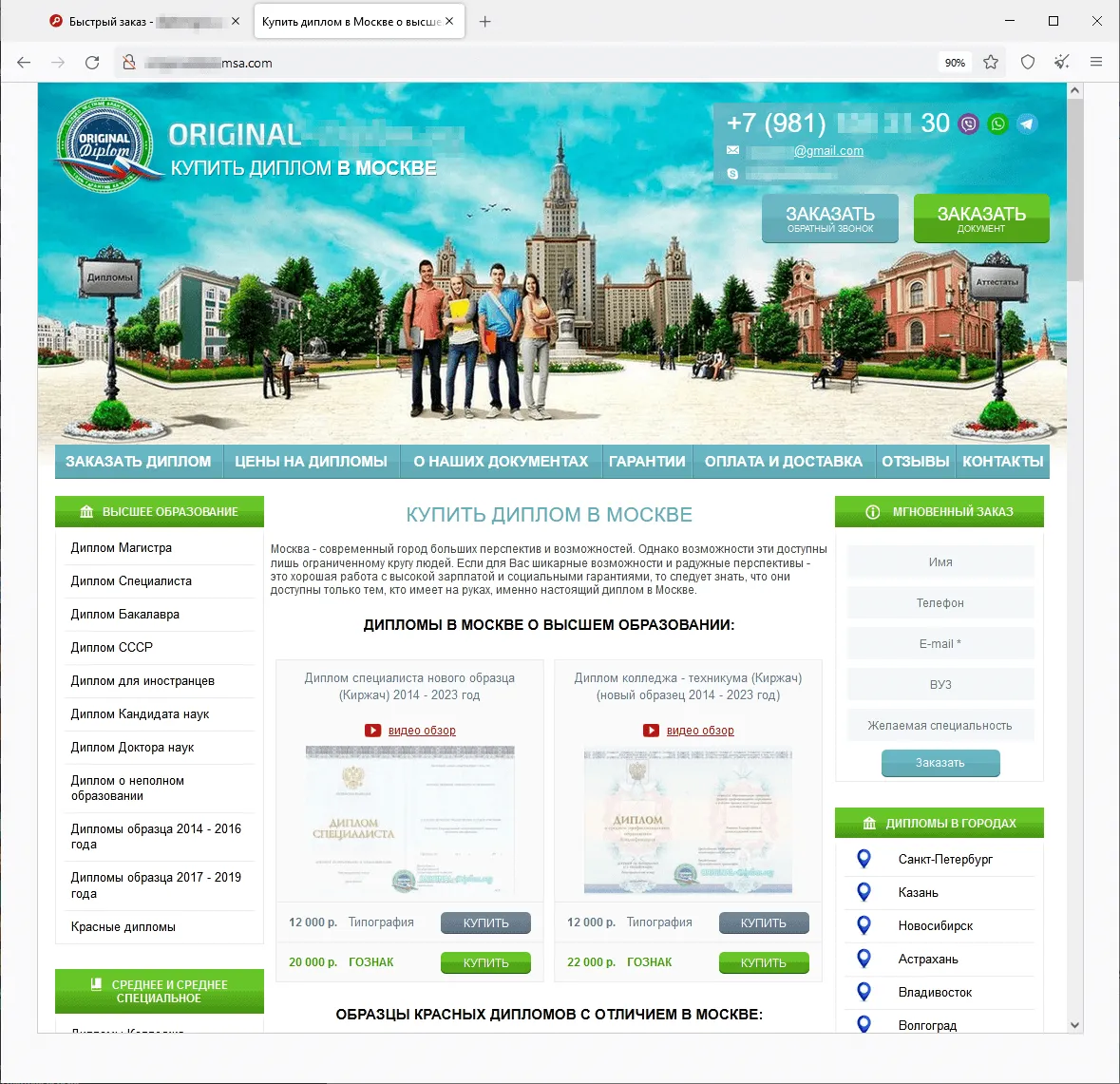

A l’été 2023, un type d’arnaque axée sur de prétendus services d’aide juridique a émergé. Ces sites prétendaient restaurer des documents officiels perdus ou vendre des documents administratifs « complètement nouveaux » en Russie, pays de la CEI et d'autres pays. Parmi les documents proposés, des diplômes d'enseignement supérieur, des permis de conduire, toutes sortes de certificats, etc. Au-delà de perdre leurs données personnelles et de l’argent, les utilisateurs, achetant de faux documents, s’exposaient à des poursuites en cas de détection de la supercherie. Ci-dessous des captures d'écran avec des exemples de sites proposant des services douteux.

Un exemple de site Web proposant d'acheter un passeport d'un citoyen de la Fédération de Russie :

Sites proposant l'achat de diplômes d'enseignement supérieur, certificats, permis de conduire et d'autres documents :

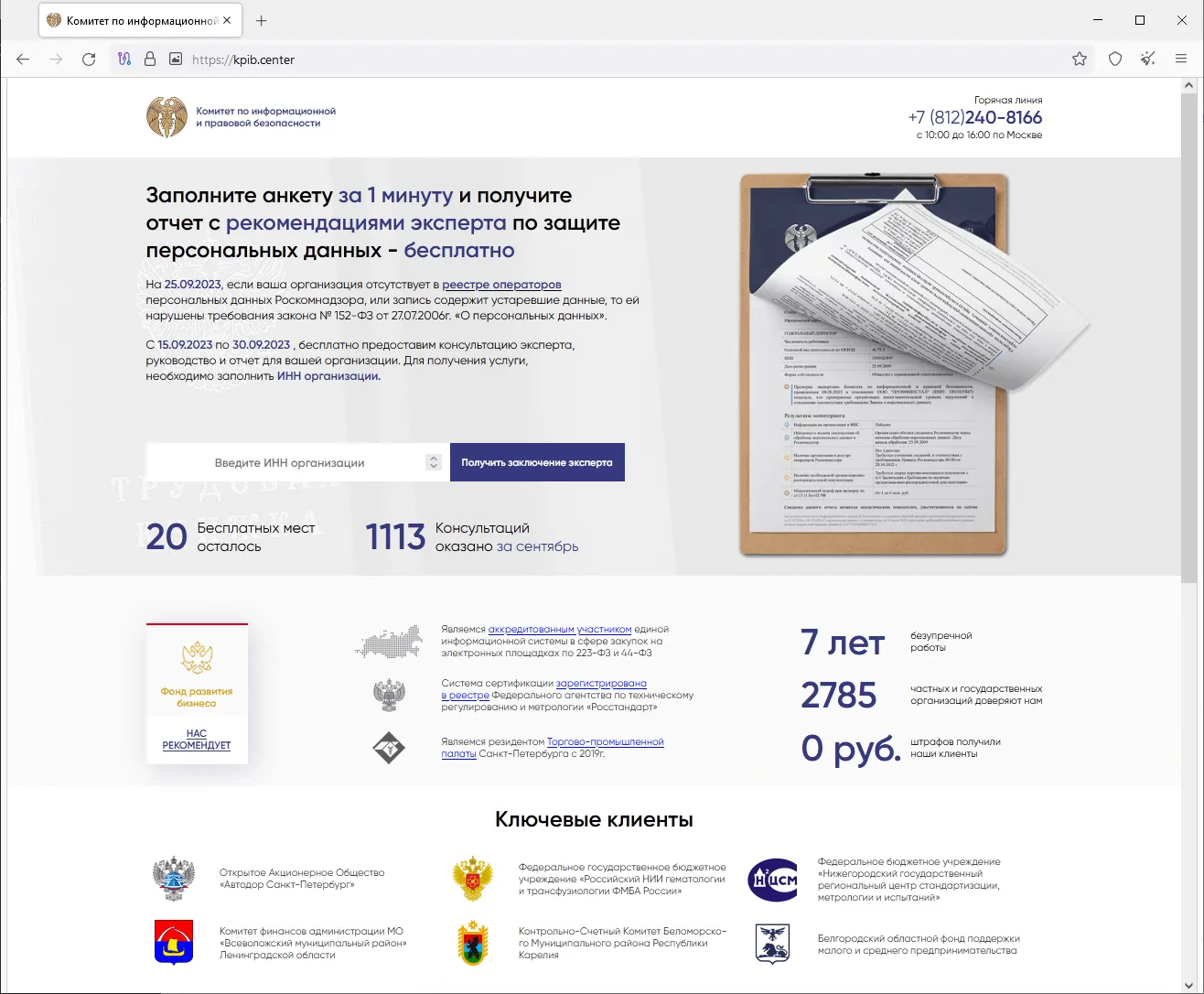

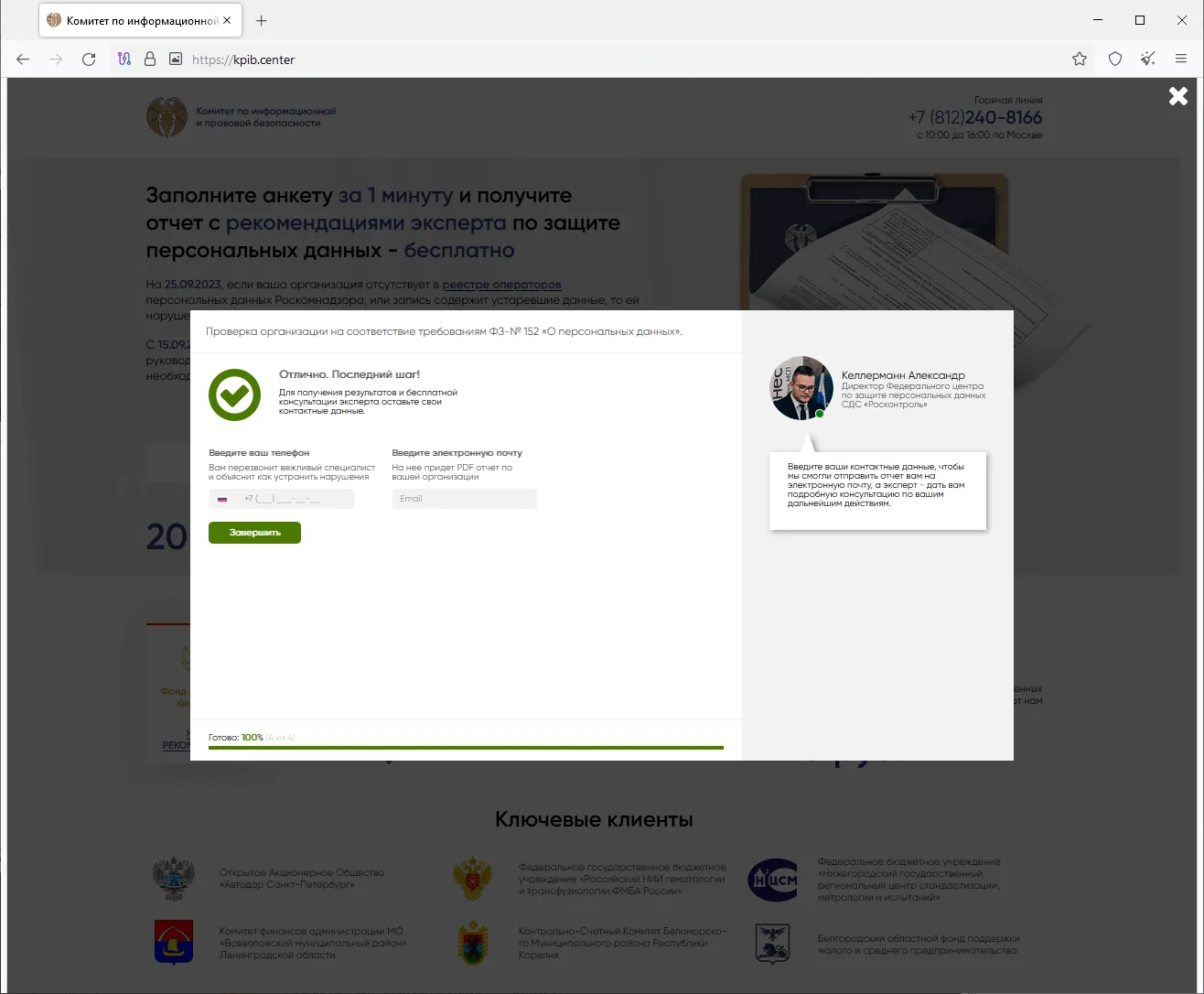

A l’automne, les analystes Internet de Doctor Web ont enregistré un envoi de phishing prétendument pour le compte des autorités fiscales. Ces messages contenaient un lien vers un site Web sur lequel les visiteurs étaient invités à vérifier que les organisations et les entreprises respectaient les exigences de la loi sur les données personnelles (FZ numéro 152 « sur les données personnelles »). Pour ce faire, ils devaient répondre à une petite enquête, puis indiquer leurs données personnelles « pour obtenir des résultats et des conseils d'experts gratuits ». Après avoir répondu aux questions, le site demandait aux visiteurs leur numéro de téléphone et leur adresse e-mail.

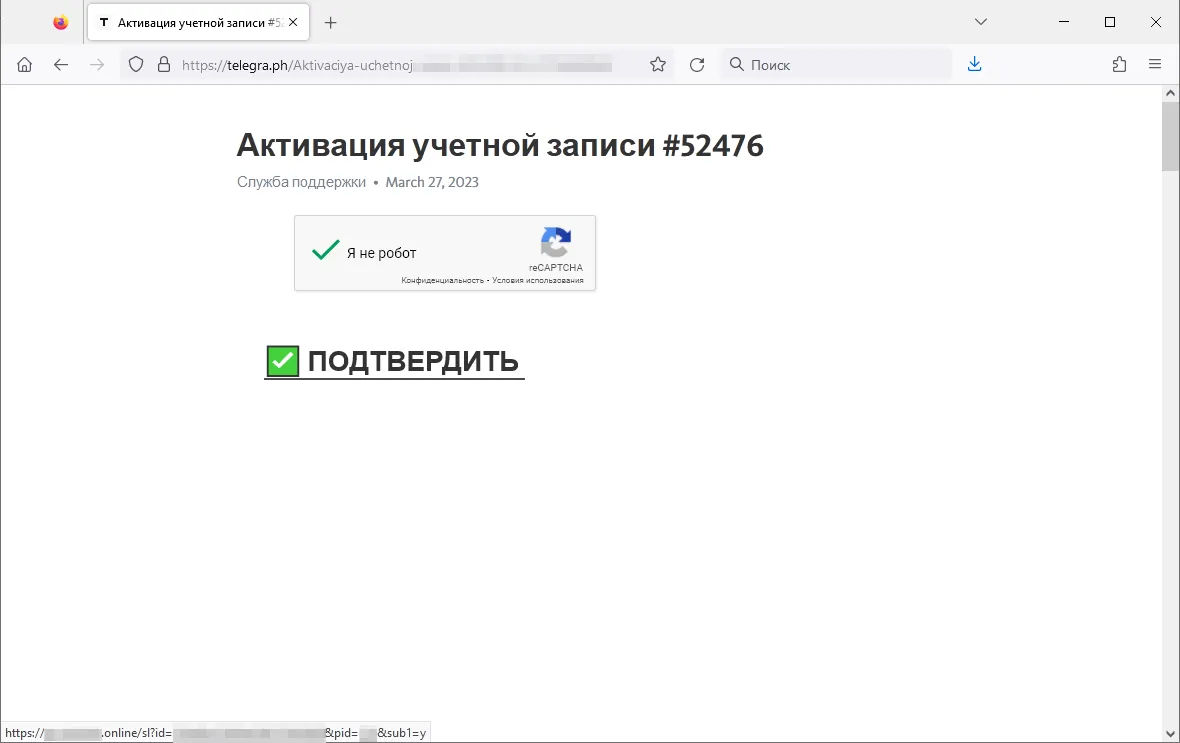

Dans le même temps, l'année dernière, nos experts ont constaté une augmentation de l'utilisation de la plateforme de blog Telegraph par les fraudeurs. Les attaquants y publient des messages d'hameçonnage avec des liens menant à divers sites indésirables. Dans ce cas, les liens vers les pages contenant des publications frauduleuses sont préalablement convertis via des services de réduction de liens.

Un exemple d'une telle publication frauduleuse est présenté dans la capture d'écran ci-dessous : L'utilisateur est invité à activer un certain compte, mais en cliquant sur l'élément avec le texte « CONFIRMER », il est redirigé vers le site d'hameçonnage.

Сiblant les appareils mobiles

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, les chevaux de Troie Android.HiddenAds affichant des publicités indésirables sont les logiciels malveillants Android les plus répandus en 2023, représentant 31,6 % des logiciels malveillants détectés. Dans le même temps, la menace la plus active est Android.HiddenAds.3697 qui a été détectée sur les appareils protégés dans 10,7% des cas. Les chevaux de Troie Android.Spy dotés d'une fonction d'espionnage arrivent en deuxième position avec une part de 28,2 %. Parmi eux, le cheval de Troie Android.Spy.5106 (20,8 % des cas) a été le plus fréquemment détecté. Au troisième rang (10%) on voit les Trojans publicitaires Android.MobiDash.

Le programme indésirable le plus actif est Program.FakeMoney.7 (29,9 % des détections de logiciels indésirables). Le deuxième programme le plus actif est Program.FakeAntiVirus.1. Ce logiciel simule le fonctionnement des antivirus, détecte des menaces inexistantes et propose aux utilisateurs d'acheter la version complète du programme. La troisième place avec une part de 9,4 % est occupée par les applications modifiées via le service cloud CloudInject. Des autorisations dangereuses et du code obscurci dont l'objectif ne peut pas être contrôlé sont ajoutés à ces programmes (l'antivirus Dr.Web les détecte comme Program.CloudInject.1).

Comme l'année précédente, les utilitaires Tool.SilentInstaller ont de nouveau pris la première place parmi les programmes potentiellement dangereux en termes de nombre de détections (48,8% des cas de détection de logiciels potentiellement dangereux). Ils permettent d'exécuter des applications Android sans installation et peuvent être utilisés par des cybercriminels pour lancer des logiciels malveillants. La deuxième place est occupée par les utilitaires Tool.LuckyPatcher avec une part de 14%, qui permettent de modifier les applications Android en leur ajoutant des scripts téléchargés à partir d'Internet. En troisième position avec une part de 10%, on voit des applications protégées par l'outil de compression Tool.ApkProtector.

La famille de logiciels publicitaires la plus courante en 2023 est Adware.Adpush, qui représentait 35,8 % des détections de logiciels publicitaires indésirables. Vient ensuite le groupe de malwares Adware.MagicPush avec une part de 9,5%. La troisième place revient à la famille de modules publicitaires Adware.Airpush, représentant 8,5% des détections.

Au cours de l'année écoulée, les analystes de Doctor Web ont identifié plus de 440 applications malveillantes dans le catalogue Google Play, qui ont été téléchargées au total au moins 428 000 000 fois. Parmi les menaces détectées figuraient plus de 100 programmes dotés d'un module intégré Android.Spy.SpinOk ayant des fonctionnalités de logiciels espions. De plus, notre laboratoire antivirus a enregistré plus de 300 Trojans Android.FakeApp, utilisés dans la mise en œuvre de divers stratagèmes frauduleux. Nos spécialistes ont également identifié les chevaux de Troie Android.Proxy.4gproxy, transformant les appareils infectés en serveurs proxy afin de faire transiter du trafic tiers à travers eux de manière transparente. Parmi les menaces détectées figurent les chevaux de Troie publicitaires de la famille Android.HiddenAds, le programme malveillant espion Android.Spy.1092.origin et le voleur de crypto-monnaie Android.CoinSteal.105. On a vu également l'apparition de nouveaux représentants d' Android.Subscription - une famille de chevaux de Troie qui abonnent les utilisateurs à des services payants. Dans le même temps, les Trojans Android.Joker et Android.Harly conçus pour abonner leurs victimes à des services payants ont de nouveau été diffusés sur Google Play.

Par rapport à 2022, le nombre de détections de chevaux de Troie bancaires ciblant la plateforme Android a diminué de près de moitié en 2023. Néanmoins, les analystes de virus du Doctor Web ont enregistré l'émergence de nouvelles familles, dont beaucoup ciblaient les utilisateurs russes et iraniens.

Dans le même temps, nos spécialistes ont continué à identifier des sites malveillants qui distribuent de fausses applications de portefeuille crypto pour les appareils Android et iOS afin de voler de la crypto-monnaie.

Pour plus d'infos sur les menaces ayant ciblé les appareils mobiles en 2023, lisez notre rapport.

Perspectives et tendances

L'utilisation généralisée de chevaux de Troie publicitaires en 2023 a montré que les revenus illégaux restent une priorité pour les cybercriminels. Ceci est également confirmé par l'utilisation active de chevaux de Troie écrits dans le langage de script AutoIt, qui sont également utilisés au sein des miners pour les rendre difficiles à détecter. À cet égard, il est clair que les programmes malveillants qui aident les auteurs de virus à s'enrichir au détriment de leurs victimes resteront dans l'arsenal des cybercriminels en 2024.

Dans le même temps, malgré la diminution du nombre total d'attaques utilisant des chevaux de Troie bancaires, le développement de ce type d'applications malveillantes ne s'arrête pas, comme en témoigne l'émergence de nouvelles familles. Cette tendance devrait se poursuivre.

La fraude en ligne, quant à elle, devrait continuer à sévir. Avec le développement des technologies numériques, les attaquants, tout en utilisant des systèmes de tromperie éprouvés, sont susceptibles d'en utiliser de plus en plus de nouveaux, notamment l’IA.

Nous devrions nous attendre à l'émergence de nouvelles menaces ciblant les appareils mobiles, y compris dans les boutiques d'applications officielles telles que Google Play. Dans le même temps, il est probable que de nouveaux programmes malveillants apparaissent pour les appareils exécutant non seulement Android, mais également d'autres plateformes, en particulier iOS.

L'attaque sur le logiciel Openfire a montré une fois de plus l'importance d'installer des mises à jour et de maintenir les programmes utilisés à jour. Il est possible qu'en 2024, les cybercriminels fassent de nouvelles tentatives d'attaque en utilisant toutes sortes d'exploits, y compris des attaques ciblées.