Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles en 2023.

le 17 avril 2024

Dans le même temps, on constate toujours une forte activité des fraudeurs, qui créent et utilisent de multiples applications malveillantes à l'aide desquelles ils mettent en œuvre une variété de stratagèmes frauduleux.

L’année dernière encore, les cybercriminels n'ont pas ignoré le catalogue Google Play. Au cours de l'année, le laboratoire de Doctor Web a détecté plus de 400 chevaux de Troie, qui ont été téléchargés au total au moins 428 000 000 fois.

Enfin, la récolte de cryptomonnaie par des méthodes frauduleuses reste d’actualité en 2023, et vise également iOS.

Les tendances de l'année 2023

- Augmentation de l'activité des Trojans publicitaires

- Diminution de l'activité des Trojans bancaires

- Apparition de nouvelles familles de banquiers Android ciblant les utilisateurs de Russie et d'Iran

- Apparition de nombreuses nouvelles menaces sur Google Play

- Activité élevée des fraudeurs

- Apparition de nouveaux chevaux de Troie conçus pour voler les crypto-monnaies sous les systèmes d'exploitation Android et iOS

Les événements les plus intéressants de 2023

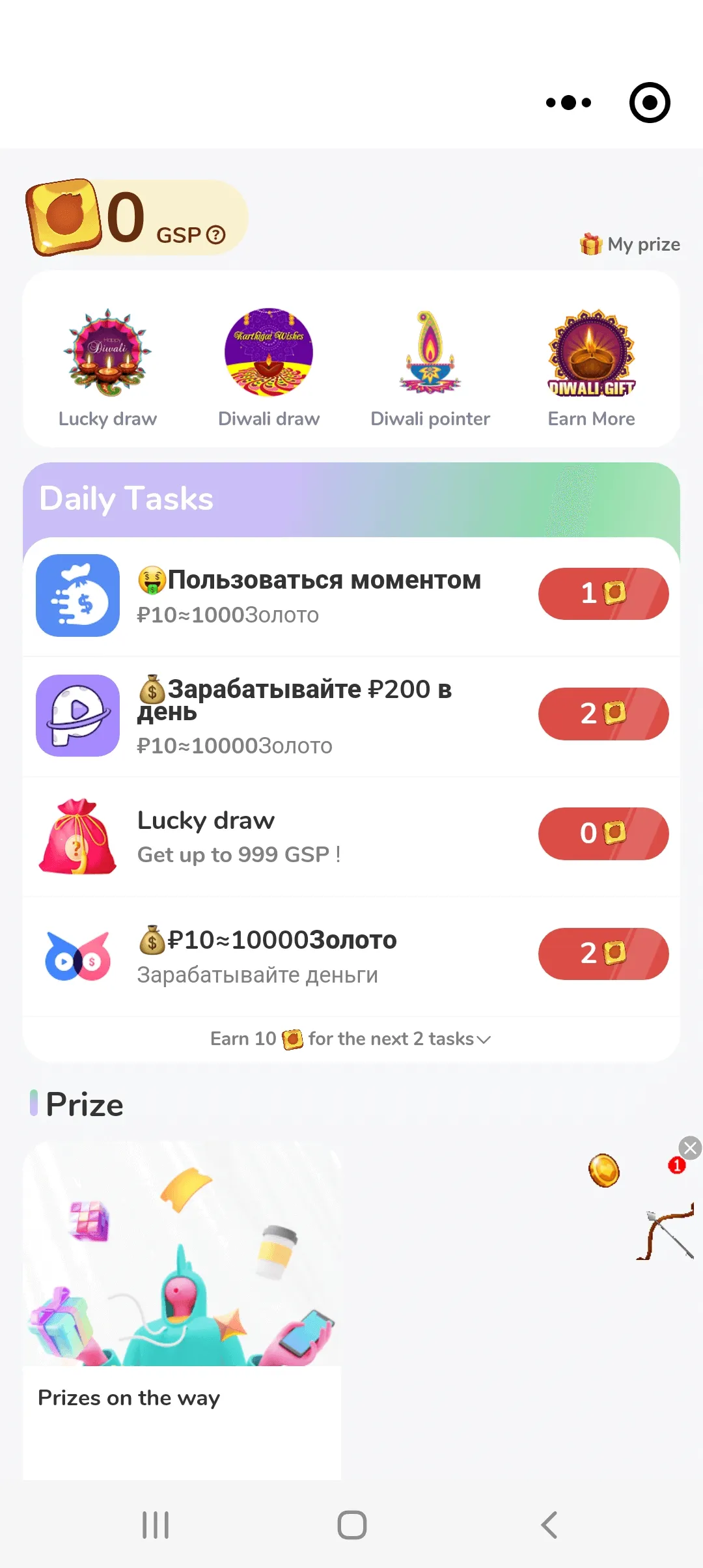

En mai de l'année dernière, Doctor Web a identifié plus de 100 applications sur Google Play avec le module logiciel SpinOk, qui se positionnait comme une plateforme marketing spécialisée pour l'intégration dans les jeux et programmes Android. Cet outil a été conçu pour garder les utilisateurs dans les applications grâce à des mini-jeux, un système de tâches, ainsi que des tirages au sort présumés. Cependant, le module avait une fonctionnalité de logiciel espion et a donc été ajouté à la base de données virales Dr.Web en tant qu'Android.Spy.SpinOk. Il collectait des informations sur les fichiers stockés sur des appareils Android, et était capable de les transférer à des pirates, il pouvait également remplacer et télécharger le contenu du presse-papiers sur un serveur distant. De plus, le module affichait des publicités sous forme de bannières, dont des exemples sont présentés ci-dessous.

Au total, les applications détectées qui contenaient Android.Spy.SpinOk ont été téléchargées plus de 421 000 000 fois. Après avoir contacté notre société, le développeur SpinOk a apporté des corrections au module, ainsi la version actuelle de la plateforme 2.4.2 à ce moment-là ne contenait plus de fonctionnalité de cheval de Troie.

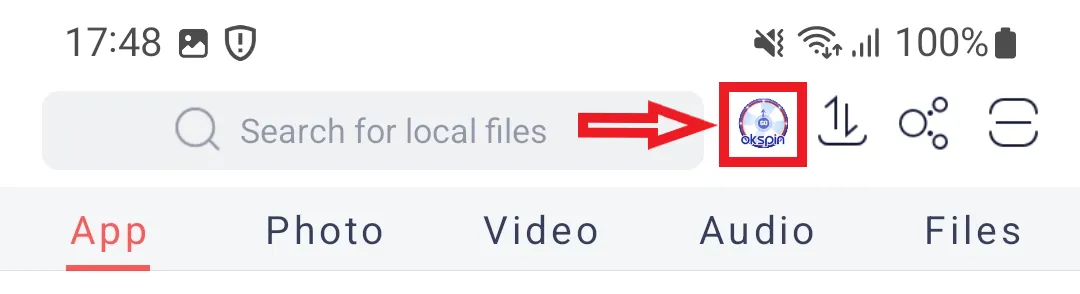

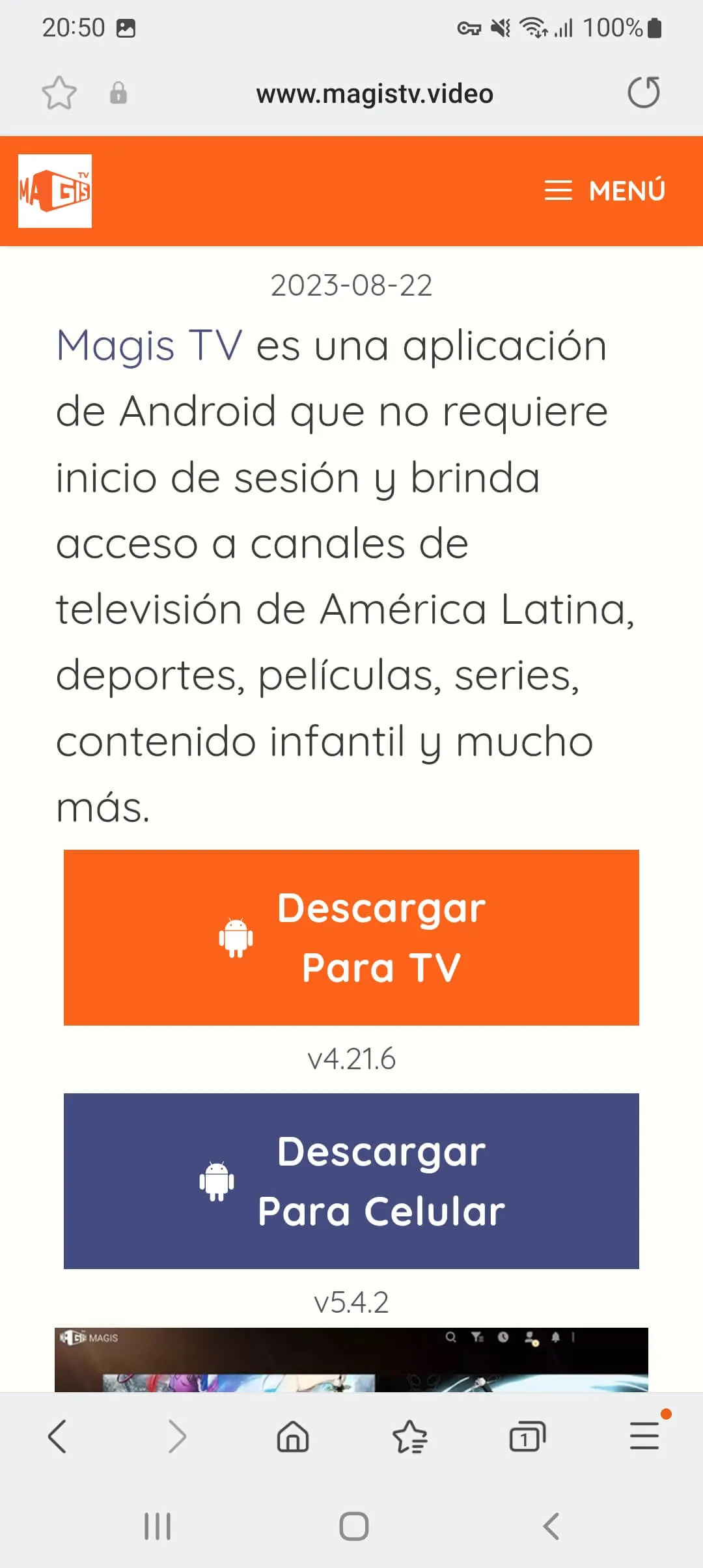

Début septembre dernier, Doctor Web a publié une étude sur la porte dérobée Android.Pandora.2, qui ciblait principalement les utilisateurs hispanophones. Des incidents massifs d'attaques l'impliquant ont été enregistrés en mars 2023. Les premières modifications de ce cheval de Troie ont été ajoutées à la base de données virales Dr.Web en juillet 2017. Le Trojan Android.Pandora.2 et ses différentes modifications infectent les téléviseurs intelligents et les décodeurs avec Android TV en les attaquant via des versions compromises de micrologiciels, ainsi que lors de l'installation de chevaux de Troie via des programmes de visualisation illégale de vidéos en ligne. Des exemples de sites qui distribuent ces portes dérobées sont présentés ci-dessous :

Le cheval de Troie crée un botnet à partir d'appareils infectés et est capable d'effectuer des attaques DDoS de différents types sur commande. Il peut également effectuer un certain nombre d'autres actions, telles que l'installation de ses propres mises à jour et le remplacement du fichier système hosts. Une étude réalisée par des analystes de Doctor Web a montré que lors de la création de ce cheval de Troie, ses auteurs ont profité de l'expérience des auteurs de Linux.Mirai, en prenant une partie de son code comme base. À son tour, Linux.Mirai est largement utilisé depuis 2016 pour infecter les appareils de l'Internet des objets (IoT) et mener des attaques DDoS sur divers sites Web.

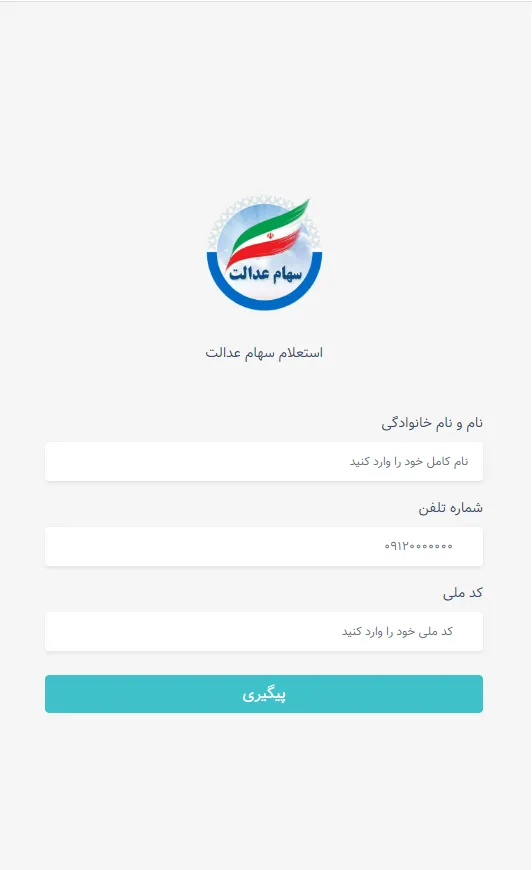

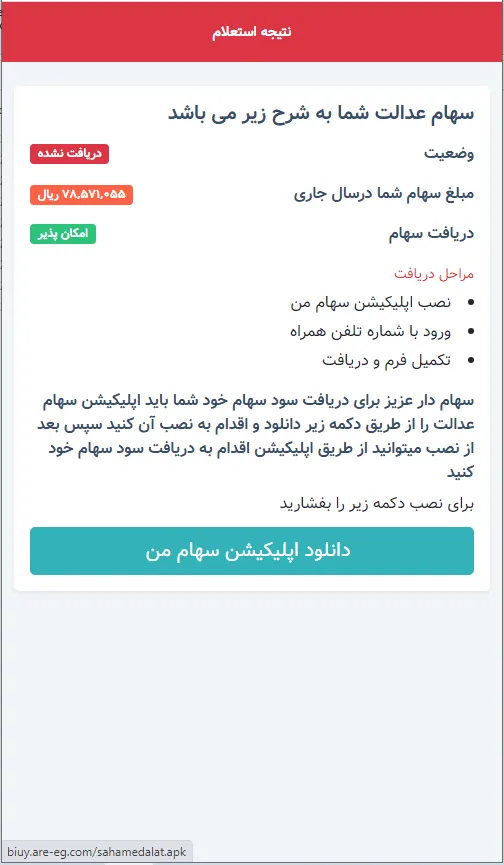

Au cours du même mois, les analystes de virus Doctor Web ont signalé des cas de distribution de chevaux de Troie espions multifonctionnels Android.Spy.Lydia, ciblant les utilisateurs iraniens. Les représentants de cette famille se déguisent en plateforme financière pour le trading en ligne et sont capables d'effectuer diverses actions malveillantes. Par exemple, intercepter et envoyer des SMS, collecter des informations sur les contacts, voler le contenu du presse-papiers, télécharger des sites de phishing, etc. Les chevaux de Troie Android.Spy.Lydia peuvent être utilisés dans toutes sortes de stratagèmes frauduleux, notamment, pour voler des données personnelles et de l'argent.

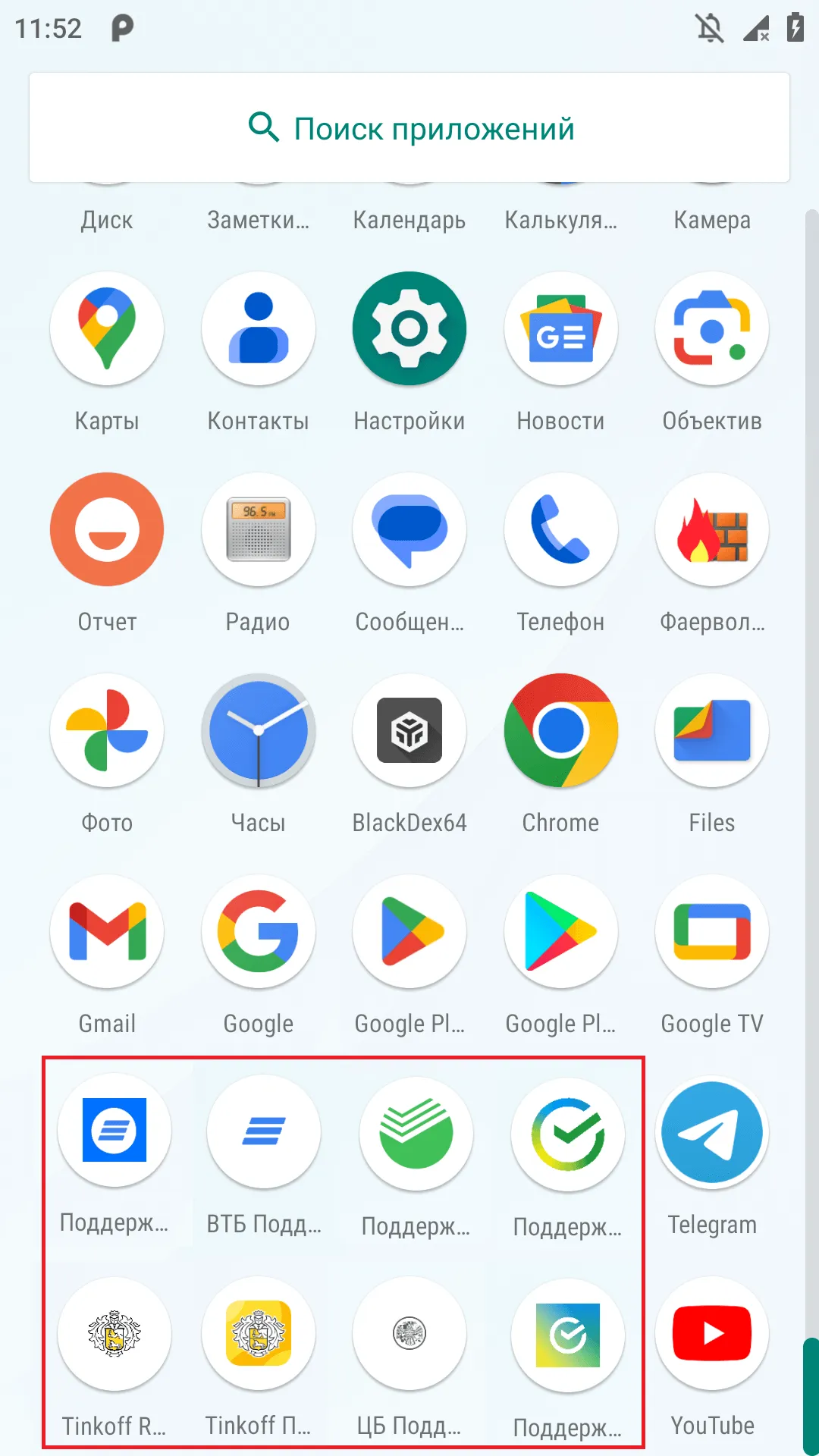

Fin septembre, notre société a mis en garde contre l'augmentation des cas de fraude utilisant des programmes d'administration à distance d'appareils mobiles, à l'aide desquels les attaquants pouvaient prendre le contrôle total des appareils Android. Faisant semblant de faire partie du service support de certains établissements de crédit, les cybercriminels signalaient des « activités suspectes » sur leurs comptes bancaires aux victimes potentielles et proposaient de trouver et de télécharger une « application de support bancaire » sur Google Play. En fait, ce programme était un outil d'accès à distance au bureau, le plus souvent RustDesk Remote Desktop. Après avoir bloqué cet utilitaire sur Google Play, les attaquants ont commencé à le distribuer via des sites frauduleux. Dans certains cas, pour plus de persuasion, ils modifiaient le programme en remplaçant son nom et son icône par ceux d'une banque en particulier. Ces versions de cheval de Troie sont détectées comme Android.FakeApp.1426.

Dans le même temps, en 2023, les analystes de Doctor Web ont continué à identifier des sites malveillants à travers lesquels les cybercriminels distribuaient de fausses applications de portefeuille crypto pour les appareils Android et iOS afin de voler de la crypto-monnaie.

Statistiques

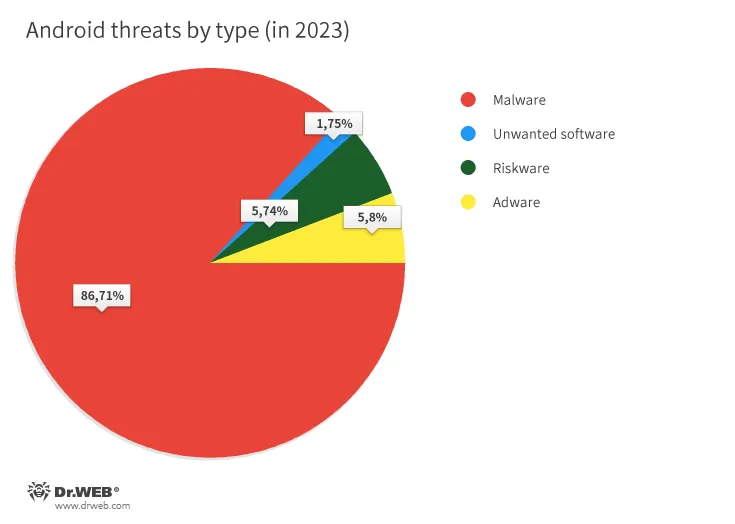

En 2023, les logiciels malveillants sont redevenus la menace Android la plus courante, représentant 86,7 % du nombre total de détections par l'antivirus Dr.Web. Les applications publicitaires sont à la deuxième place avec une part de 5,8%. A la troisième place selon leur propagation, viennent les programmes potentiellement dangereux, qui ont été détectés sur les appareils protégés dans 5,7% des cas.

La répartition des menaces par type basée sur les statistiques de détection de Dr.Web pour les appareils mobiles Android est indiquée dans le diagramme suivant :

Applications malveillantes

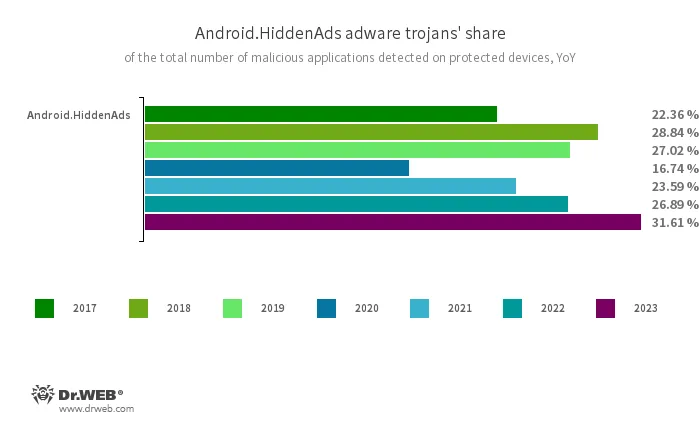

Les applications Android malveillantes les plus courantes sont, en 2023, les chevaux de Troie publicitaires de la famille Android.HiddenAds. Par rapport à 2022, leur part dans le volume total de programmes malveillants détectés par Dr.Web a augmenté de 4,7 points de pourcentage et s'élevait à 31,6 %.

Le représentant le plus actif de la famille est Android.HiddenAds.3697 ― il a été détecté sur des appareils protégés dans 10,7 % des cas. Diverses variantes de ce programme malveillant sont leaders dans le nombre de détections depuis plusieurs années. Par exemple, en 2021, la modification Android.HiddenAds.1994 a été largement diffusée, tandis qu'en 2022, la modification la plus courante était Android.HiddenAds.3018. A part Android.HiddenAds.3697, en 2023, nos experts ont identifié un certain nombre d'autres versions de ce cheval de Troie. Parmi elles, Android.HiddenAds.3697, Android.HiddenAds.3831, Android.HiddenAds.3851 et Android.HiddenAds.3956. Il est possible qu'au fil du temps, l'une d'entre elle puisse également prendre une position de leader.

Les chevaux de Troie dotés d'une fonction d'espionnage de la famille

En troisième position se trouvent les chevaux de Troie publicitaires de la famille Android.MobiDash. Par rapport à l'année précédente, leur part dans le volume total de détections de logiciels malveillants a augmenté de 5,2 points de pourcentage pour atteindre 10 %.

En 2023, l'activité des applications malveillantes conçues pour télécharger et installer d'autres programmes, ainsi que l'activité de celles capables d'exécuter du code arbitraire, a continué de diminuer, notamment celle des Trojans Android.DownLoader, Android.Triada et Android.RemoteCode, Android.Mobifun et Android.Xiny.

Dans le même temps, le nombre d'attaques utilisant les logiciels malveillants contrefaits Android.FakeApp, que les attaquants exploitent dans divers stratagèmes frauduleux, a augmenté.

En 2023, l'activité des rançongiciels Android.Locker a diminué. Dans le même temps, il y a eu une augmentation du nombre de détection des programmes malveillants de divers types protégés par des packers Android.Packed. Le nombre de leurs détections a augmenté de 5,2% pour atteindre 7,9%.

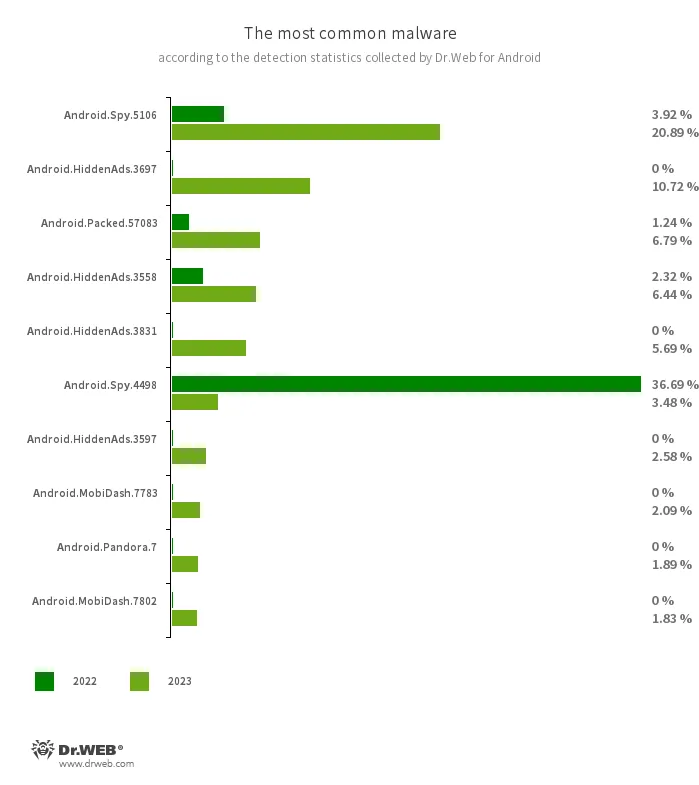

Les dix applications malveillantes les plus fréquemment détectées en 2023 sont présentées dans l'illustration ci-dessous :

- Android.Spy.5106

- Android.Spy.4498

- Détection de diverses variantes du cheval de Troie, qui sont des versions modifiées de fausses applications WhatsApp. Ce programme peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.HiddenAds.3697

- Android.HiddenAds.3558

- Android.HiddenAds.3831

- Android.HiddenAds.3597

- Trojans conçus pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles, des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.MobiDash.7783

- Android.MobiDash.7802

- Trojans qui affichent des publicités intempestives. Ils représentent un module que des développeurs de logiciels intègrent à des applications.

- Android.Pandora.7

- Détection des applications malveillantes qui téléchargent et installent le cheval de Troie - porte dérobée Android.Pandora.2. Les attaquants intègrent souvent de tels chargeurs d'amorçage dans des applications de télévision intelligente destinées aux utilisateurs hispanophones.

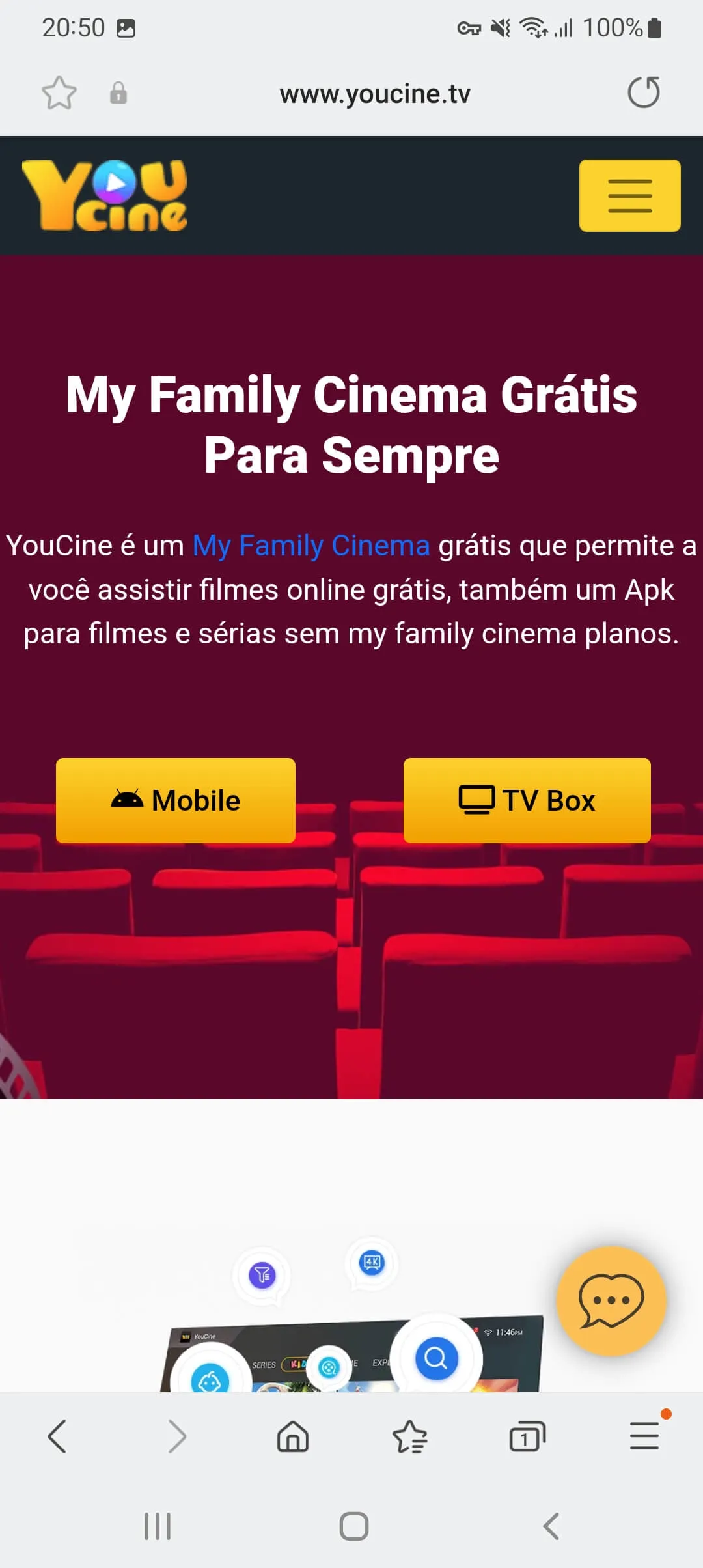

Logiciels indésirables

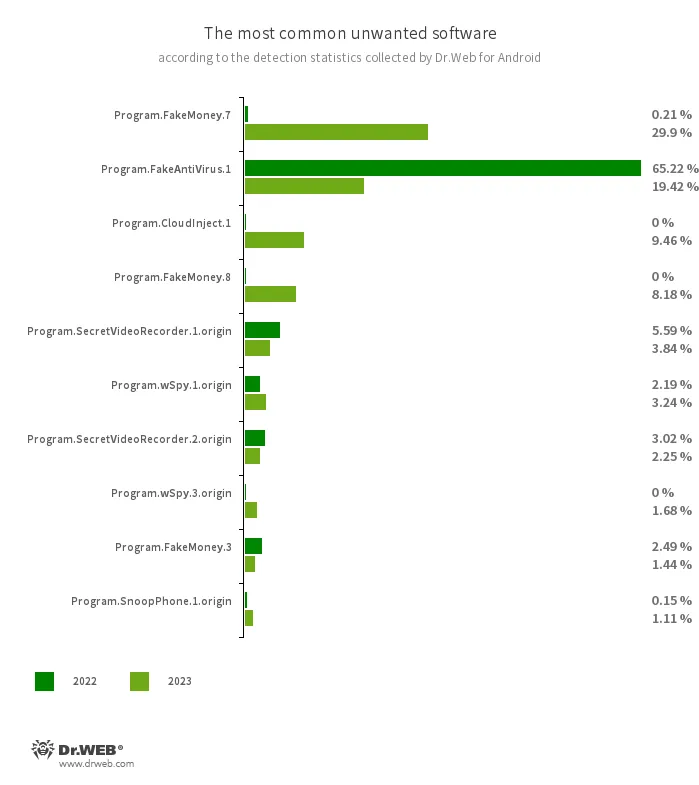

Le programme indésirable le plus courant en 2023 Program.FakeMoney, représentait 29,9 % des détections, soit près d'un tiers du nombre total des détections de menaces de ce type. Il appartient à une famille d'applications qui proposent aux utilisateurs de gagner de l'argent en effectuant diverses tâches.

Le leader en 2022, Program.FakeAntiVirus, a chuté à la deuxième place avec une part de 19,4% des détections. Cette application simule le fonctionnement des logiciels antivirus, détecte des menaces inexistantes et propose aux propriétaires d'appareils Android d'acheter sa version complète pour « résoudre » les problèmes prétendument identifiés.

En troisième position avec une part de 9,4%, on voit les programmes qui sont modifiés via le service cloud CloudInject. L'antivirus Dr.Web détecte ces applications comme Program.CloudInject.1. Lors du processus de modification, des autorisations dangereuses et un code obscurci leur sont ajoutés, l'objectif de ce code ne peut être contrôlé.

Comme l'année précédente, en 2023, les utilisateurs ont souvent rencontré des programmes qui permettaient de surveiller leurs actions et de collecter diverses informations à leur sujet. Les attaquants peuvent utiliser ces applications pour espionner illégalement les propriétaires d'appareils Android. Les plus souvent, sur les appareils protégés par Dr.Web, les programmes malveillants suivants ont été détectés : Program.SecretVideoRecorder.1.origin, Program.wSpy.1.origin, Program.SecretVideoRecorder.2.origin, Program.wSpy.3.origin, Program.SnoopPhone.1.origin, Program.Reptilicus.8.origin et Program.WapSniff.1.origin.

Les dix applications malveillantes les plus fréquemment détectées en 2023 sont présentées dans l'illustration ci-dessous :

- Program.FakeMoney.7

- Program.FakeMoney.8

- Program.FakeMoney.3

- Détection d'applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.CloudInject.1

- Applications Android modifiées à l'aide du service CloudInject et de l'utilitaire Android du même nom (ajouté à la base de données de virus Dr.Web sous le nom de Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant, tandis que l'utilisateur (moddeur) intéressé à les changer ne contrôle pas ce qui y sera intégré. De plus, les applications reçoivent un ensemble d'autorisations dangereuses. Après la modification, l'utilisateur qui fait du modding (moddeur) reçoit une possibilité de contrôler à distance ces programmes — les bloquer, afficher des boîtes de dialogue personnalisées, suivre l'installation et désinstaller d'autres logiciels, etc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.wSpy.1.origin

- Program.wSpy.3.origin

- Logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet aux pirates de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre des captures d'écran et des photos via l'appareil photo, et dispose également d'une fonction d'enregistreur de frappe.

- Program.SnoopPhone.1.origin

- Application conçue pour surveiller les propriétaires d'appareils Android. Cette appli permet de lire les SMS, de recevoir des informations sur les appels téléphoniques, de suivre les coordonnées et d'effectuer un enregistrement audio de l'environnement.

Programmes potentiellement dangereux

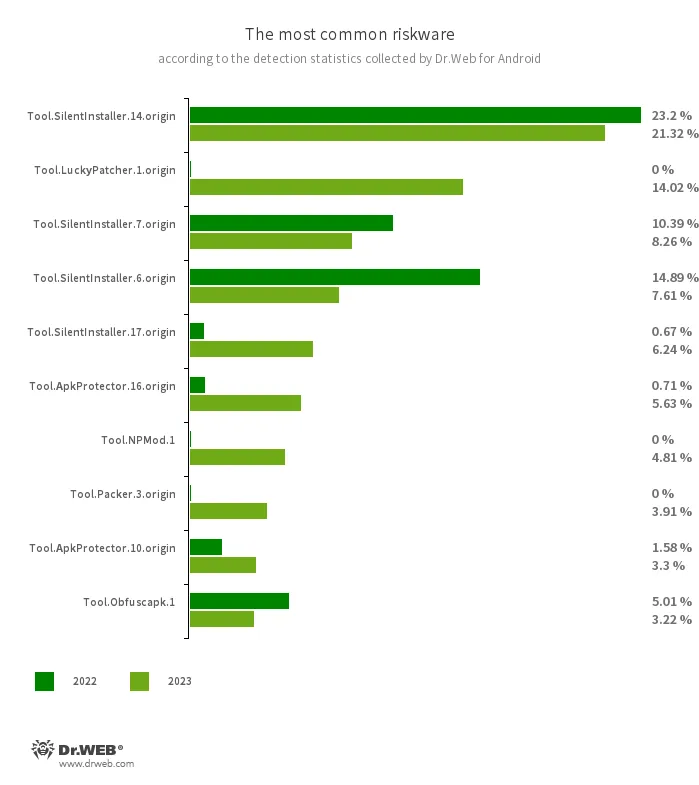

En 2023, les programmes potentiellement dangereux les plus fréquemment détectés sont à nouveau les utilitaires Tool.SilentInstaller, qui permettent d'exécuter des applications Android sans les installer. Ils ne sont pas malveillants, mais les attaquants peuvent les utiliser pour lancer des logiciels malveillants. Ils représentent 48,8 % ou près de la moitié des détections d'applications potentiellement dangereuses. Dans le même temps, par rapport à 2022, leur part a diminué de 17,9 points de pourcentage. Les deuxièmes plus courants sont les représentants de la famille d'utilitaires Tool.LuckyPatcher. Ces utilitaires permettent de modifier les programmes Android avec l'ajout de scripts téléchargés sur Internet. Ces outils représentent 14% des cas de détection de logiciels potentiellement dangereux. En troisième position se trouvent les programmes protégés par le packer Tool.ApkProtector, le nombre de leurs détections a augmenté de 5,3% à 10%.

Dans le même temps, le nombre de détections d'applications protégées par d'autres familles de packers a également augmenté. Ainsi, la part des membres de la famille Tool.Packer est passée de 3,5 % à 4,7 %.

Un autre logiciel potentiellement dangereux très courant est l'utilitaire NP Manager. Il est conçu pour modifier les applications Android et contourner la vérification de la signature numérique à l'aide du module intégré. Dr.Web détecte les programmes modifiés de cette manière comme Tool.NPMod. La part de ces applications était de 4,8 %.

Les programmes modifiés à l'aide de l'utilitaire Tool.Obfuscapk ont été détectés moins souvent sur les appareils protégés- leur part est passée de 5% à 3,2 % par rapport à 2022.

Les dix applications potentiellement dangereuses les plus courantes trouvées sur les appareils Android en 2023 sont présentées dans l'illustration ci-dessous.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs pour elles) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi que les correctifs créés peuvent constituer un danger potentiel.

- Tool.ApkProtector.16.origin

- Tool.ApkProtector.10.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

- Tool.NPMod.1

- Applications Android modifiées à l'aide de l'utilitaire NP Manager. Un module spécialisé est intégré à ces programmes pour contourner la vérification de la signature numérique après leur modification.

- Tool.Packer.3.origin

- Programmes Android dont le code est chiffré et obscurci par l'utilitaire NP Manager.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

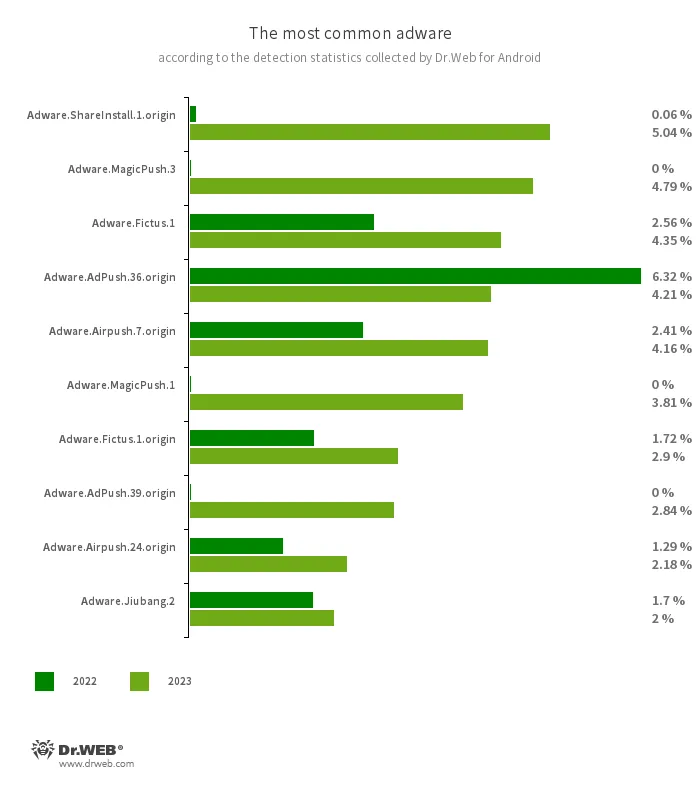

Applications publicitaires

Le logiciel publicitaire le plus populaire en 2023 appartient à la famille de malwares Adware.Adpush, qui peuvent être intégrés à des applications Android. Ils représentaient plus d'un tiers des détections (35,8 %) (Par rapport à 2022, leur part a diminué de 24,8 points de pourcentage). Les représentants de la nouvelle famille Adware.MagicPush occupaient la deuxième place avec une part de 9,5%. Les modules Adware.Airpush occupent la troisième place avec un indicateur de 8,5% (la part a augmenté de 3,2 points de pourcentage).

Parmi les leaders, on voit les représentants des familles Adware.ShareInstall, Adware.Fictus, Adware.Leadbolt, Adware.Jiubang et Adware.Youmi.

Dans le même temps, les modules Adware.SspSdk, qui se classaient au deuxième rang un an plus tôt, ne figuraient même pas dans le top dix des familles les plus courantes en 2023.

Les dix applications publicitaires les plus courantes trouvées sur les appareils Android en 2023 sont présentées dans l'illustration ci-dessous.

- Adware.ShareInstall.1.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des notifications publicitaires sur l'écran de verrouillage du système d'exploitation Android.

- Adware.MagicPush.1

- Adware.MagicPush.3

- Modules publicitaires intégrés à des applis Android. Ils affichent des bannières pop-up par-dessus l'interface du système d'exploitation lorsque ces programmes ne sont pas utilisés. Ces bannières contiennent des informations trompeuses. Le plus souvent, ils signalent des fichiers suspects prétendument détectés ou parlent de la nécessité de bloquer le spam ou d'optimiser la consommation d'énergie de l'appareil. Pour ce faire, l'utilisateur est invité à se rendre dans l'application appropriée dans laquelle l'un de ces modules est embarqué. Lorsque l'utilisateur ouvre le programme, une publicité s'affiche.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Modules publicitaires qui sont intégrés dans des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.Jiubang.2

- Module publicitaire intégré dans des programmes Android. Il affiche des bannières publicitaires par-dessus les fenêtres d'autres applications.

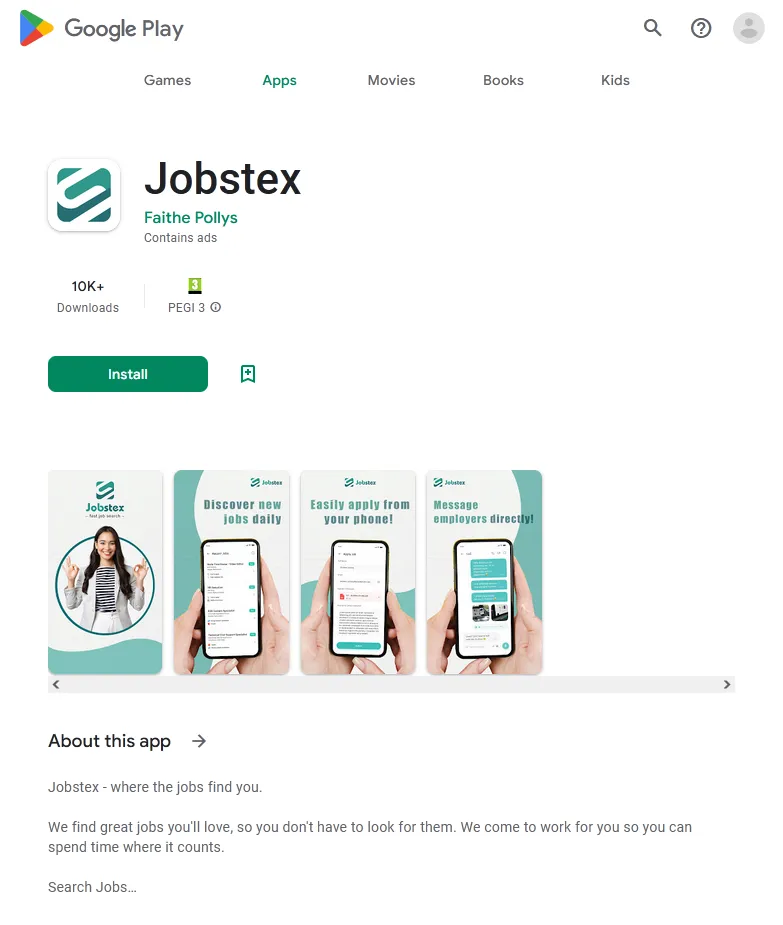

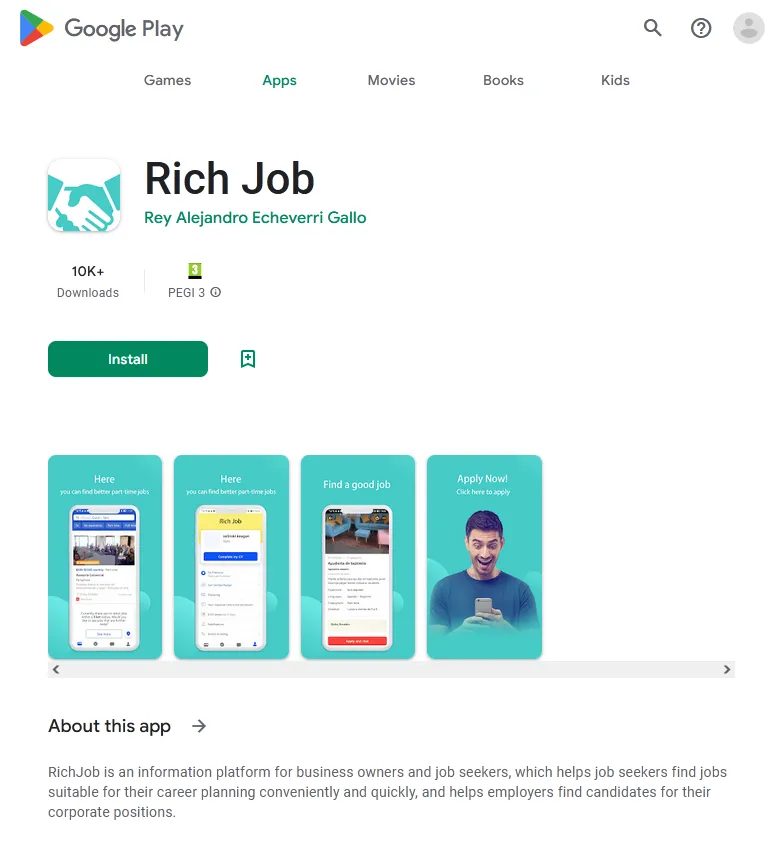

Menaces sur Google Play

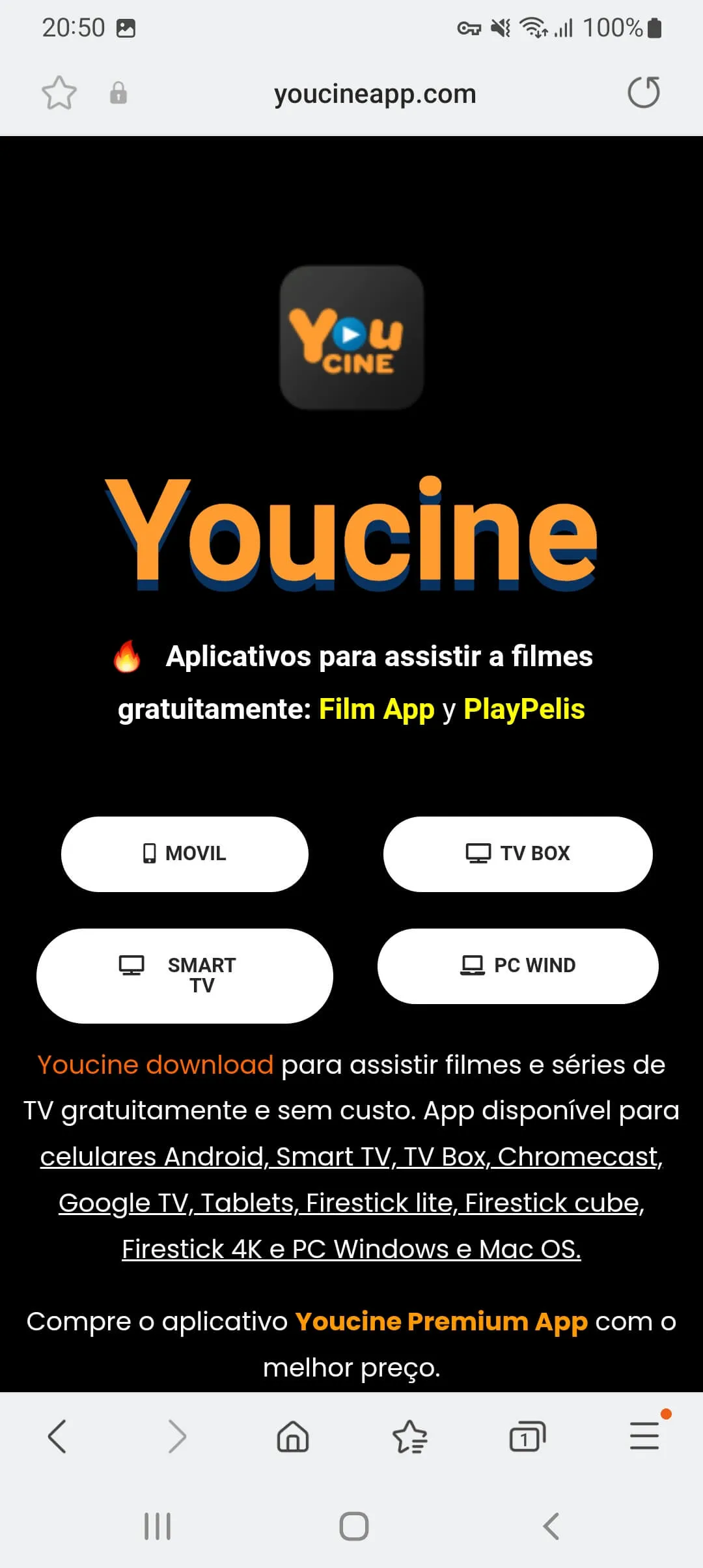

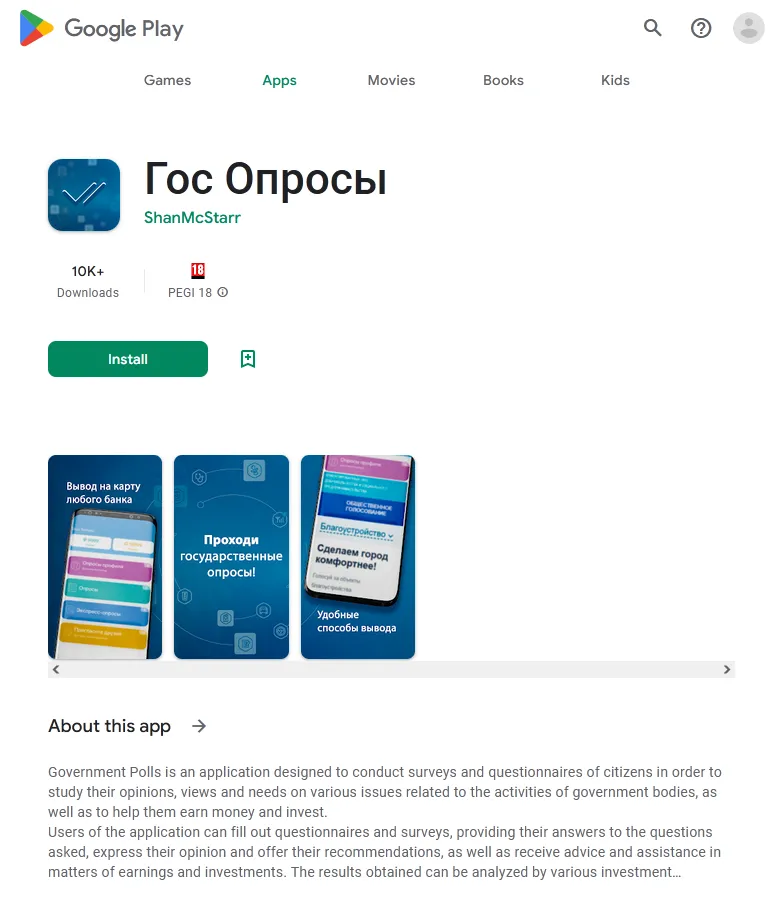

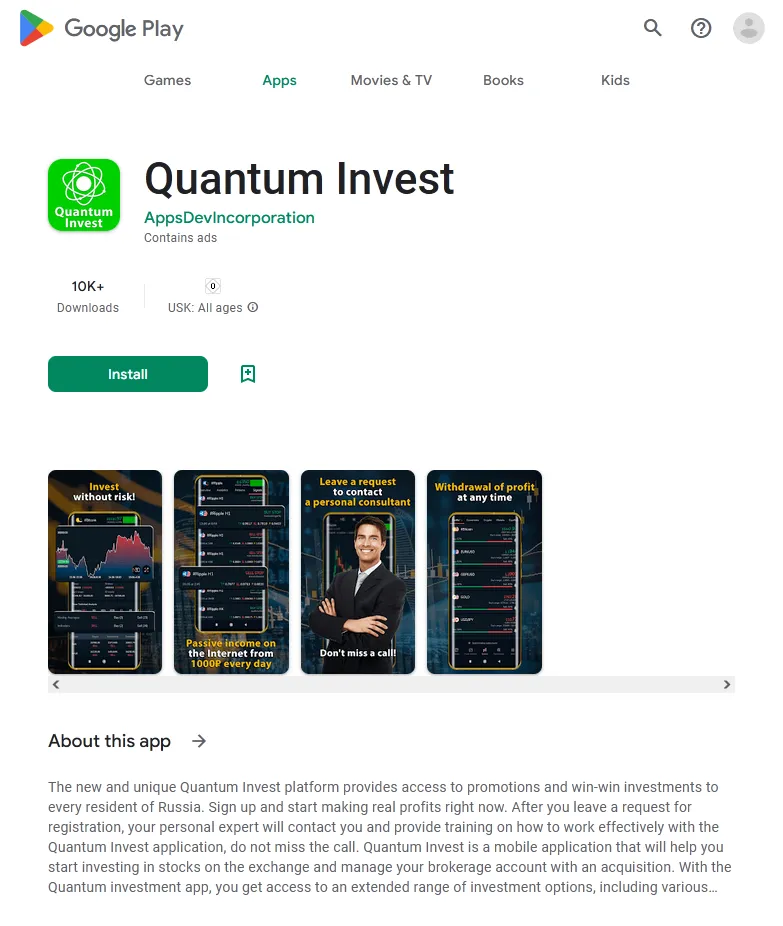

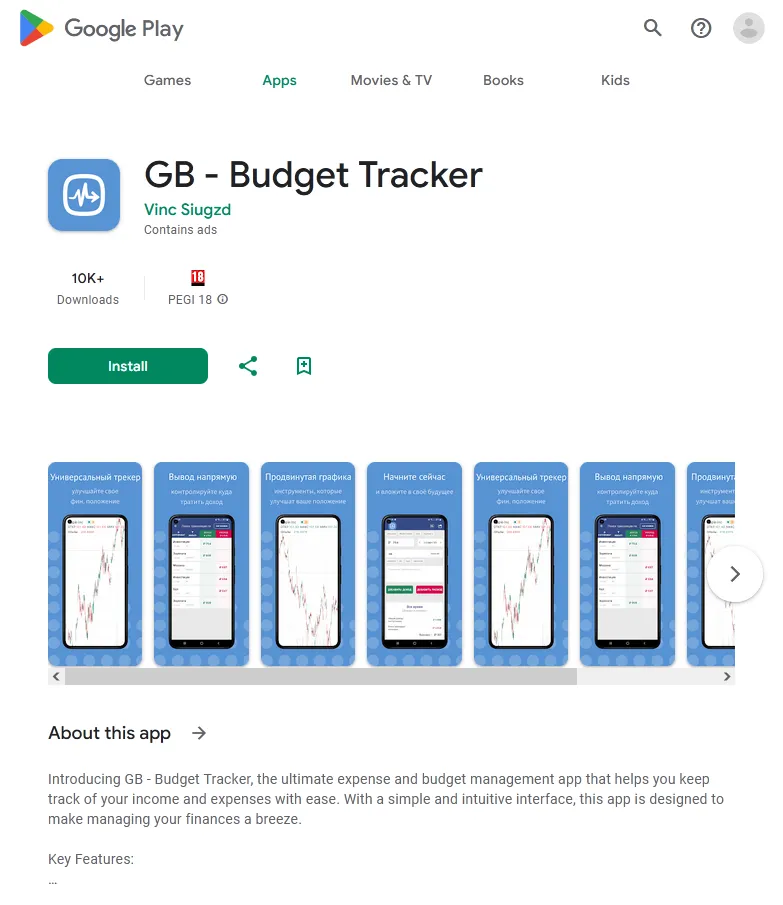

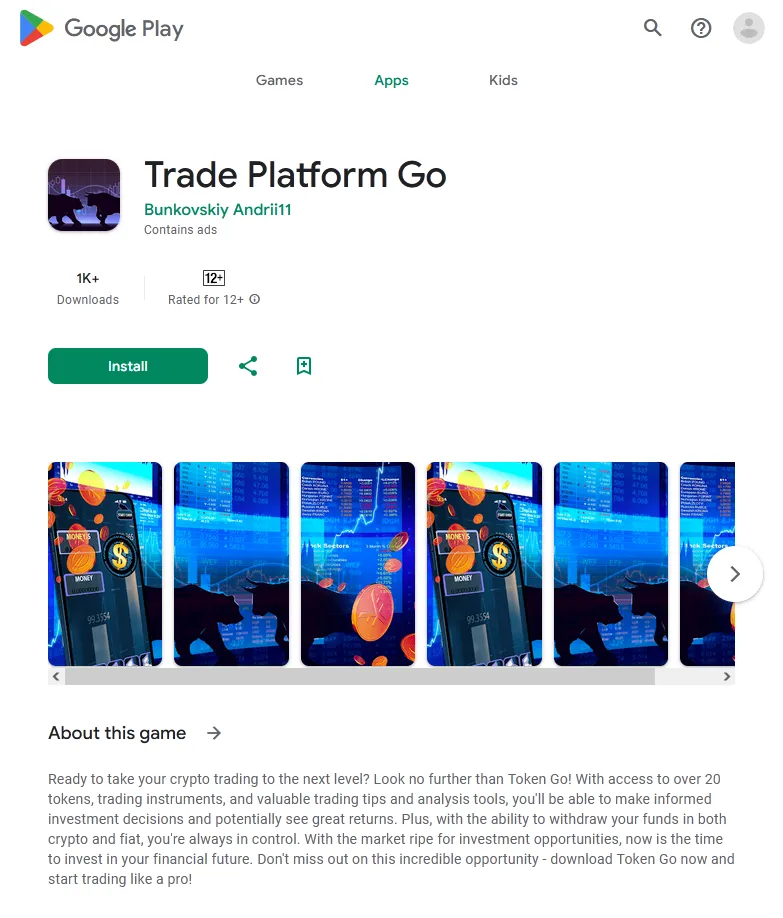

En 2023, le laboratoire de Doctor Web a détecté plus de 440 applications malveillantes dans le catalogue Google Play, qui ont été téléchargées au total au moins 428 434 576 fois. A part de nombreux programmes contenant le module intégré Android.Spy.SpinOk décrit dans l'une des sections précédentes de ce rapport, nos experts ont identifié des centaines de chevaux de Troie de la famille Android.FakeApp. Utilisées par les cybercriminels dans la mise en œuvre de divers stratagèmes frauduleux, ces applications malveillantes ont été distribuées sous le couvert d'une grande variété de logiciels. Dans certaines conditions, ils pouvaient en effet fournir les fonctionnalités promises, mais leur tâche principale était de charger les sites cibles sur commande d'un serveur distant.

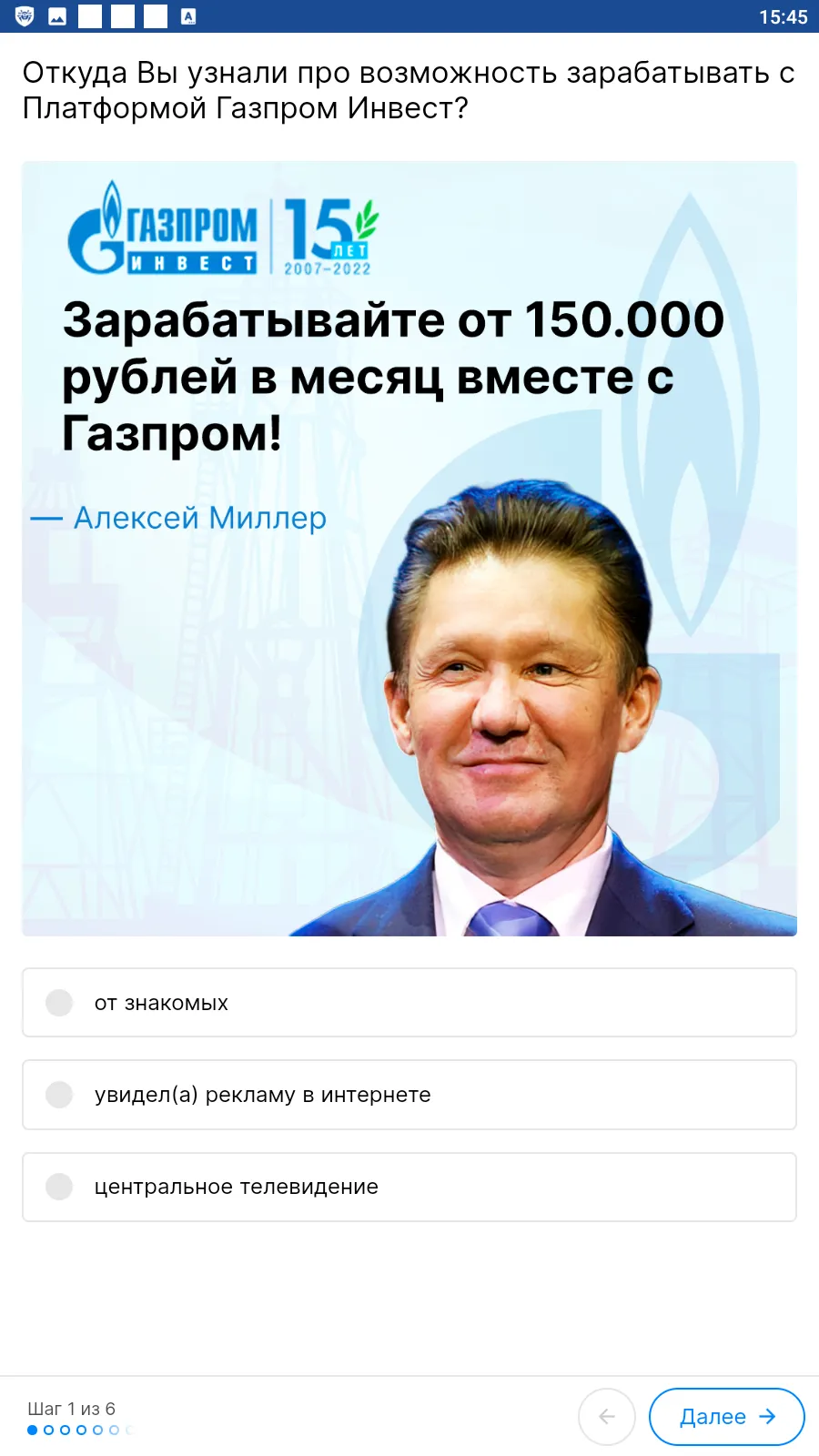

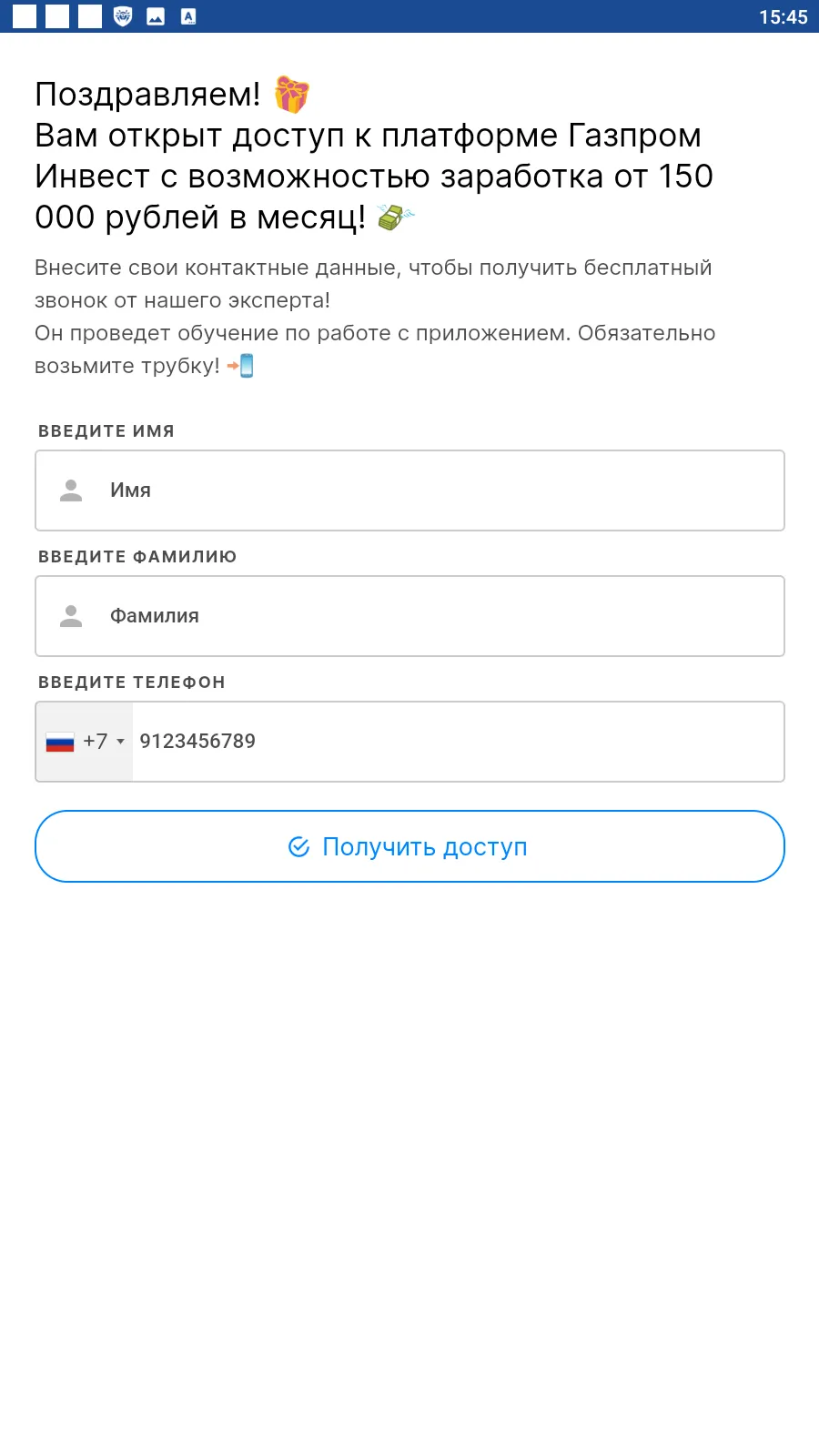

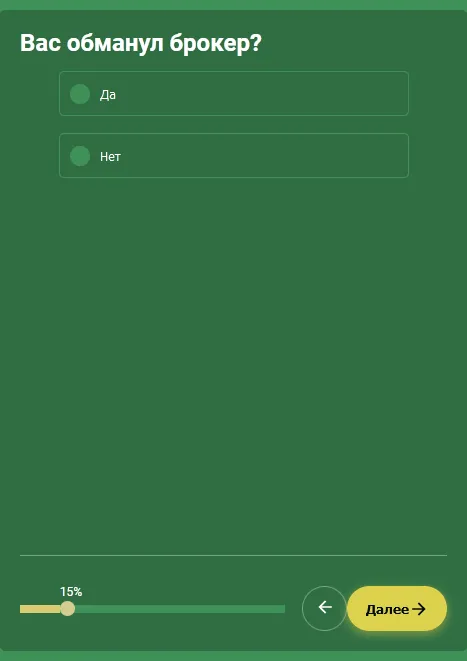

Les pirates ont fait passer beaucoup de ces chevaux de Troie pour des programmes financiers - des tutoriels et des livres de référence, des programmes de comptabilité à domicile, des outils pour accéder à des informations d'échange et de trading, des applications pour répondre à des enquêtes spécialisées, etc.

De tels programmes contrefaits peuvent télécharger des sites frauduleux sur lesquels des victimes potentielles se voient proposer de gagner de l'argent sur des investissements, d'échanger des crypto-monnaies pour le compte de sociétés bien connues, et dans certains cas même de recevoir « en cadeau » des actions de sociétés ou certaines aides sociales. Pour « accéder » à un service particulier, les utilisateurs doivent d'abord répondre à plusieurs questions, puis fournir des données personnelles.

Vous trouverez ci-dessous des exemples de sites Web frauduleux téléchargés par ces chevaux de Troie. Dans le premier cas, les attaquants proposent aux utilisateurs l'accès à une plateforme d'investissement prétendument liée à une grande société pétrolière et gazière russe. Dans le deuxième cas, les fraudeurs proposent, au nom de la Banque centrale de la Fédération de Russie, de « commencer à gagner sur le rouble numérique ».

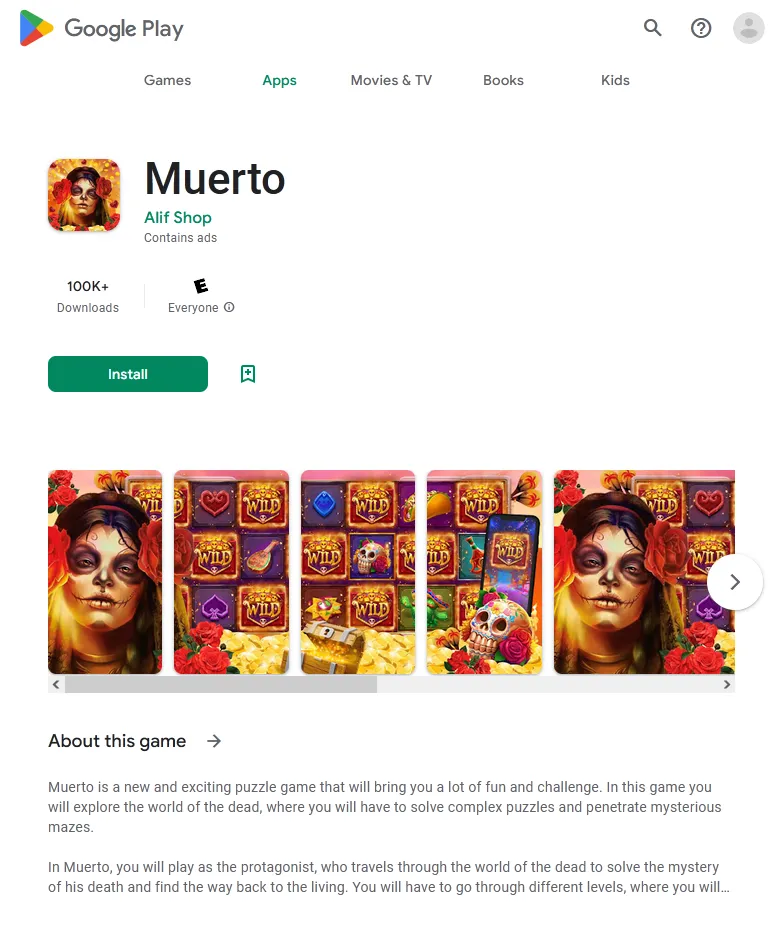

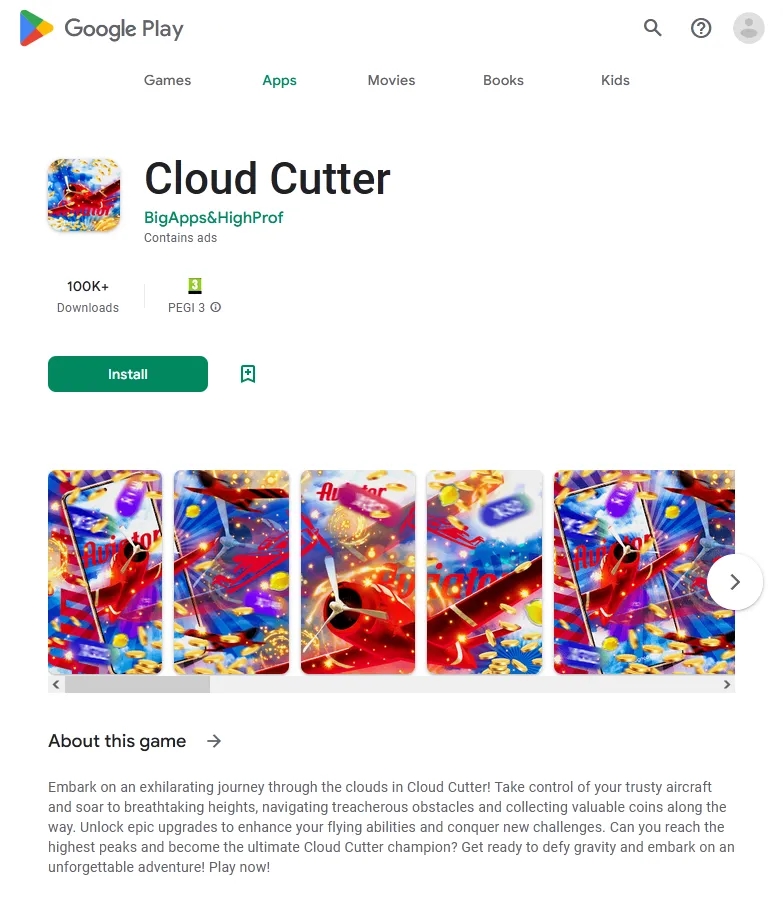

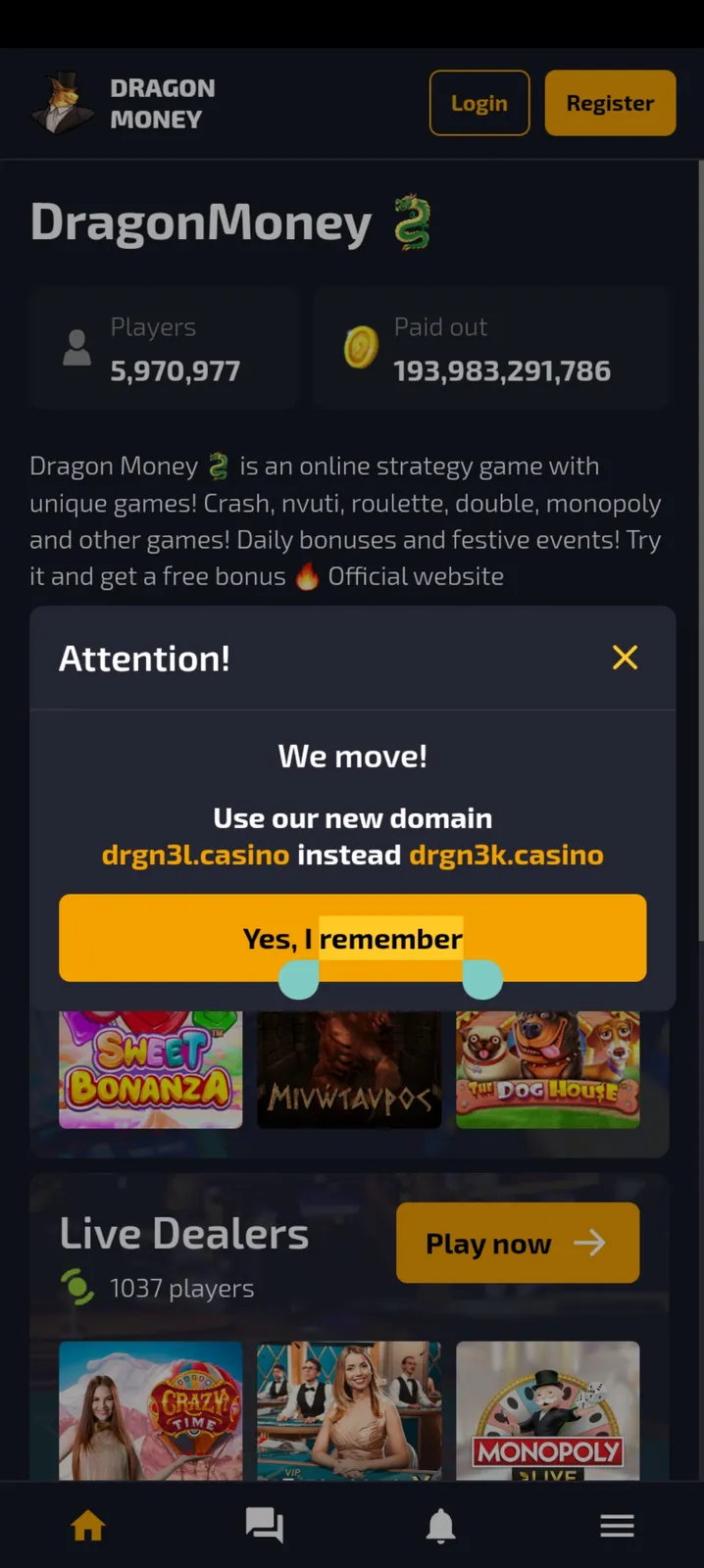

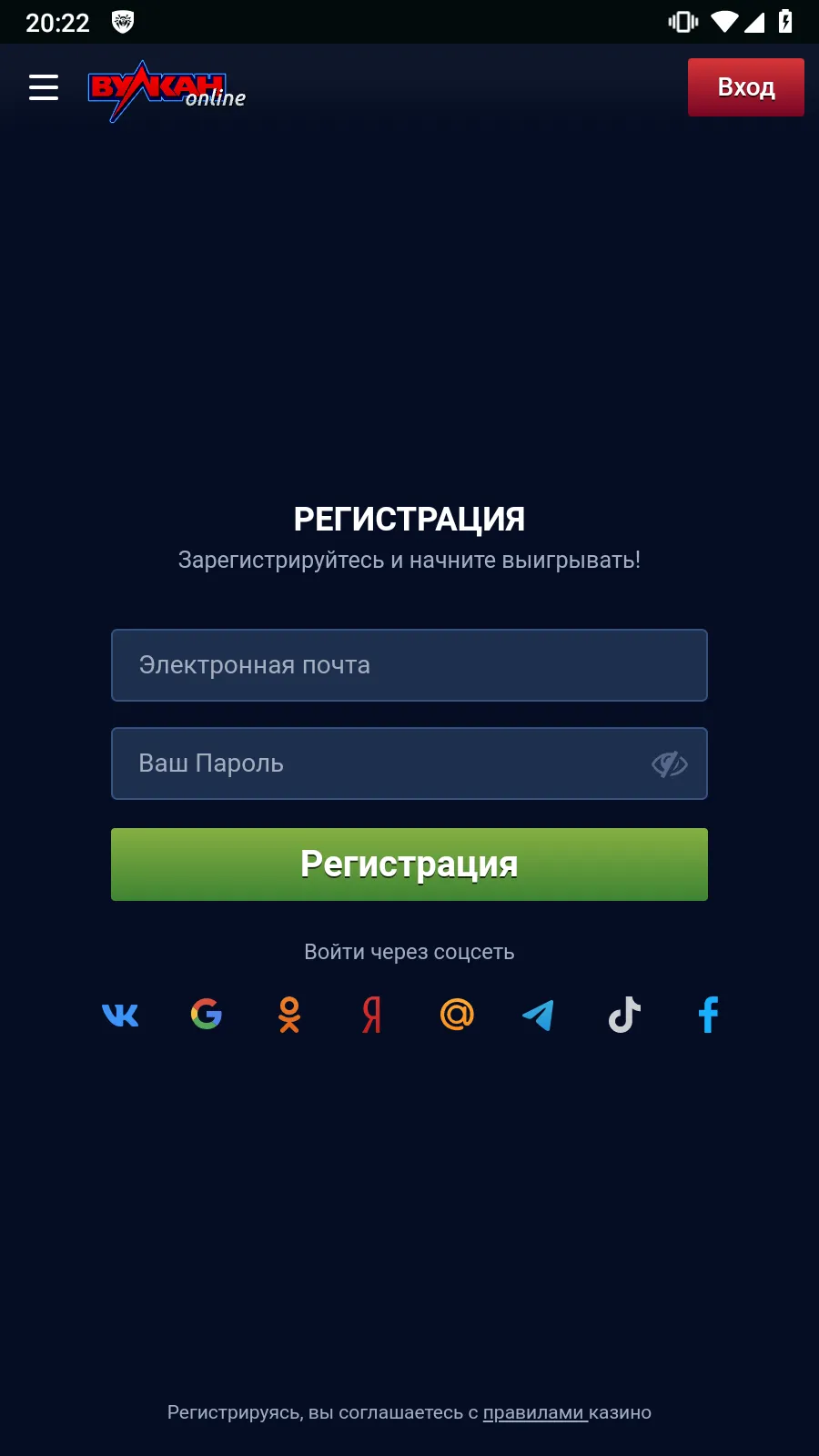

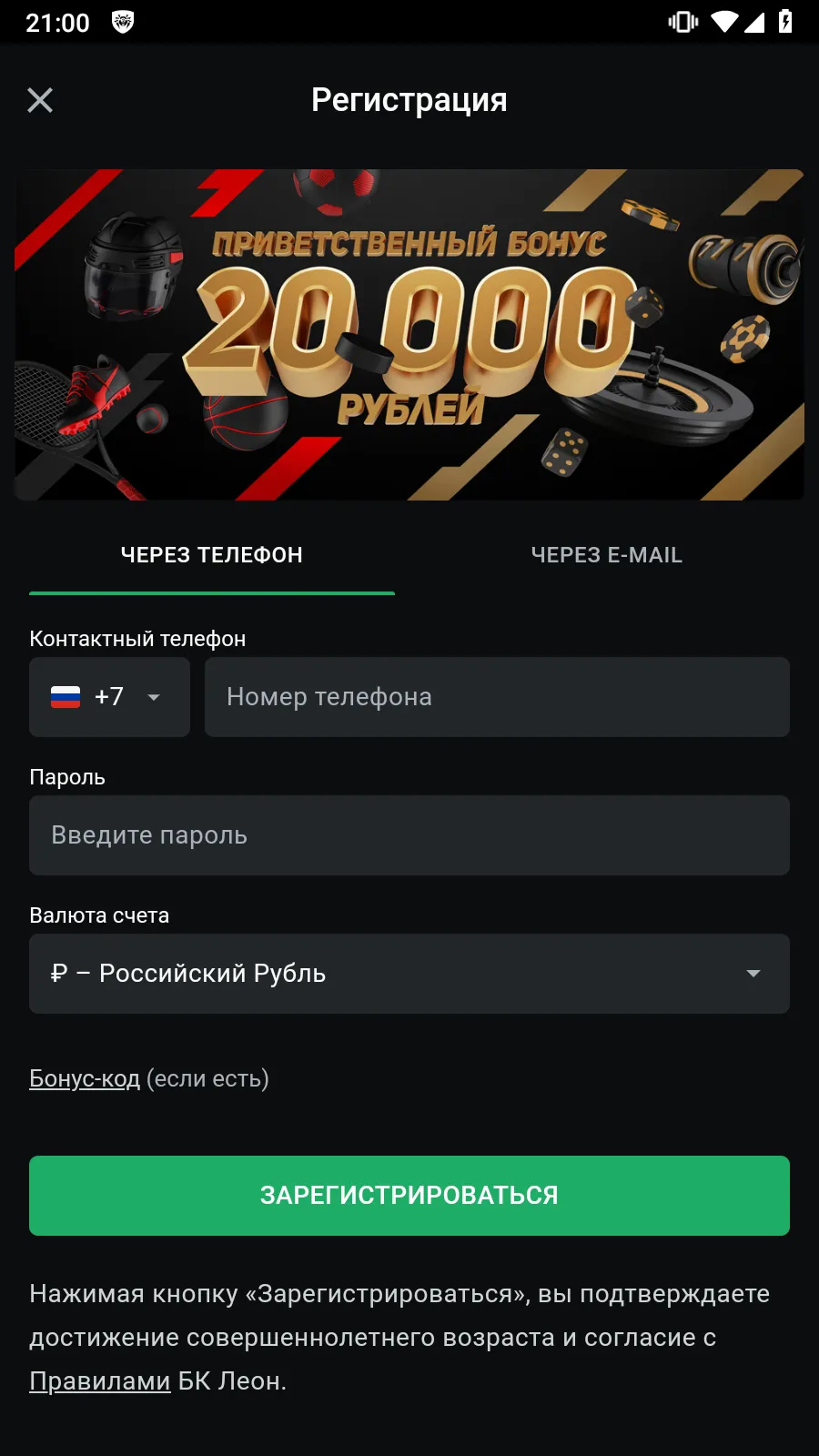

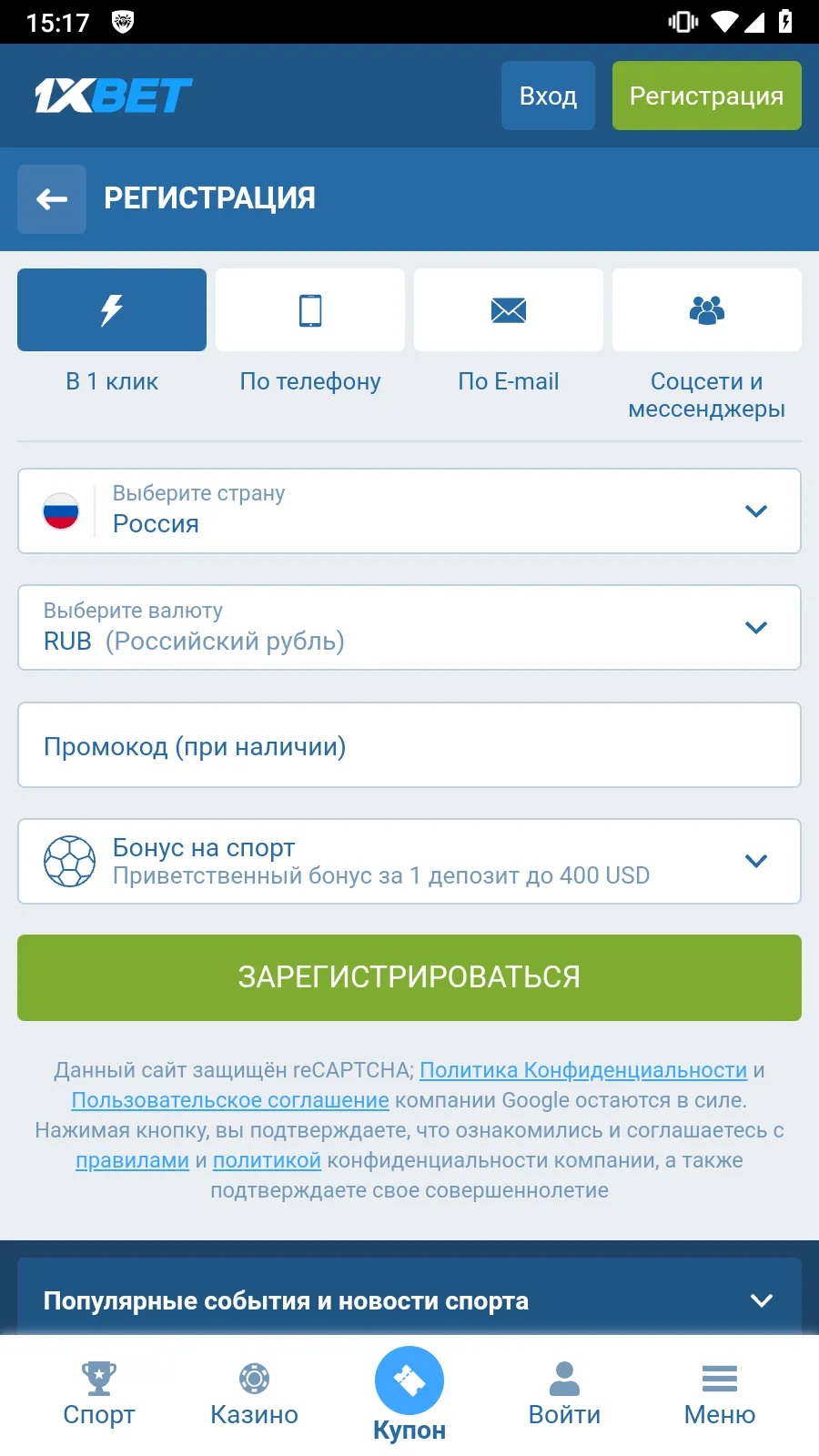

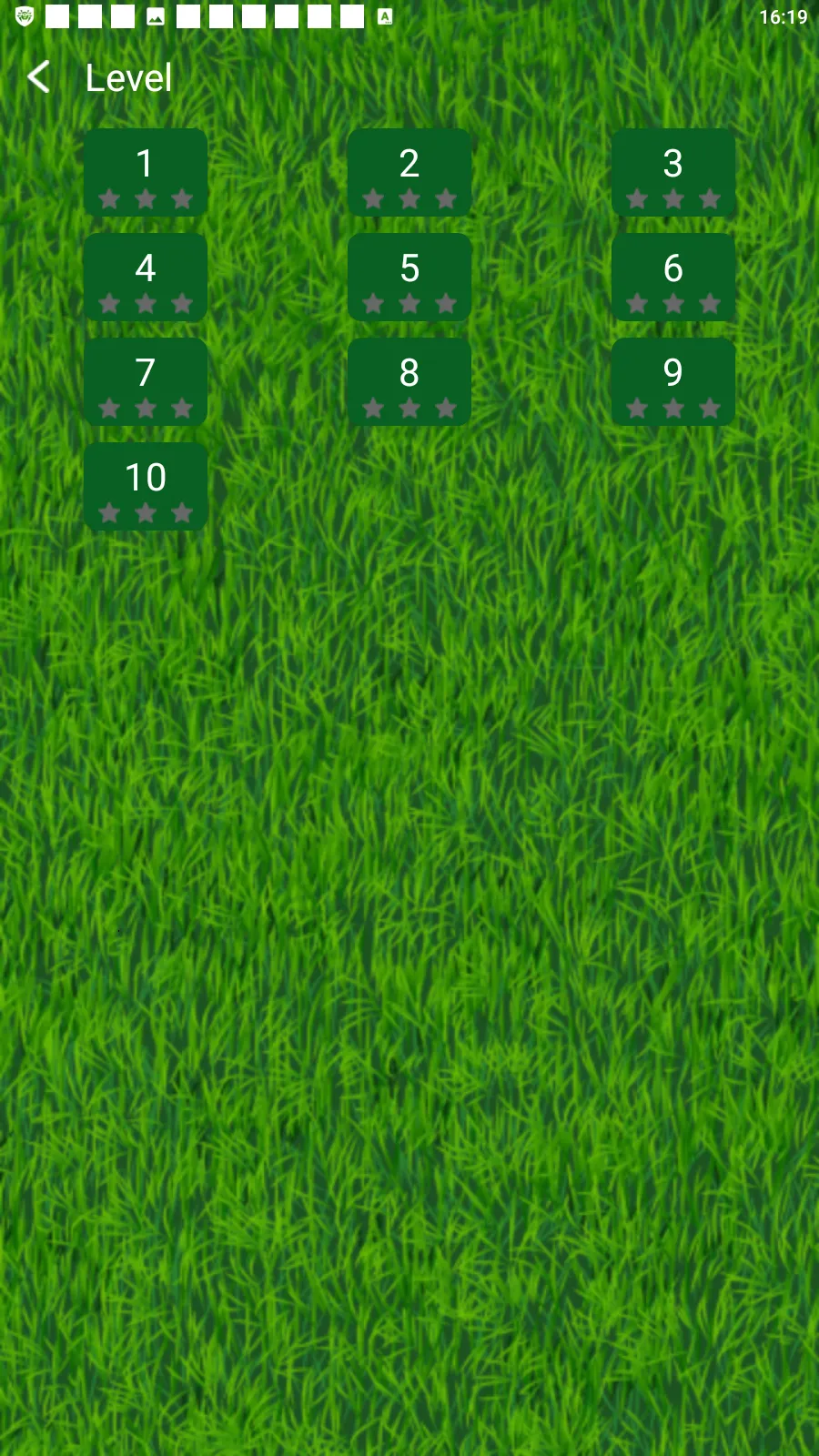

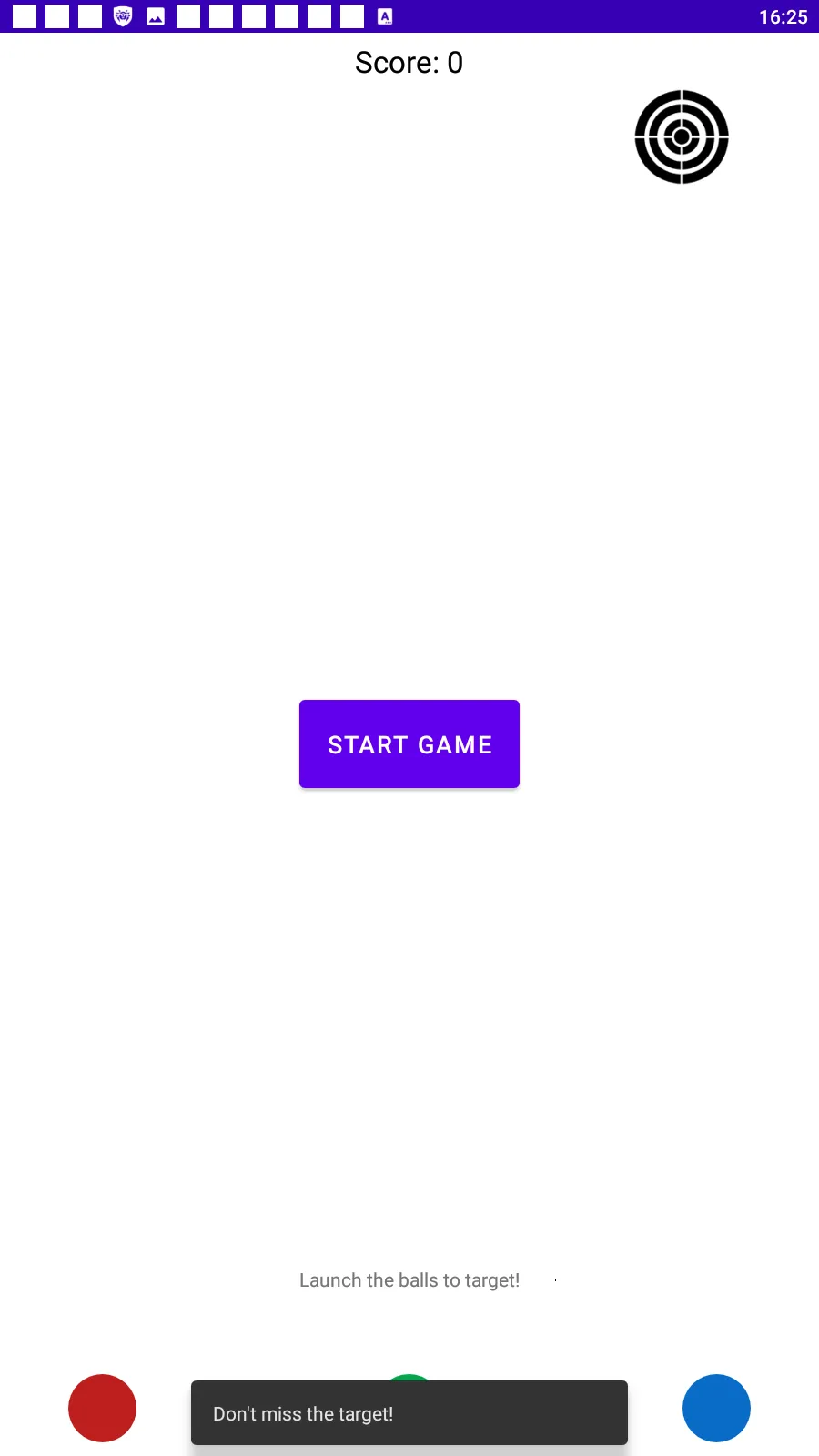

Certains des logiciels contrefaits ont été distribués sous le couvert de jeux - ils pouvaient télécharger des sites Web de casinos en ligne et de bookmakers.

Exemples de la façon dont ces applications de chevaux de Troie fonctionnent en tant que jeux :

Exemples de sites de casino en ligne qu'ils téléchargent :

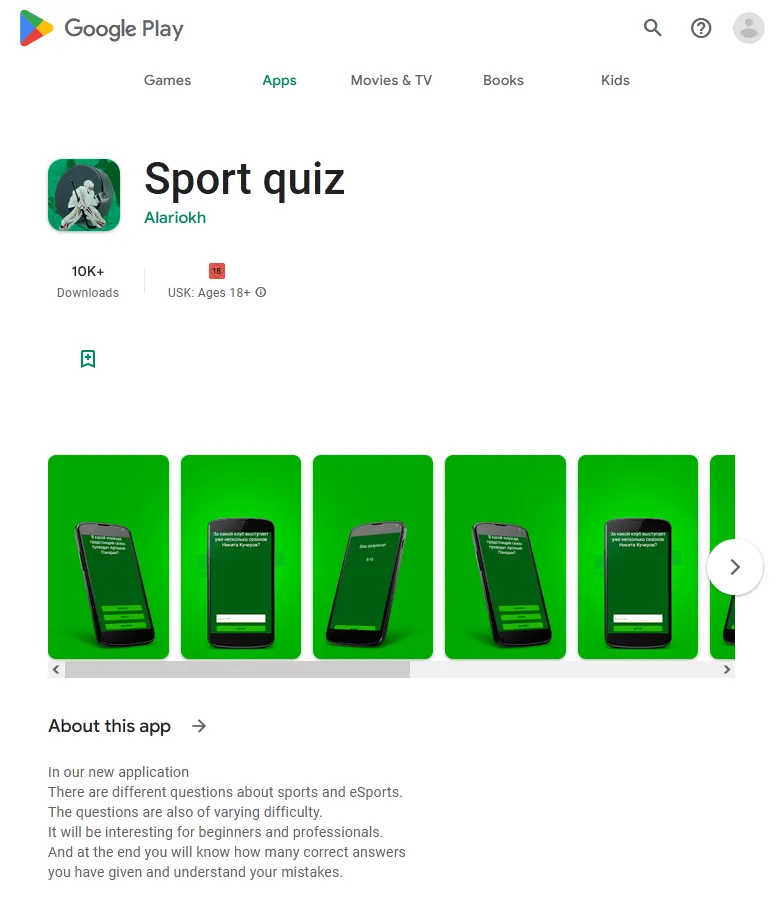

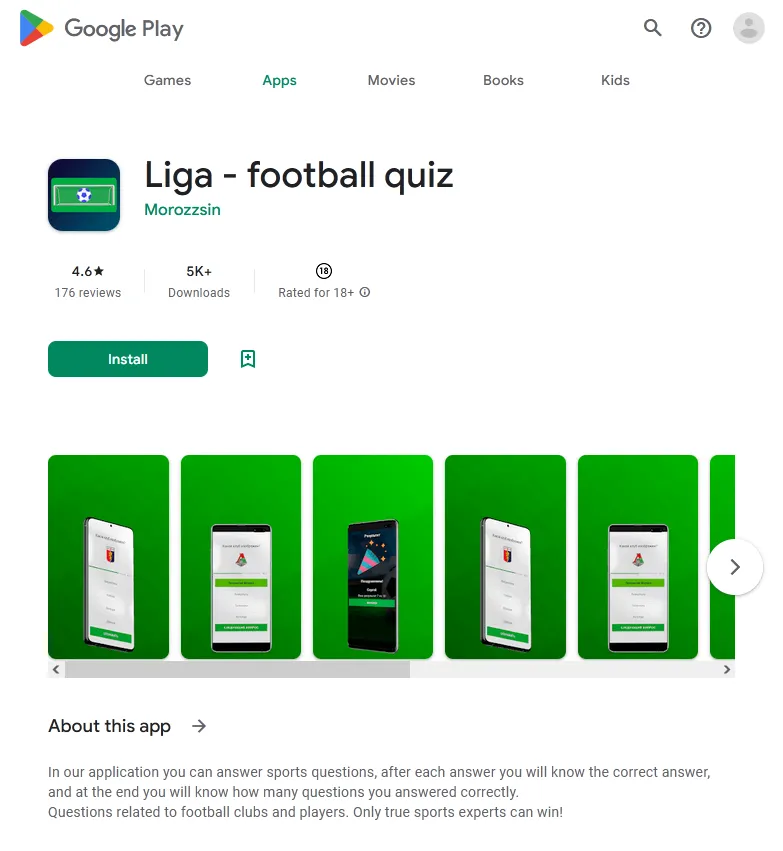

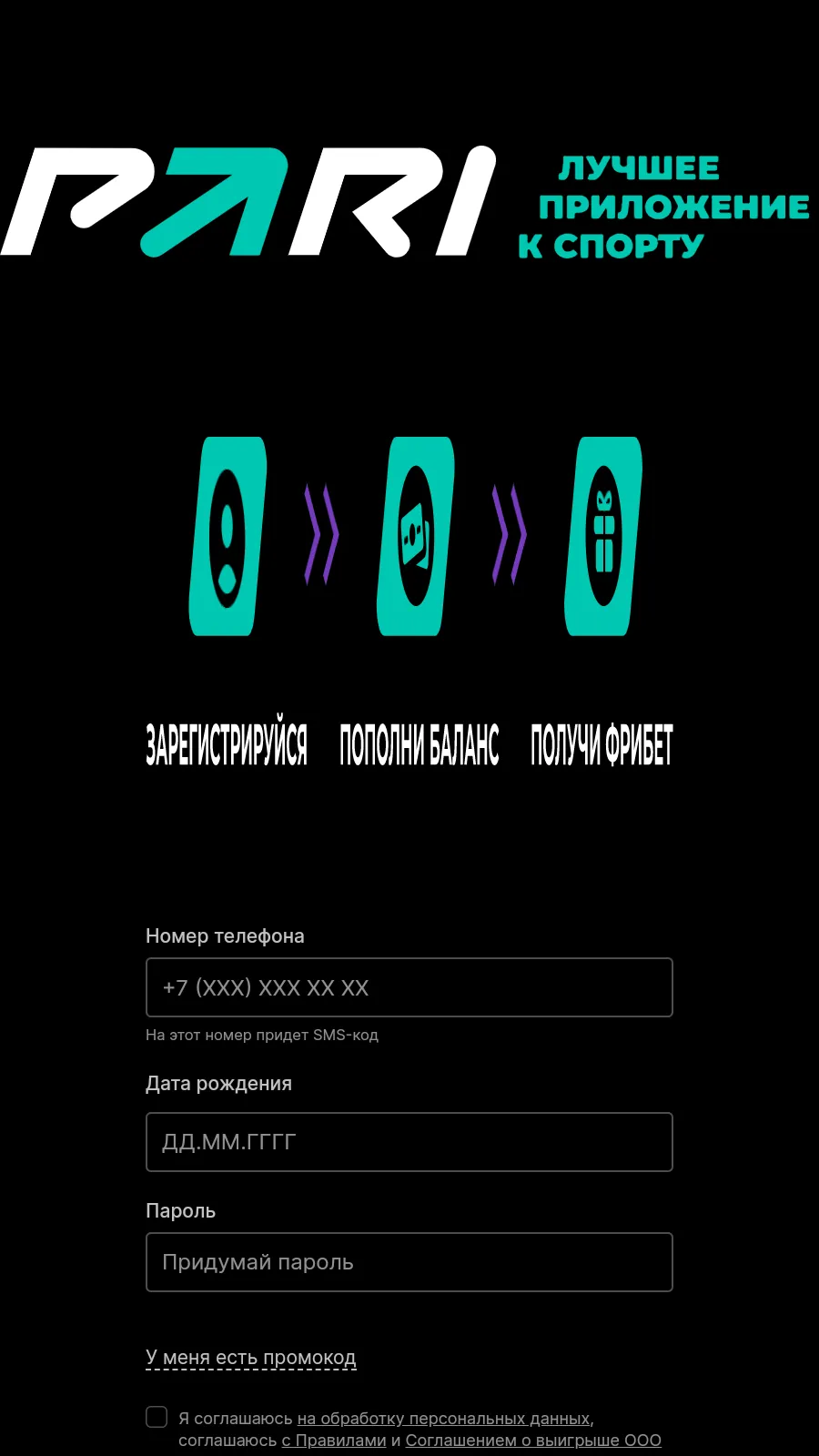

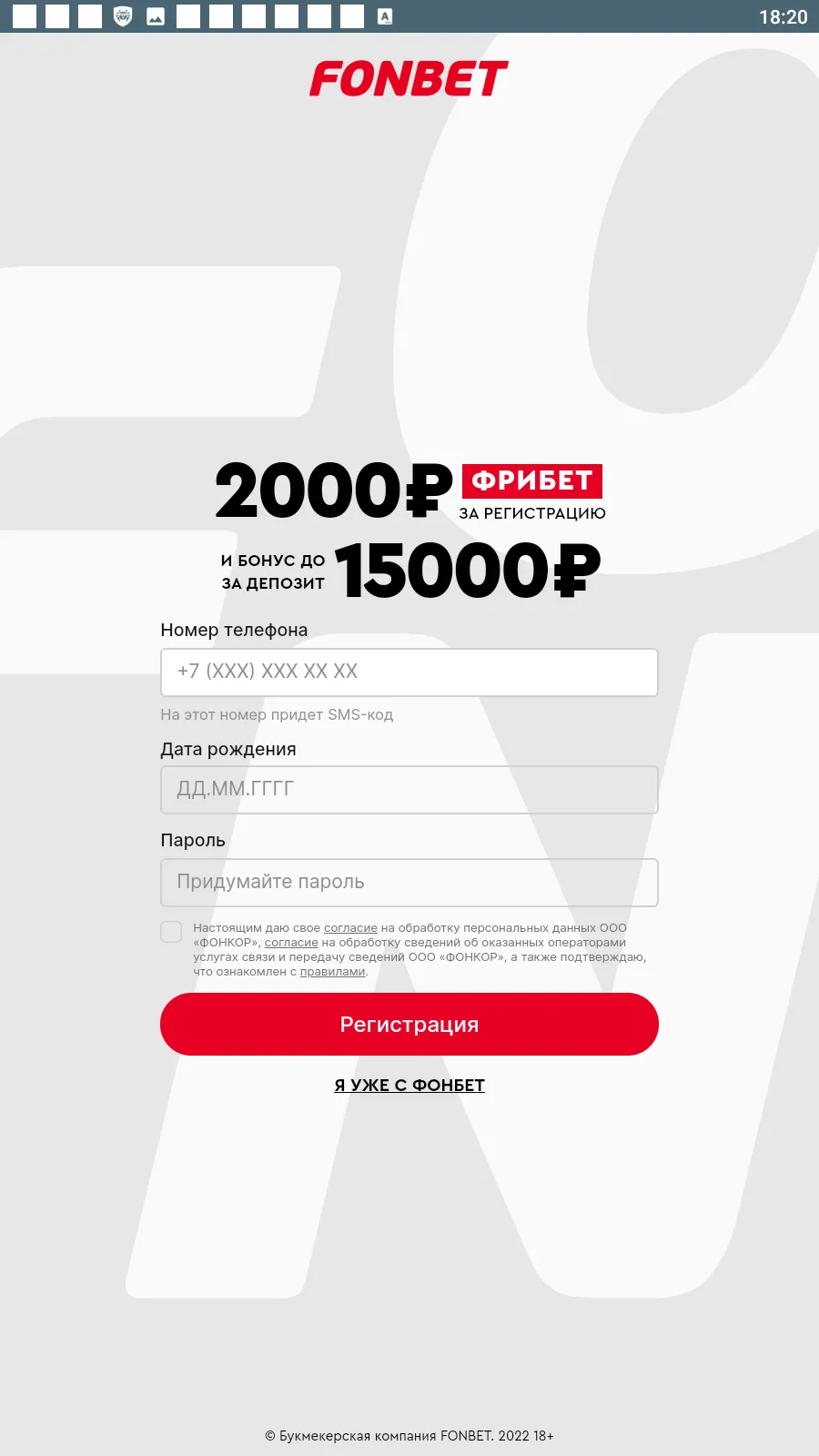

D'autres Trojans Android.FakeApp ont été distribués sous couvert de programmes liés au sport, y compris le logiciel officiel des bookmakers légaux, toutes sortes de livres de référence pour divers sports, des applications avec des informations sur les matchs, des programmes de lecture d'actualités sportives, etc. :

Ils peuvent fonctionner à la fois comme des logiciels inoffensifs (en même temps, leur fonctionnalité peut différer de celle déclarée) et télécharger diverses ressources Internet.

Vous trouverez ci-dessous des exemples de ces chevaux de Troie fonctionnant comme des applications inoffensives : deux d'entre eux ont été lancés comme des jeux, et le troisième affiche un tableau contenant des informations sur des matchs de football.

Les mêmes programmes ont ultérieurement commencé à charger des sites proposant d'utiliser des services de bookmakers :

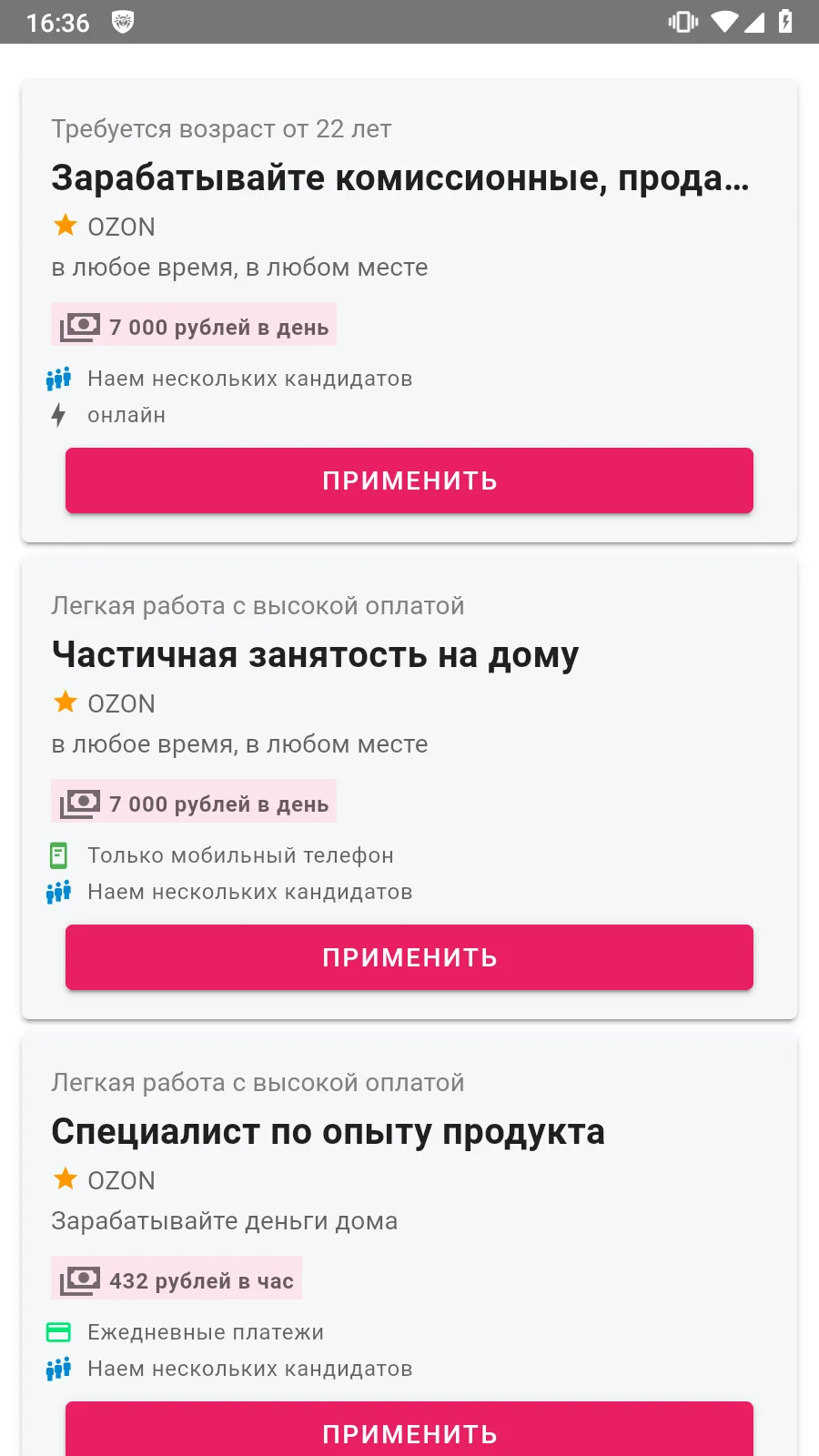

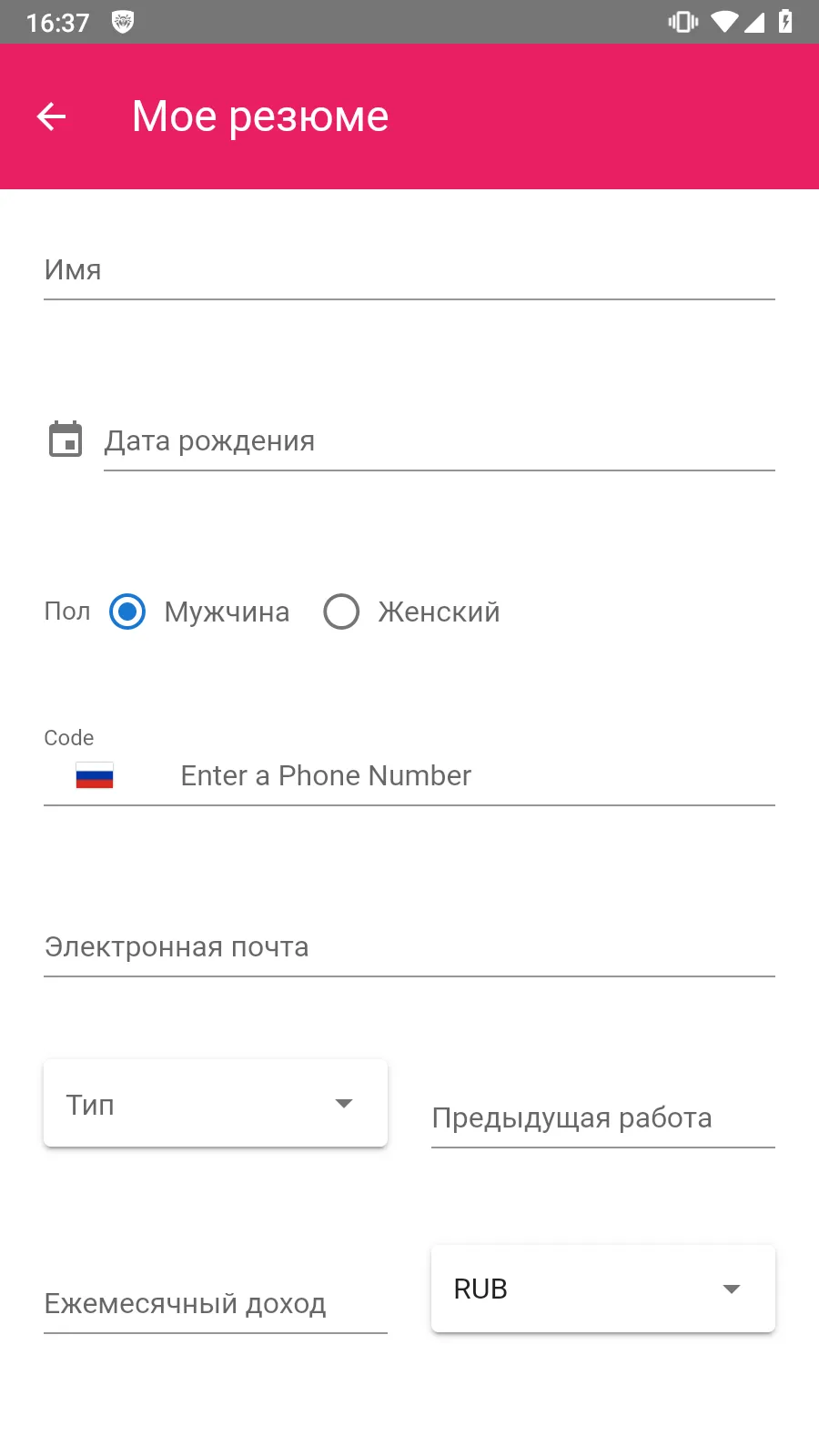

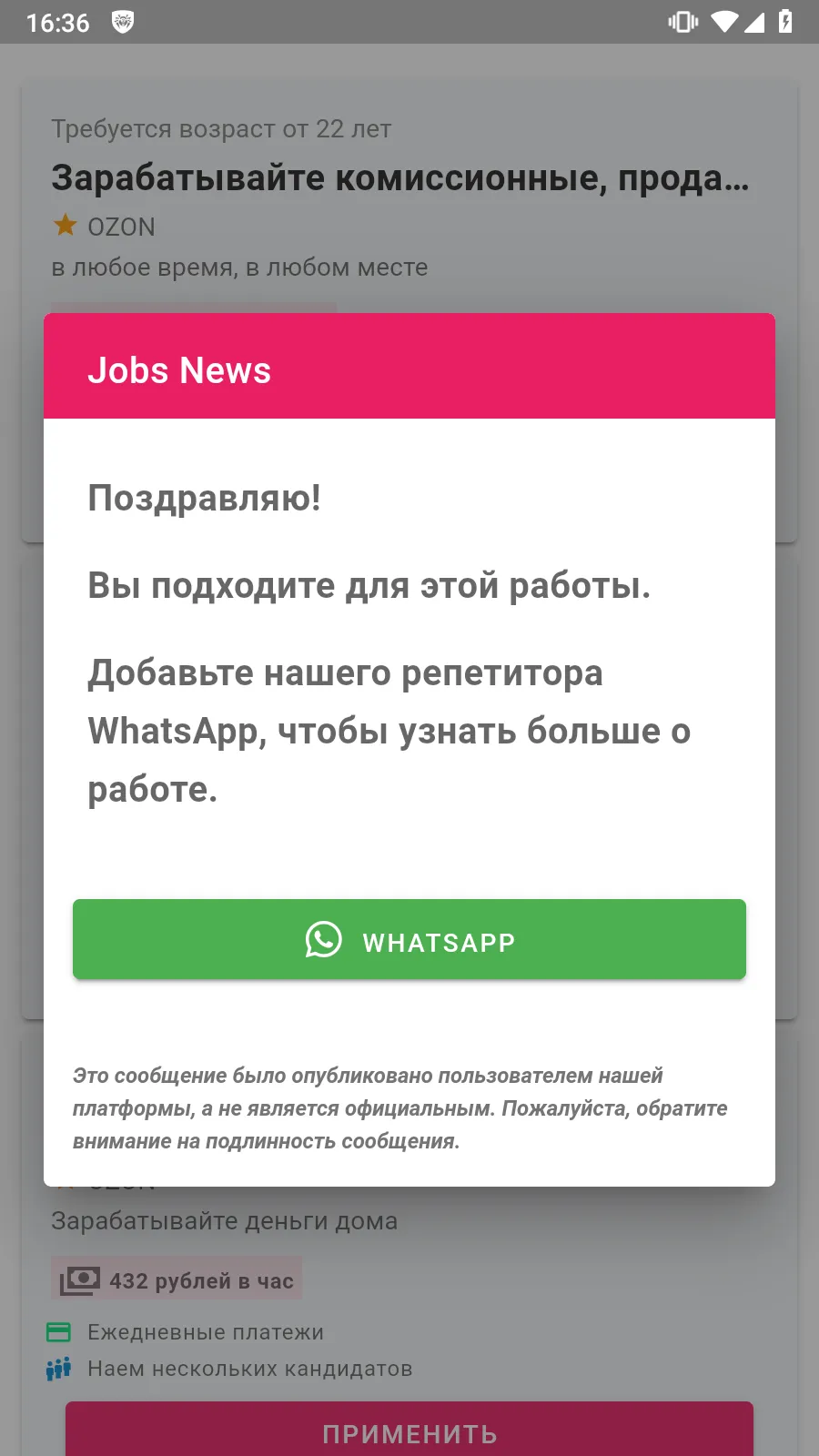

Certaines fausses applications ont été installées par des utilisateurs pensant qu'il s'agissait de programmes de recherche d'emploi :

Des variantes similaires des Trojans Android.FakeApp affichent aux victimes potentielles de fausses offres d'emploi téléchargées à partir de sites frauduleux. Lorsque les utilisateurs tentent de répondre à l'une des « annonces », on leur demande de contacter l '« employeur » par le biais de messageries — par exemple, WhatsApp ou Telegram, ou de fournir des données personnelles sous une forme spécialisée — prétendument pour rédiger et envoyer un CV.

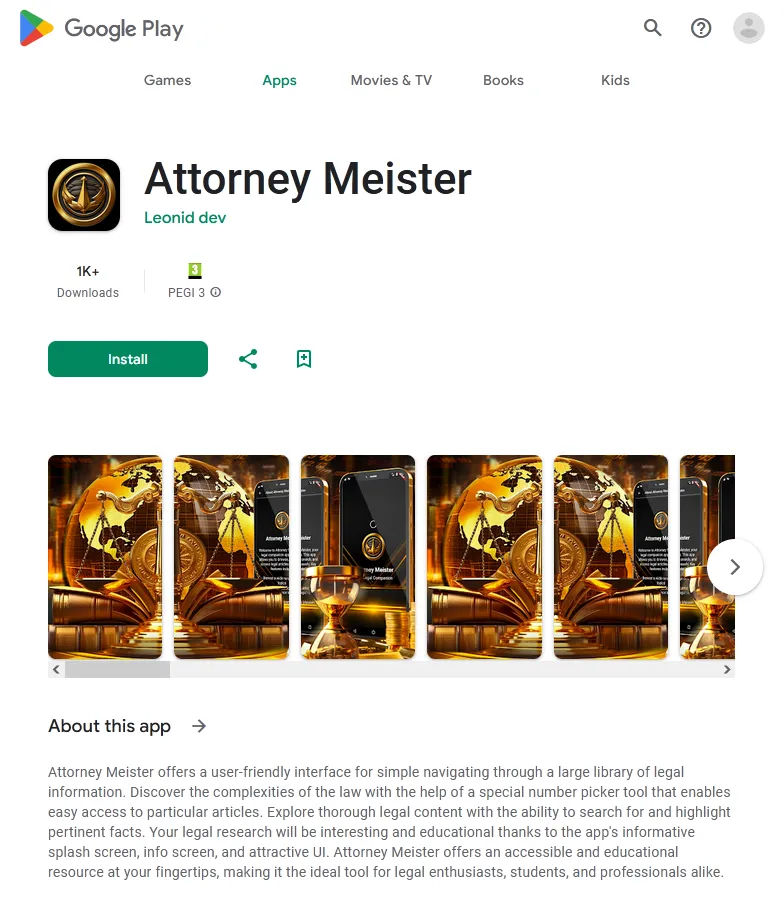

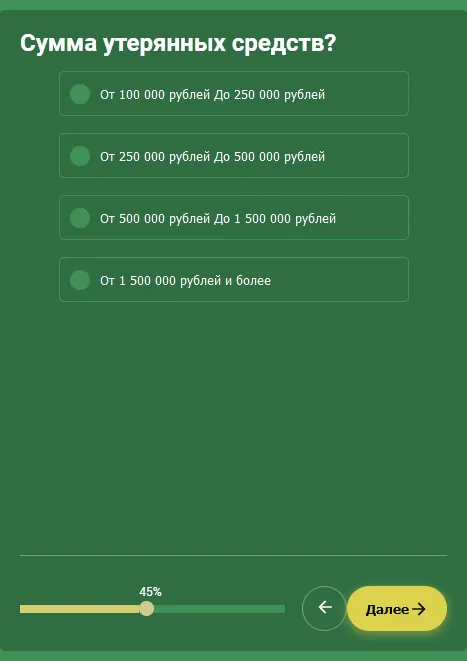

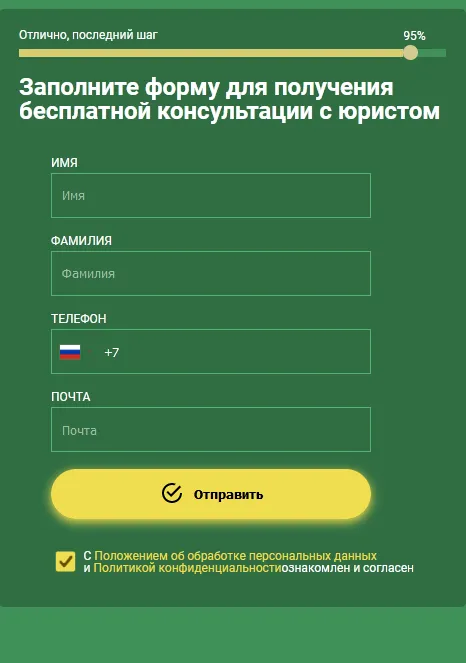

Parallèlement, les thèmes du malware Android.FakeApp ont continué à se développer en 2023, avec, par exemple, la création d’une appli pour recevoir « une consultation gratuite avec un avocat ».

Un exemple de site « d'aide juridique » via lequel les victimes peuvent prétendument consulter un avocat et avoir la chance de récupérer de l'argent perdu :

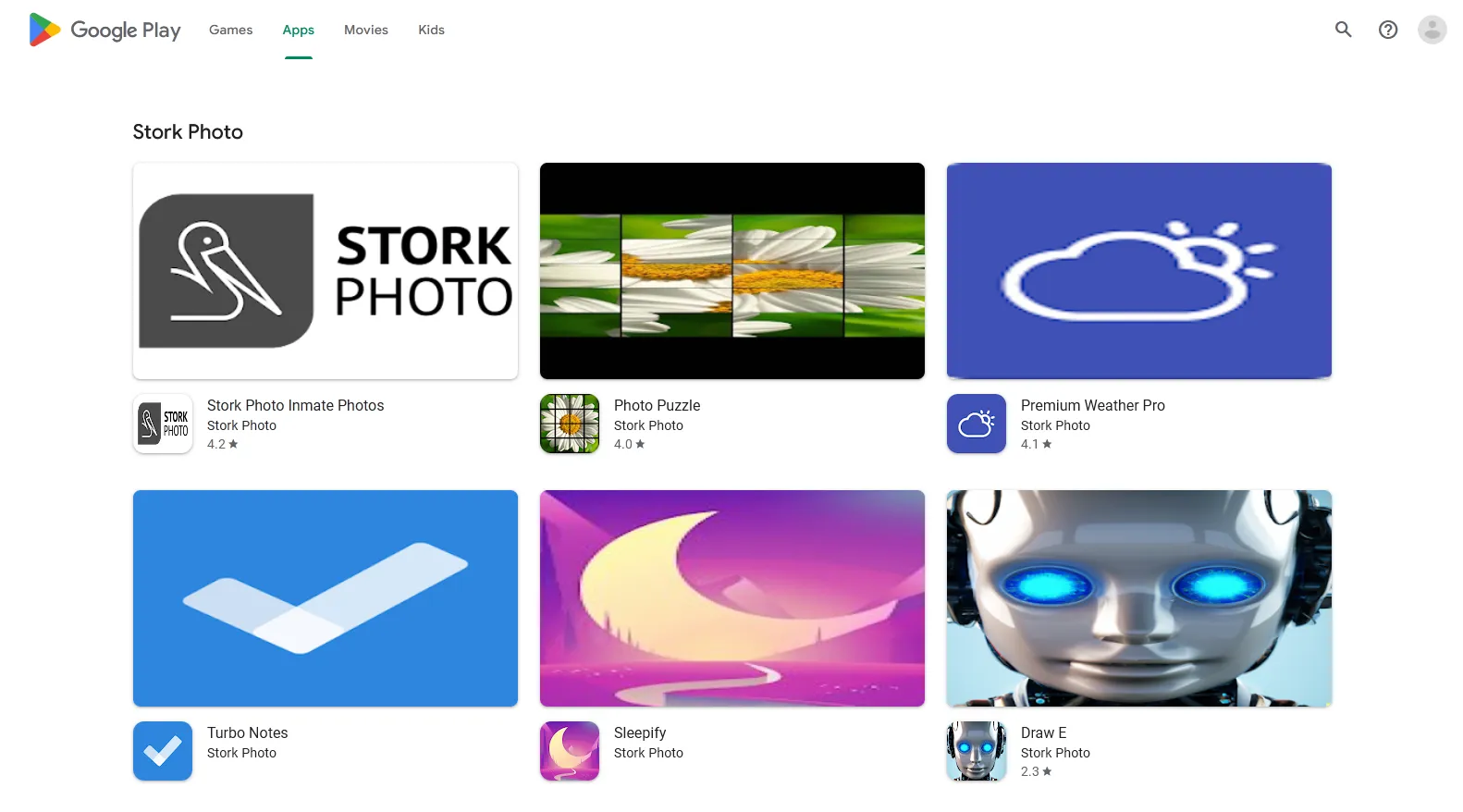

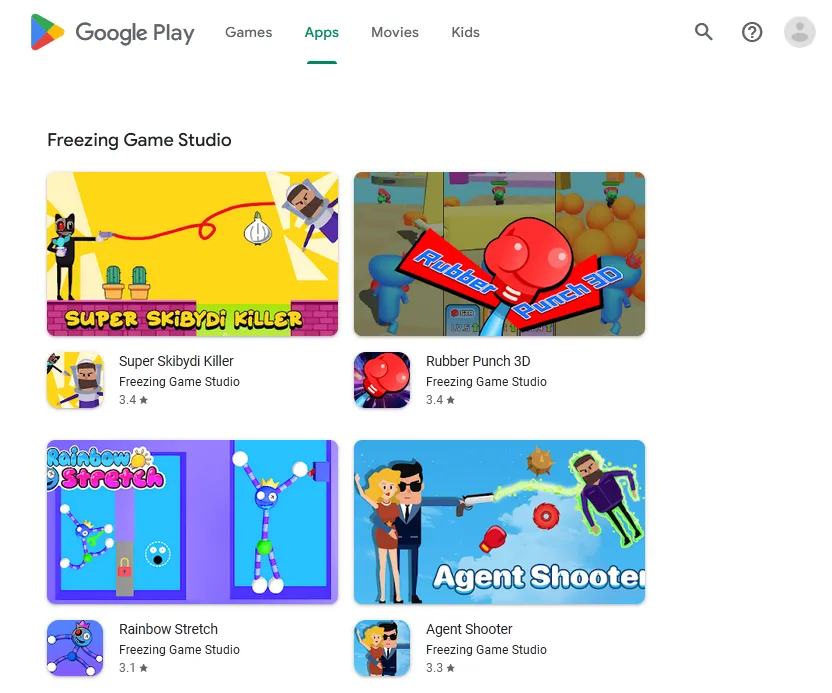

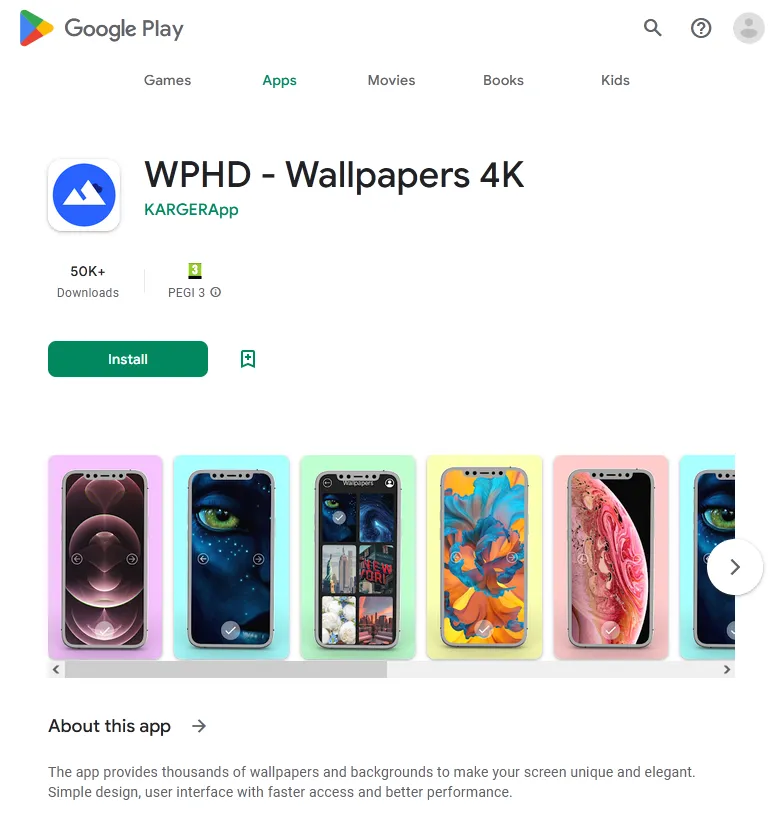

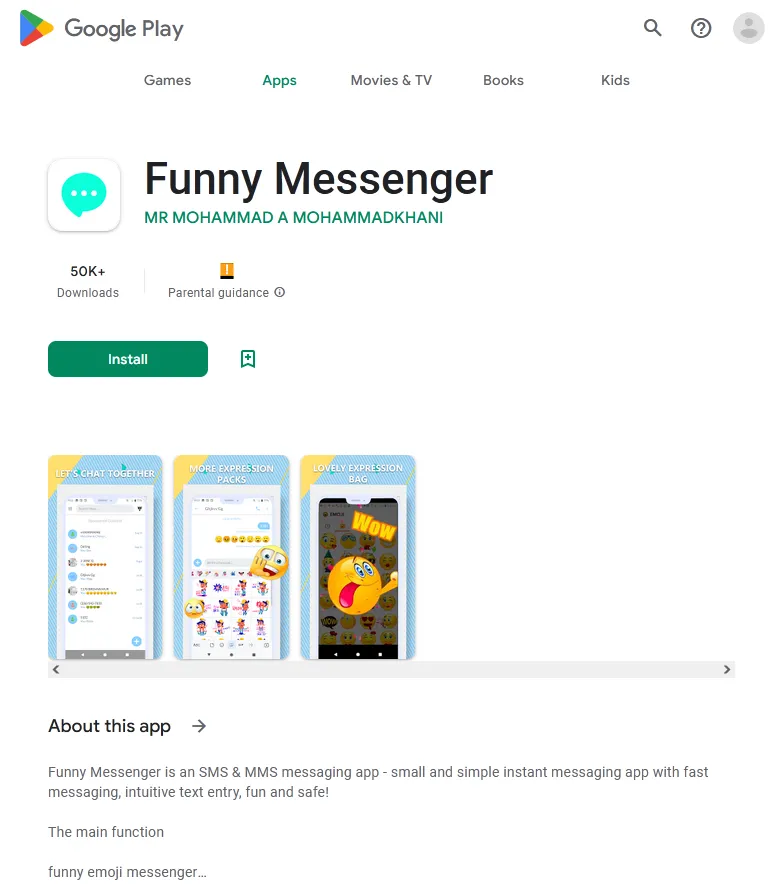

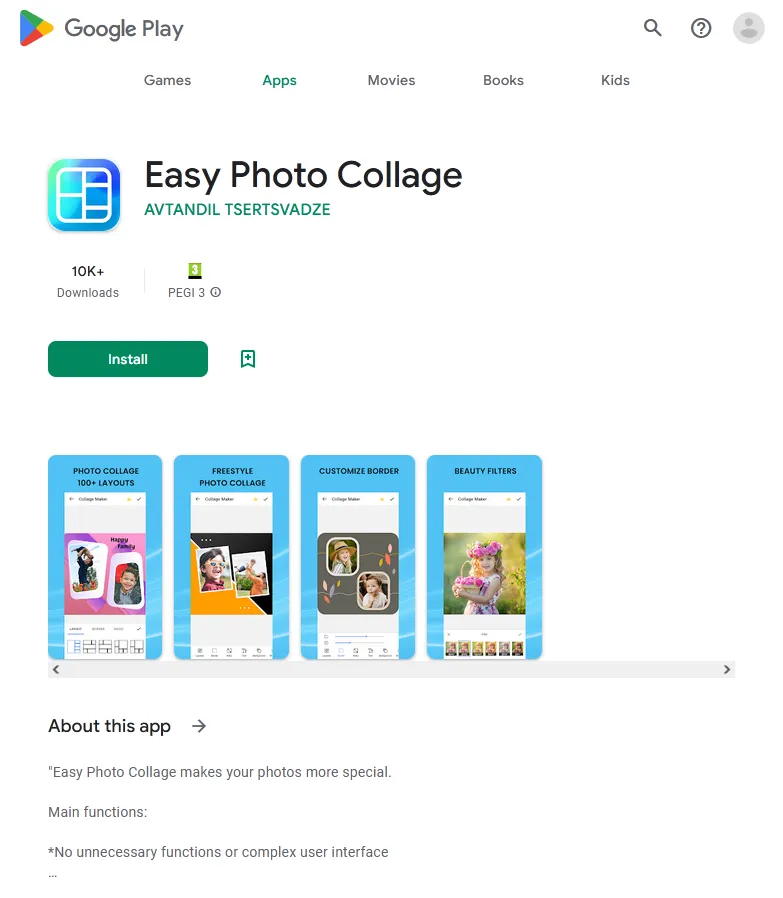

En 2023, le laboratoire de Doctor Web a également détecté un certain nombre d'autres programmes malveillants sur Google Play. Parmi eux, des chevaux de Troie de la nouvelle famille Android.Proxy.4gproxy, qui transforment les appareils infectés en serveurs proxy et transmettent discrètement du trafic tiers. L'utilitaire 4gproxy (détecté par Dr.Web comme Tool.4gproxy) est intégré à ces applications malveillantes et permet d'utiliser des appareils Android comme serveurs proxy. En soi, il n'est pas nocif et peut être utilisé à des fins inoffensives. Cependant, dans le cas de ces chevaux de Troie Android.Proxy.4gproxy, l'utilisation de tels proxy est effectuée à l'insu de l'utilisateur.

Nos analystes ont détecté plusieurs nouveaux Trojans publicitaires de la famille Android.HiddenAds ― Android.HiddenAds.3785, Android.HiddenAds.3781, Android.HiddenAds.3786 et Android.HiddenAds.3787. Après l'installation sur les appareils Android, ils tentent de se masquer en remplaçant leurs icônes sur l'écran d'accueil par une version transparente et en remplaçant leurs noms par des noms vides. Dans le même temps, ils peuvent également se faire passer pour le navigateur Google Chrome en utilisant une copie de son icône pour remplacer la leur. Lorsque l’utilisateur clique sur l’icône modifiée, le navigateur se lance et les chevaux de Troie continuent à fonctionner en arrière-plan. Ainsi, ils parviennent à réduire leur visibilité, mais ont également une plus grande chance d'activité à long terme : si pour une raison quelconque leur fonctionnement s'arrête, les utilisateurs peuvent les redémarrer, pensant qu'ils lancent le navigateur. Des fonctionnalités similaires ont été trouvées, par exemple, dans le Trojan Android.HiddenAds.3766, qui a également été distribué via Google Play.

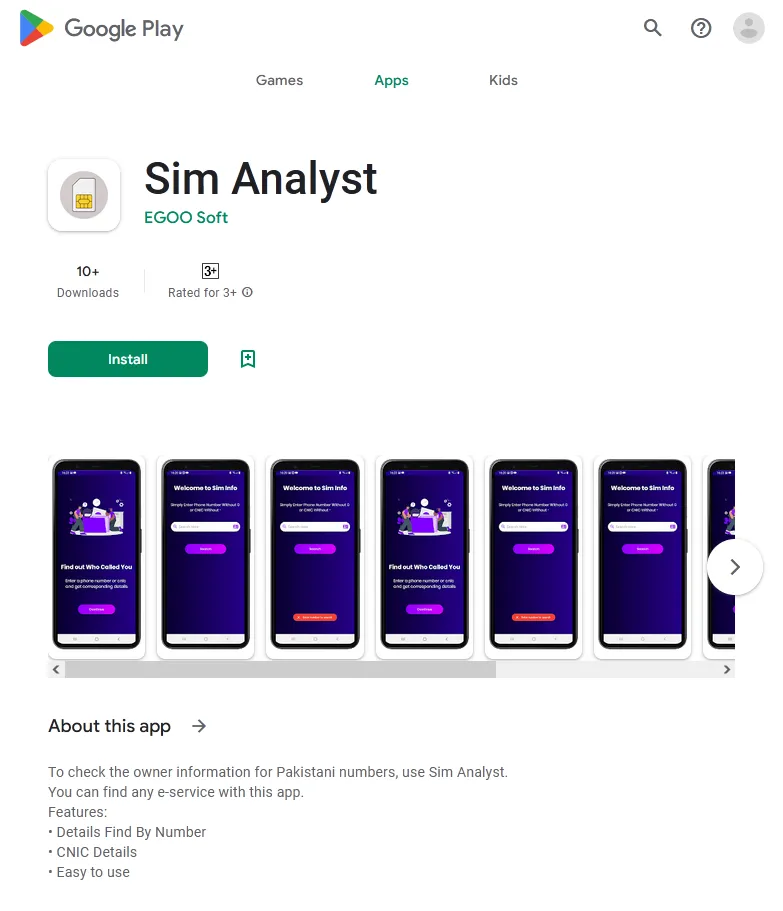

Une autre menace identifiée est le Trojan-spyware Android.Spy.1092.origin créé sur la base de l'utilitaire de contrôle à distance (RAT) AhMyth Android Rat. Le Trojan a été distribué sous le couvert de l'application Sim Analyst, grâce à laquelle les utilisateurs pakistanais peuvent trouver des informations sur d'autres abonnés d'après leurs numéros de téléphone.

La version standard de l'utilitaire espion AhMyth Android Rat offre des fonctionnalités étendues. Par exemple, elle permet de suivre l'emplacement de l'appareil, de prendre des photos avec la caméra embarquée et d'enregistrer l'environnement à l'aide du microphone intégré, d'intercepter des SMS et également de recevoir des informations sur les appels et les contacts dans le répertoire téléphonique. Cependant, comme les applications distribuées via Google Play ont un accès limité à un certain nombre de fonctions sensibles, cette version de l'espion détectée par nos analystes possède des capacités plus modestes. La version peut suivre l'emplacement de l'appareil, voler le contenu des notifications, divers fichiers multimédias, tels que des photos et des vidéos, ainsi que des fichiers transférés via des messageries instantanées et stockés localement sur l'appareil.

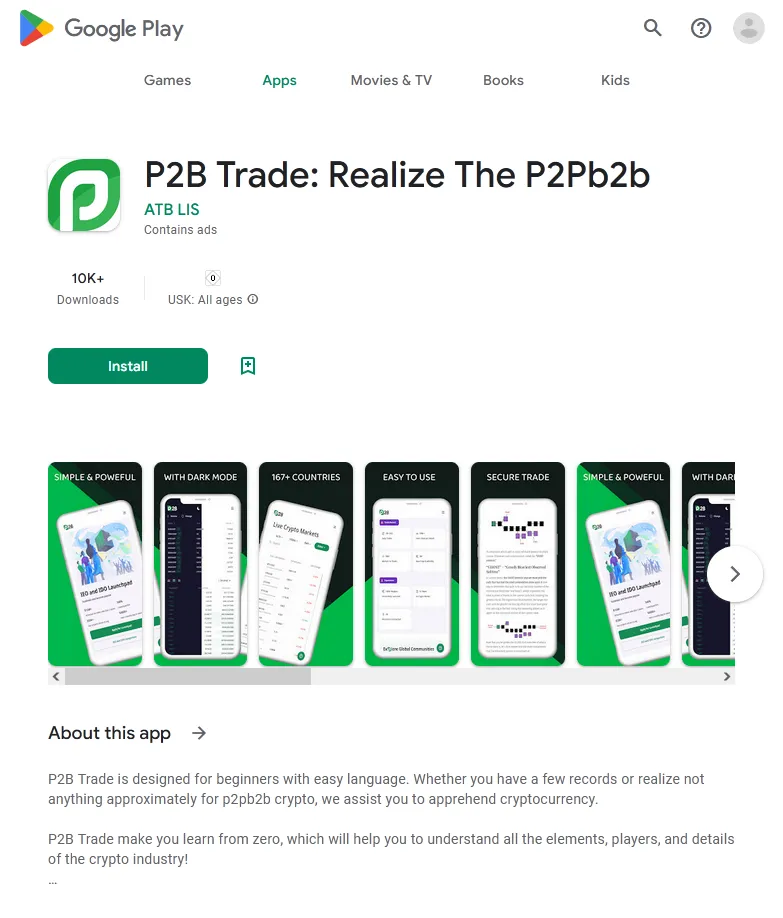

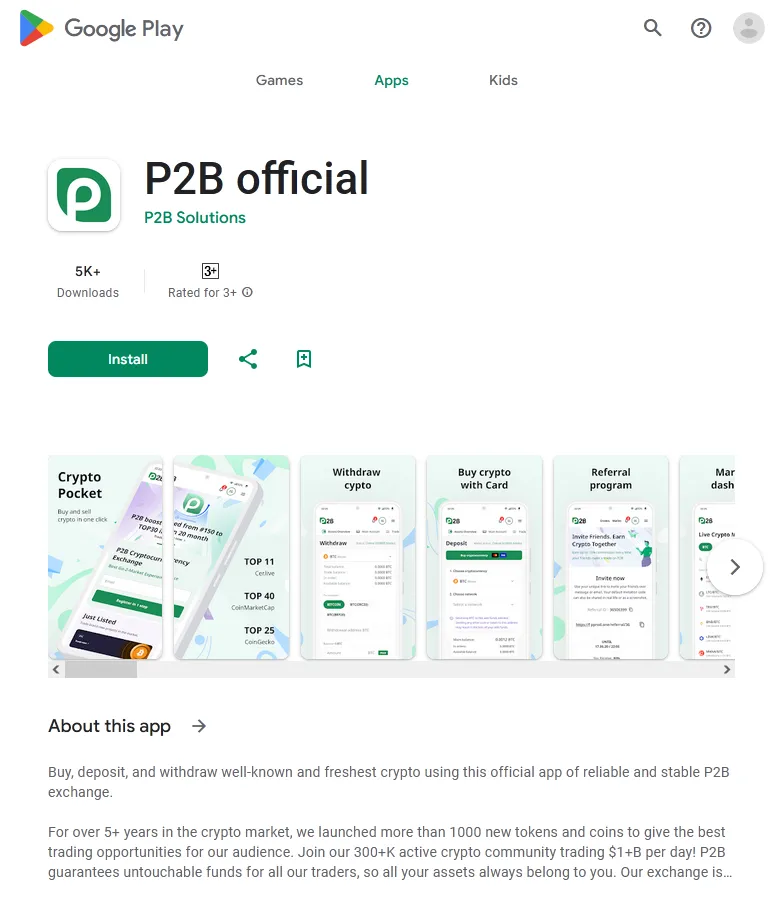

De plus, nos spécialistes ont trouvé sur Google Play le cheval de Troie Android.CoinSteal conçu pour voler des crypto-monnaies. Les attaquants ont tenté de le faire passer pour une application officielle d'échange de crypto-monnaies P2B, P2B, ils l'ont diffusé sous un nom similaire — P2B Trade : Realize The P2Pb2b.

Dans l'image de gauche — la page du faux programme, à droite — l'original.

La fausse appli a été promue par des cryptobloggers, à la suite de quoi le nombre de ses installations s'est avéré être deux fois plus important que celui de l'original.

Au lancement, Android.CoinSteal.105 ouvre le site du système de distribution de trafic indiqué par les attaquants dans WebView, à partir duquel une chaîne de redirections vers d'autres ressources est exécutée. Par exemple, il télécharge le site officiel de l'échange cryptographique P2B, https://p2pb2b.com. Le Trojan y introduit des scripts JS, à l’aide desquels il remplace les adresses des portefeuilles cryptographiques saisies par les utilisateurs pour retirer des crypto-monnaies. Dans le même temps, d'autres sites Web peuvent potentiellement être ciblés, sites frauduleux, sites avec de la publicité, etc.

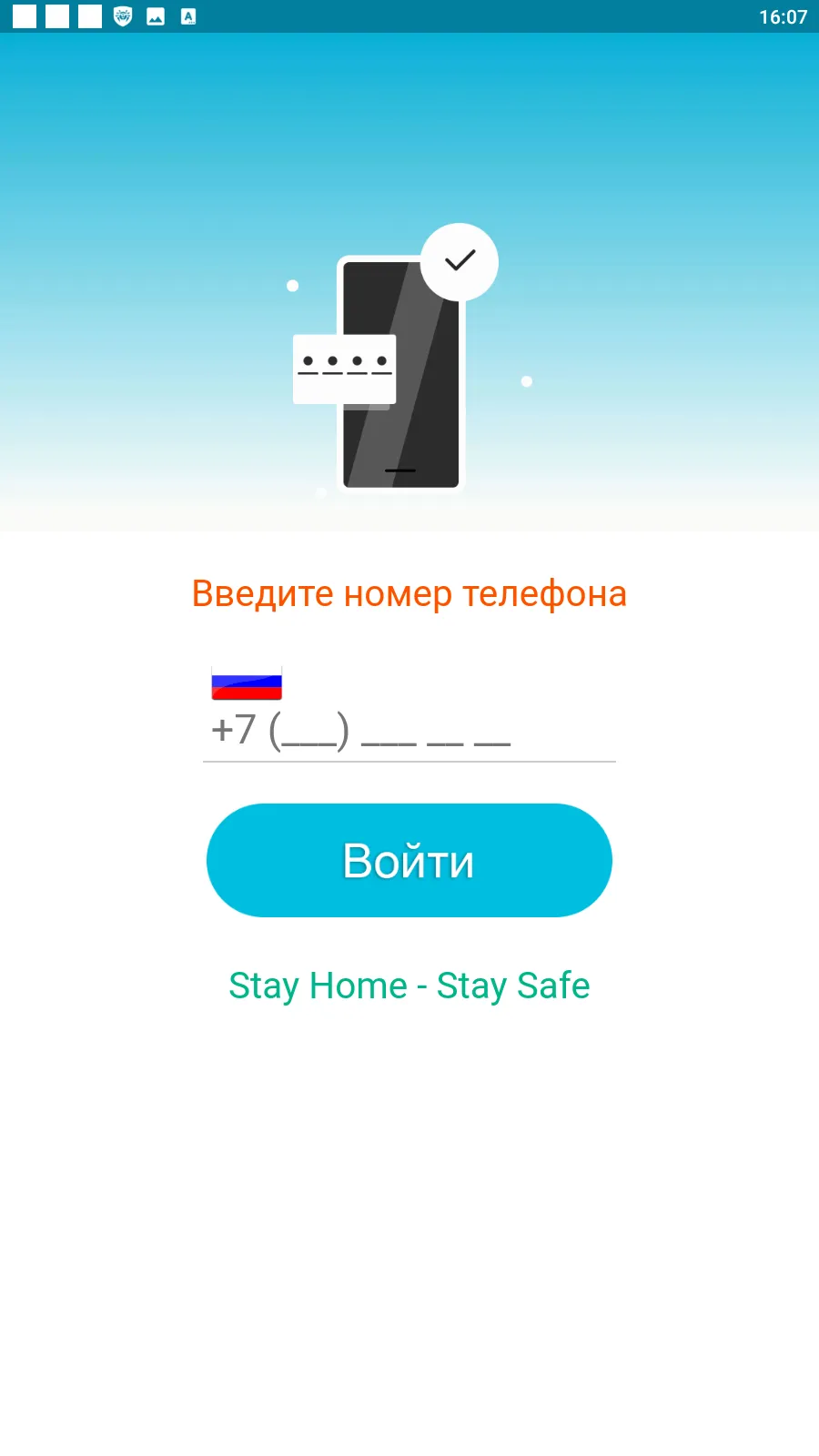

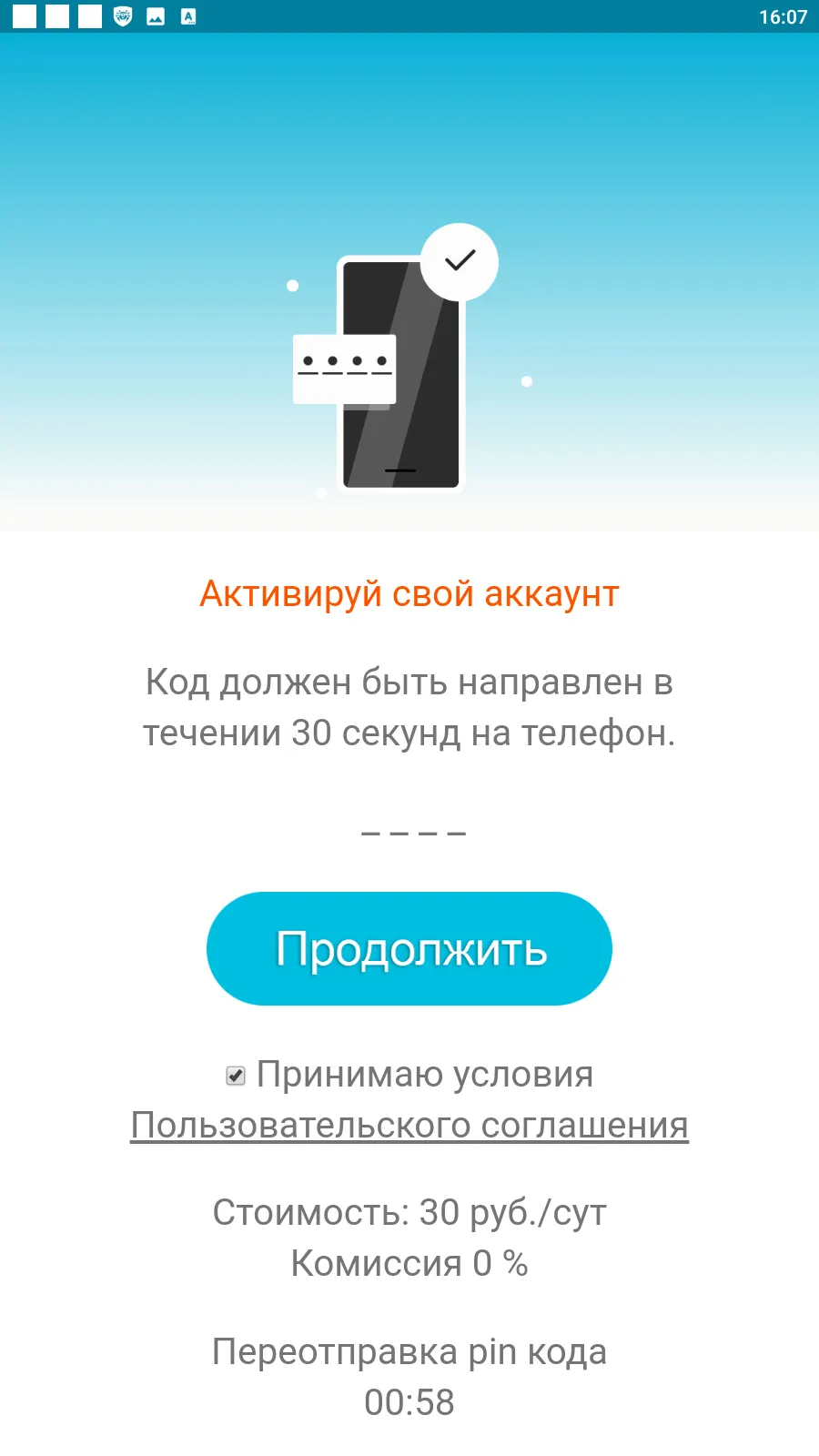

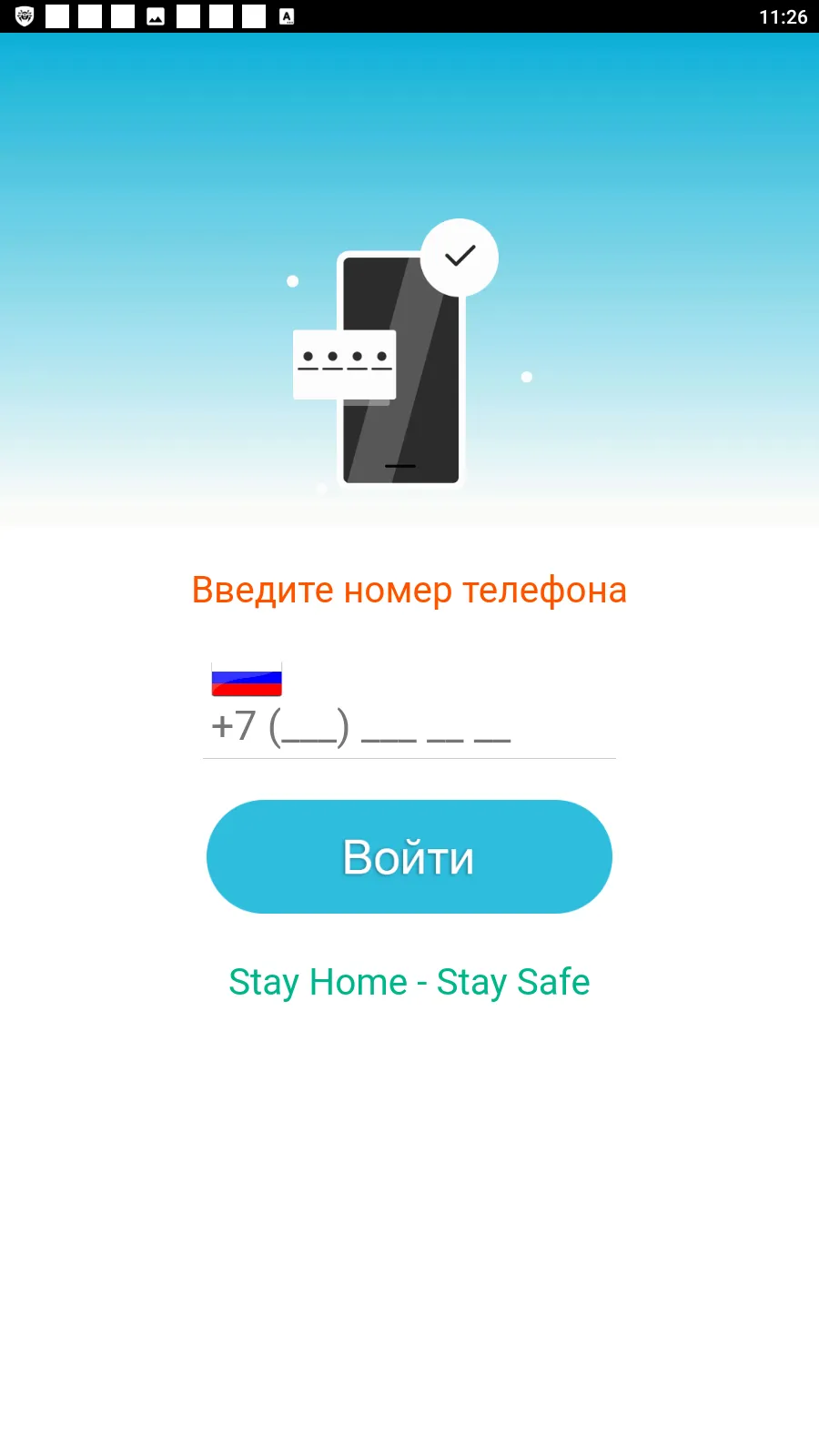

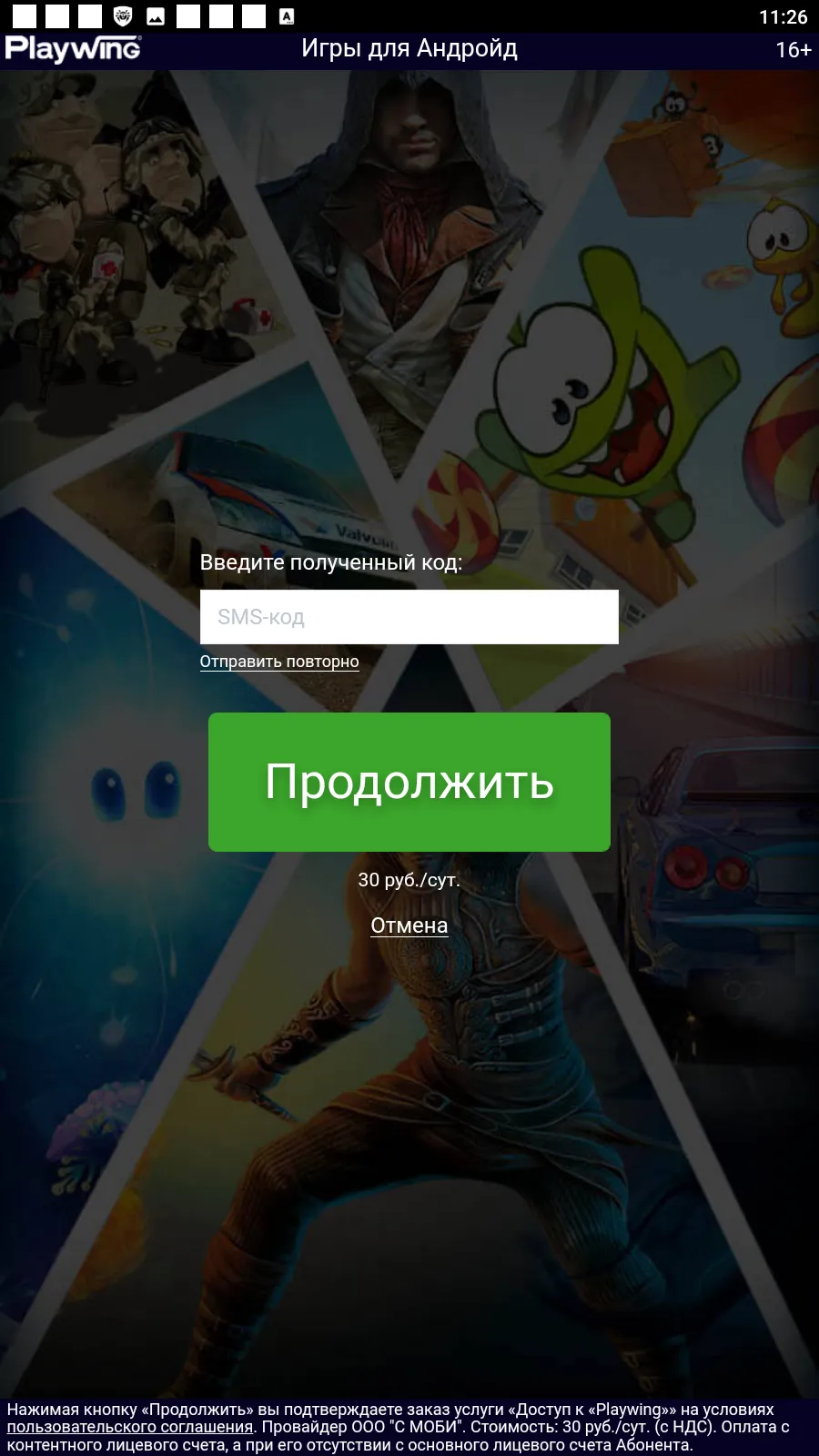

De nouveaux chevaux de Troie figurent parmi les menaces détectées par le laboratoire antivirus de Doctor Web sur Google Play, il s'agit des Trojans de la famille Android.Subscription — Android.Subscription.19, Android.Subscription.20 et Android.Subscription.21. Ils ont été distribués sous le couvert de programmes inoffensifs et de sites de services partenaires téléchargés pour abonner les propriétaires d'appareils Android à des services payants. Ces chevaux de Troie activent le service eux-mêmes ou proposent aux victimes potentielles de saisir un numéro de téléphone mobile.

Exemples de sites téléchargés par ces applications malveillantes pour connecter des services payants :

D’autres applications de ce type ont été détectées, dont plus de 20 chevaux de Troie des familles Android.Joker et Android.Harly. Parmi eux, Android.Joker.1991, Android.Joker.2000, Android.Joker.2117, Android.Joker.2152, Android.Joker.2176, Android.Joker.2217, Android.Harly.13, Android.Harly.25, Android.Harly.66, Android.Harly.80 et d'autres.

Trojans bancaires

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, le nombre de chevaux de Troie bancaires détectés en 2023 a diminué de 46,9% par rapport à l'année précédente. Dans le même temps, leur part dans le nombre total de programmes malveillants détectés sur les appareils protégés était de 3,5%, soit une légère diminution par rapport à l’année précédente. Le pic d’activité de chevaux de Troie bancaires a eu lieu au premier semestre de 2023 avec un nombre maximum de détections en janvier. Après une forte baisse en février, leur activité a recommencé à croître, atteignant un pic local en avril. Après une nouvelle baisse du nombre d'attaques en mai, le nombre de chevaux de Troie bancaires détectés est resté à peu près au même niveau jusqu'à la fin de l'année.

Les chevaux de Troie bancaires les plus populaires utilisés par les cybercriminels l'année précédente sont restés actifs tout au long de l'année 2023. Les attaques utilisant les familles Anubis (Android.BankBot.670.origin, Android.BankBot.794.origin, Android.BankBot.967.origin), Coper, S.O.V.A ont été enregistrées. (Android.BankBot.992.origin), Hydra (Android.BankBot.1048.origin), Ermac (Android.BankBot.970.origin, Android.BankBot.1037.origin) et Alien (Android.BankBot.745.origin, Android.BankBot.873.origin, Android.BankBot.1078.origin). Les pirates ont également diffusé les programmes malveillants Cerberus (Android.BankBot.8705, Android.BankBot.1052.origin), Sharkbot (Android.BankBot.977.origin) et GodFather (Android.BankBot.1064.origin, Android.BankBot.1077.origin).

En Amérique latine, les chevaux de Troie bancaires Banbra (Android.BankBot.1073.origin) ont été propagés, les utilisateurs brésiliens ont rencontré la famille PixPirate (Android.BankBot.1026.origin).

La famille très répandue MoqHao (Android.Banker.5063, Android.Banker.487.origin, Android.Banker.533.origin, Android.Banker.657.origin), dont la géographie des attaques couvre de nombreux pays, a été activement utilisée contre les utilisateurs Android d'Asie du Sud-Est et de la région Asie-Pacifique. Dans le même temps, les utilisateurs sud-coréens ont également rencontré divers représentants des familles Fakecalls (Android.BankBot.761.origin, Android.BankBot.919.origin, Android.BankBot.1002.origin) et Wroba (Android.Banker.360.origin). La famille Wroba (Android.BankBot.907.origin) a également été utilisée pour attaquer les résidents du Japon. Et les propriétaires d'appareils Android en Chine ont été attaqués par le Trojan Android.Banker.480.origin.

Dans le même temps, nos experts ont observé de nouvelles tendances dans les attaques de chevaux de Troie bancaires. L'une des plus notables a été l'émergence de nouvelles familles, dont beaucoup s'adressaient à des utilisateurs russes. Ces applications malveillantes comprenaient Android.Banker.5127 et Android.Banker.5273, , crées à l'aide du programme planificateur d'événements Tasker, Android.Banker.597.origin, Android.Banker.592.origin et Android.Banker.5235, déguisés en différents services, notamment, KoronaPay, Дайвинчик 18+, Yandex, Ростелеком et OnlyFans, ainsi qu'un certain nombre d'autres Trojans.

Les attaques ayant ciblé les utilisateurs russes ont également utilisé Android.Banker.637.origin, Android.Banker.632.origin, Android.Banker.633.origin et Android.Banker.635.origin — ils ont été diffusés par les pirates sous le couvert de différents programmes, notamment des services de streaming (en particulier STAR), des programmes de la catégorie « pour adultes », des modifications du client Android officiel du réseau social VKontakte (mods VK), des programmes thématiques sur la série « The Word of a Boy », Blood on Asphalt », qui en 2023 a gagné en popularité en Russie et dans les pays de l'ex-URSS, etc.

De plus, les Trojans bancaires suivants ont été propagés en Russie : Android.BankBot.1062.origin, Android.BankBot.1093.origin et Android.BankBot.1098.origin, qui ont par la suite élargi la géographie des attaques contre les utilisateurs d'Ouzbékistan.

Les analystes de Doctor Web ont noté l'émergence d'un grand nombre de chevaux de Troie bancaires ciblant les utilisateurs iraniens. Parmi eux Android.BankBot.1088.origin, Android.BankBot.14871, Android.BankBot.1083.origin, Android.Banker.5292, Android.Banker.5233, Android.Banker.5276 et Android.Banker.5379. Ainsi que les malwares Android Tambir (Android.BankBot.1099.origin), ciblant la Turquie.

Une activité notable a également été observée à partir des chevaux de Troie bancaires de la famille Rewardsteal (Android.Banker.562.origin, Android.Banker.5138, Android.Banker.5141, Android.Banker.588.origin, Android.Banker.611.origin). Parmi eux, les modifications les plus courantes étaient destinées aux utilisateurs des établissements de crédit ICICI Bank, HDFC Bank, SBI, Axis bank, Citi bank, RBL bank.

Perspectives et tendances

La principale motivation des cybercriminels restant le gain matériel, nous devrions nous attendre en 2024 à l'émergence de nouveaux programmes malveillants qui les aident à augmenter leurs revenus illégalement, notamment de nouveaux chevaux de Troie publicitaires et bancaires, des applications frauduleuses et des logiciels espions.

Comme chaque année, Google Play reste une source de diffusion de malwares et il faut s’attendre à trouver de nouveaux malwares publiés sous couvert d’applications inoffensives sur ce catalogue.

Avec une forte probabilité, nous devrions nous attendre à l'émergence de nouveaux chevaux de Troie visant à voler des crypto-monnaies aux propriétaires d'appareils Android et d'appareils fonctionnant sous iOS.

Pour vous protéger des attaques et protéger votre argent et vos données sensibles, installez l'antivirus Dr.Web sur vos appareils. Les équipes de Doctor Web continuent à mettre tout en œuvre pour effectuer une veille quotidienne et informer les utilisateurs des risques.