le 26 octobre 2023

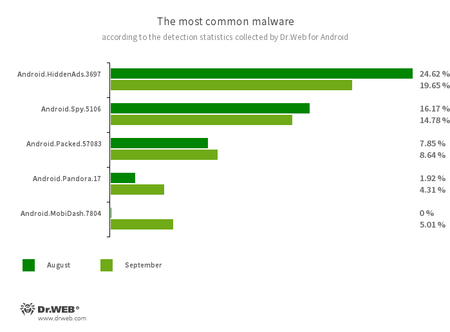

Les statistiques de détection de Dr.Web pour les appareils mobiles Android, récoltées en septembre 2023, montrent une diminution de l'activité des applications malveillantes par rapport à celle du mois précédent. Notamment, les chevaux de Troie publicitaires des familles Android.HiddenAds et Android.MobiDash ont vu leur activité en baisse de 11,7 % et 26,3 % respectivement. Le nombre d'attaques liées aux Trojans espions a diminué de 25%, celui des rançongiciels Android.Locker — de 10,5%, et le nombre d'attaques des Trojans bancaires a baissé de 4,5%. Les programmes publicitaires indésirables représentent 14 % des détections.

En septembre, de nombreuses nouvelles menaces ont été détectées sur Google Play. Parmi elles, on voit des chevaux de Troie de la famille Android.FakeApp utilisés dans divers stratagèmes frauduleux, des programmes malveillants de la famille Android.Joker, qui abonnent leurs victimes à des services payants, ainsi que des chevaux de Troie publicitaires Android.HiddenAds.

LES TENDANCES PRINCIPALES DU MOIS DE SEPTEMBRE

- Diminution de l'activité des programmes malveillants,

- Apparition de nouvelles applications malveillantes sur Google Play

Menace " mobile " du mois

En septembre, Doctor Web a présenté les détails de son analyse du programme malveillant Android.Pandora.2, qui cible principalement les utilisateurs hispanophones. Les premiers cas d'attaques ont été enregistrés en mars 2023.

Ce Trojan infecte les téléviseurs intelligents et les décodeurs Android TV en les attaquant via des versions compromises de micrologiciels, ainsi que lors de l'installation de chevaux de Troie liées à des vidéos en ligne illégales.

La fonction principale d'Android.Pandora.2 est de mener des attaques DDoS de différents types. De plus, ce logiciel malveillant peut effectuer un certain nombre d'autres actions, telles que l'installation de ses propres mises à jour et le remplacement du fichier système hosts.

Une étude réalisée par des analystes de Doctor Web a montré que lors de la création de ce cheval de Troie, les auteurs de virus ont profité de l'expérience des auteurs de Linux.Mirai, , en prenant une partie de son code comme base. Ce dernier est largement utilisé depuis 2016 pour infecter les appareils IoT (Internet des objets) et effectuer des attaques DDoS sur divers sites Web.

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.3697

- Trojan qui est conçu pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Spy.5106

- Trojan qui est une version modifiée de versions non officielles de l'application WhatsApp. Ce programme peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles, des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.Pandora.17

- Applications malveillantes qui téléchargent et installent la porte dérobée Android.Pandora.2. Les attaquants intègrent souvent de tels chargeurs d'amorçage dans des applications de télévision intelligente destinées aux utilisateurs hispanophones.

- Android.MobiDash.7804

- Trojan qui affiche des publicités intempestives. C'est un module que des développeurs de logiciels intègrent à des applications.

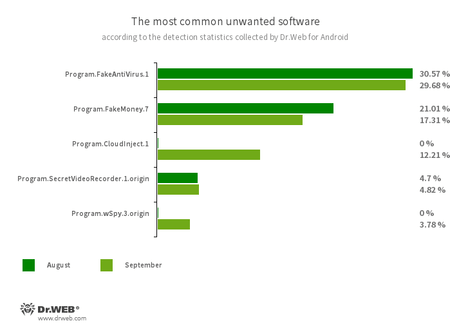

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FakeMoney.7

- Applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.CloudInject.1

- Applications Android modifiées à l'aide du service CloudInject et de l'utilitaire Android du même nom (ajouté à la base de données de virus Dr.Web sous le nom de Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant, tandis que l'utilisateur (moddeur) intéressé à les changer ne contrôle pas ce qui y sera intégré. De plus, les applications reçoivent un ensemble d'autorisations dangereuses. Après la modification, l'utilisateur reçoit une possibilité de contrôler à distance ces programmes — les bloquer, afficher des boîtes de dialogue personnalisées, suivre l'installation et désinstaller d'autres logiciels, etc.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.wSpy.3.origin

- Logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet aux pirates de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre des captures d'écran et des photos via l'appareil photo, et dispose également d'une fonction d'enregistreur de frappe.

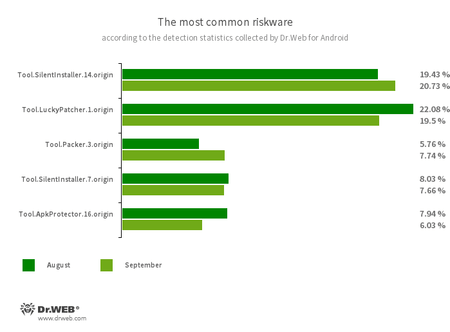

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs pour elles) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

- Tool.Packer.3.origin

- Détection des programmes Android dont le code est chiffré et obscurci par l'utilitaire NP Manager.

- Tool.ApkProtector.16.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

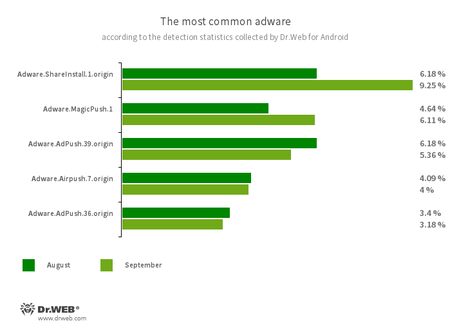

- Adware.ShareInstall.1.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des notifications publicitaires sur l'écran de verrouillage du système d'exploitation Android.

- Adware.MagicPush.1

- Module publicitaire intégré à des applis Android. Il affiche des bannières pop-up par-dessus l'interface du système d'exploitation lorsque ces programmes ne sont pas utilisés. Ces bannières contiennent des informations trompeuses. Le plus souvent, ils signalent des fichiers suspects prétendument détectés, ou parlent de la nécessité de bloquer le spam ou d'optimiser la consommation d'énergie de l'appareil. Pour ce faire, l'utilisateur est invité à se rendre dans l'application appropriée dans laquelle l'un de ces modules est embarqué. Lorsque vous ouvrez le programme, une publicité s'affiche.

- Adware.AdPush.39.origin

- Adware.AdPush.36.origin

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés à des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

Menaces sur Google Play

Au cours du mois de septembre, les analystes de Doctor Web ont détecté de nombreuses nouvelles applications malveillantes sur Google Play. Parmi elles, des chevaux de Troie ayant affiché de la publicité intrusive. Les pirates ont diffusé des malwares sous le couvert des jeux Agent Shooter (Android.HiddenAds.3781), Rainbow Stretch (Android.HiddenAds.3785), Rubber Punch 3D (Android.HiddenAds.3786) et Super Skibydi Killer (Android.HiddenAds.3787). Une fois installés sur des appareils Android, ces chevaux de Troie remplacent leurs icônes sur l'écran d'accueil par une version transparente. De plus, ils peuvent prétendre être un navigateur Google Chrome, en remplaçant les icônes par une copie correspondante. Lorsque les utilisateurs cliquent sur une telle icône, les chevaux de Troie lancent le navigateur et continuent à s'exécuter en arrière-plan. Cela permet aux chevaux de Troie de devenir moins visibles et réduit la probabilité de leur suppression. De plus, si le logiciel malveillant est arrêté, les utilisateurs le redémarrent, pensant qu'ils lancent le navigateur.

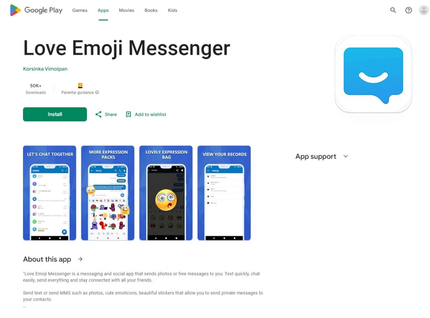

Nos experts ont également identifié de nouveaux programmes contrefaits de la famille Android.FakeApp. Certains d'entre eux (Android.FakeApp.1429, Android.FakeApp.1430, Android.FakeApp.1432, Android.FakeApp.1434, Android.FakeApp.1435, Android.FakeApp.1347 et d'autres) ont été diffusés sous couvert d’applications financières. Par exemple, des applications pour la négociation d'actions, des annuaires et des tutoriels sur l'investissement, la comptabilité immobilière et autres. En fait, leur tâche principale était de télécharger des sites frauduleux qui invitaient les victimes potentielles à devenir des « investisseurs ».

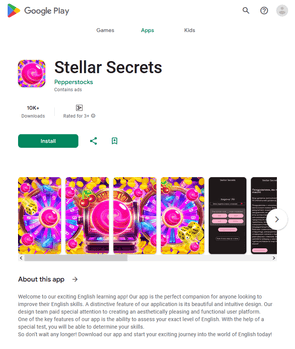

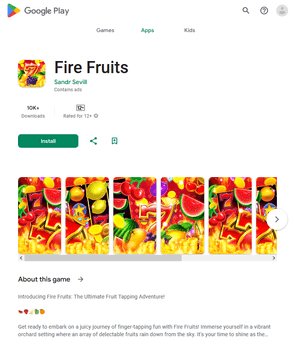

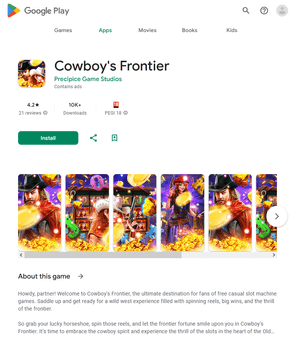

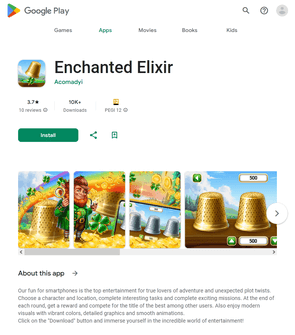

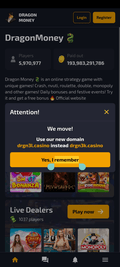

Les pirates tentaient de faire passer d'autres programmes contrefaits (par exemple, Android.FakeApp.1433, Android.FakeApp.1436, Android.FakeApp.1437, Android.FakeApp.1438, Android.FakeApp.1439 et Android.FakeApp.1440) pour des jeux. Dans certains cas, ils pouvaient vraiment fonctionner comme des jeux, mais leur fonction principale était de charger des sites de casino en ligne.

Voici quelques exemples du fonctionnement de tels programmes malveillants en mode jeu :

Exemples de sites de casino en ligne qu'ils téléchargent :

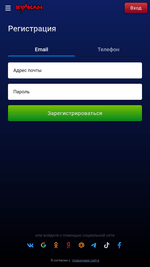

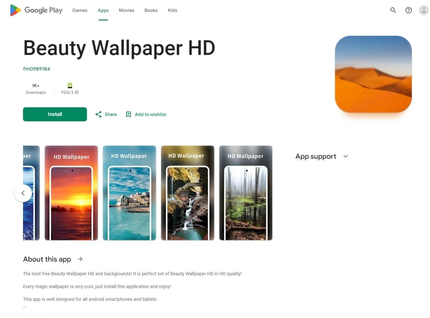

Dans le même temps, de nouveaux Trojans Android.Joker ont été trouvé sur Google Play. Ces applications malveillantes abonnaient les utilisateurs d'appareils Android à des services payants. L'un d'eux se cachait dans l'application avec la collection d'images Beauty Wallpaper HD, selon la classification de Doctor Web, il a reçu le nom Android.Joker.2216. L'autre a été distribué sous le couvert du messager en ligne Love Emoji Messenger et a été ajouté à la base de données virales Dr.Web comme Android.Joker.2217.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Indicateurs de compromission

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers