Doctor Web : rapport viral du mois de septembre 2016

Le 30 septembre 2016

Au cours du mois de septembre 2016, les analystes de Doctor Web ont détecté et analysé plusieurs programmes malveillants ciblant Linux. Notamment un Trojan écrit en Rust et un Trojan destiné à lancer des attaques DDoS. Fin septembre, une famille de Trojans DDoS capables de fonctionner sous différentes versions Linux a été examinée. Les analystes de Doctor Web ont également détecté un nouveau programme malveillant ciblant la plateforme mobile Android et capable de s'intégrer aux processus système. Ce Trojan est capable de s'intégrer dans les processus système.

Les tendances principales du mois de septembre.

- L’apparition du Trojan écrit en Rust et ciblant Linux

- La propagation de nouveaux Trojans pouvant effectuer des attaques DDoS

- L’apparition d'un Trojan Android capable de s'intégrer aux processus système

Menace du mois

Les Trojans conçus pour lancer des attaques par déni de service, c'est-à-dire les attaques DDoS (de l'anglais Distributed Denial of Service) ne sont pas rares. Aujourd’hui, ils touchent Windows mais également Linux. Un de ces logiciels malveillants est Linux.Mirai.

La première version du Trojan Linux.Mirai a été examinée par les analystes de Doctor Web au mois de mai 2016. Ce programme malveillant a été ajouté aux bases de données virales Dr.Web sous le nom Linux.DDoS.87. Il fonctionne sur les machines ayant l'architecture x 86, ARM, MIPS, SPARC, SH-4 et M68K et présente des similitudes avec la famille de logiciels malveillants Linux.BackDoor.Fgt, dont un représentant a été déjà décrit dans une de nos publications en 2014. Linux.DDoS.87 recherche sur la machine contaminée d'autres programmes malveillants et stoppe leur fonctionnement. Sur commande des pirates, il peut réaliser les types d'attaques suivants :

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (plusieurs variantes);

- HTTP flood.

Au début du mois d'août 2016, la propagation d'une nouvelle modification de ce malware a été détectée, cette modification a été nommée Linux.DDoS.89. Ce Trojan a de nombreuses caractéristiques en commun avec son prédécesseur, cependant, on peut noter certaines différences par rapport à Linux.DDoS.87. Par exemple, dans la version renouvelée, l'ordre des actions au lancement du Trojan a été modifié, ainsi que le mécanisme de protection contre l'autosuppression. HTTP flood ne figure plus dans la liste des types d'attaques supportés. De plus, Linux.DDoS.89 s'est enrichi d’un nouveau composant, un scanner telnet, conçu pour trouver des périphériques vulnérables sur le réseau afin de s'y connecter via le protocole telnet.

Enfin, récemment, un nouveau représentant de cette famille de Trojans a été détecté et nommé Linux.Mirai. Le Trojan a appris à désactiver watchdog qui prévient le plantage de l'OS (afin d'éviter une surcharge de la machine), et la liste des types d’attaques comprend de nouveau HTTP flood. Pour plus d'informations sur cette famille de malwares, merci de visiter le site de Doctor Web et de consulter notre Aperçu.

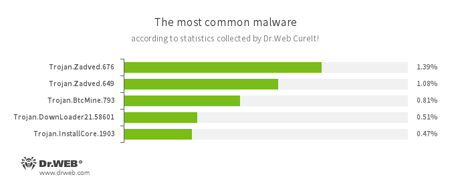

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

- Trojan.Zadved

Plug-in conçu pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites. - Trojan.BtcMine.793

Représentant de la famille de programmes malveillants utilisant les ressources de l’ordinateur infecté pour l'extraction (mining) de crypto monnaie, par exemple, des Bitcoin, à l'insu de l'utilisateur. - Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté. - Trojan.InstallCore.1903

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes.

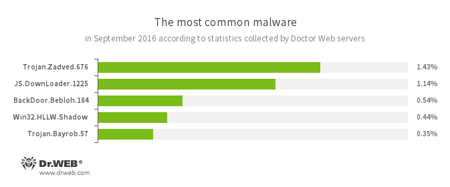

Données des serveurs de statistiques de Doctor Web.

- Trojan.Zadved

Plug-in conçu pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites. - JS.Downloader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants. - BackDoor.Bebloh.184

Trojans Backdoors capables de s'intégrer aux processus d'autres applications et d’exécuter les commandes des pirates. - Win32.HLLW.Shadow

Ver utilisant des supports amovibles et des lecteurs réseau pour se propager. Il peut également être diffusé via le réseau en utilisant le protocole SMB standard. Il est capable de télécharger et d'exécuter des fichiers exécutables. - Trojan.Bayrob.57

Trojan capable de voler des informations sensibles sur l’ordinateur infecté et d'effectuer d’autres actions indésirables pour l’utilisateur.

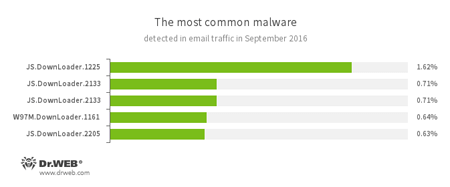

Logiciels malveillants détectés dans le trafic email

- JS.Downloader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants. - W97M.DownLoader

Famille de Trojans Downloader qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

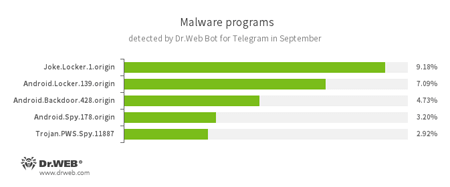

Selon Bot Dr.Web pour Telegram

- Joke.Locker.1.origin

Canular ciblant Android qui bloque l'écran de l'appareil mobile et affiche l'image de "l'écran bleu de la mort" de Windows (BSOD, Blue Screen of Death). - Android.Locker.139.origin

Trojan Android conçu pour extorquer de l'argent. Certaines modifications de ce type de programmes malveillants peuvent afficher un message informant sur le non respect d'une loi suivi du blocage de l'appareil mobile. Pour débloquer l'appareil, ils demandent une rançon. - Android.Backdoor.428.origin

Un représentant de la famille des Trojans Android conçu pour exécuter des commandes reçues des pirates. En fonction des fonctionnalités des différentes versions de ces applications, les actions qu'ils sont capables de réaliser peuvent comprendre l'envoi de SMS, l'ouverture d’URL dans le navigateur, la collecte d’informations sur l'appareil y compris les contacts, le téléchargement de programmes etc. - Android.Spy

Famille de Trojans multifonctionnels ciblant les appareils mobiles fonctionnant sous Android. Ils peuvent lire et enregistrer des contacts, envoyer et recevoir des SMS, déterminer les coordonnées GPS, lire et enregistrer les marque pages du navigateur, obtenir des informations sur le numéro IMEI de l’appareil mobile et votre numéro de téléphone. - Trojan.PWS.Spy.11887

Trojan ciblant Microsoft Windows et capable de voler des informations sensibles, y compris les mots de passe de l'utilisateur.

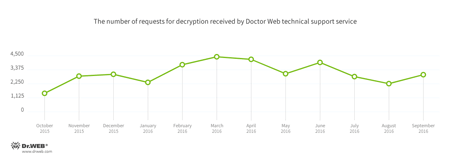

Trojans Encoders.

Au mois de septembre, le service de support technique de Doctor Web a reçu des demandes d'aide de la part d’utilisateurs atteints par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.717 — 25,64% des demandes ;

- Trojan.Encoder.602 — 21,53% des demandes ;

- Trojan.Encoder.143 — 5,11% des demandes ;

- Trojan.Encoder.126 — 4,51% des demandes ;

- Trojan.Encoder.119 — 4,26% des demandes ;

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Sites dangereux

En septembre 2016, la base de sites non recommandés par Dr.Web s’est enrichie de 298 985 adresses Internet.

| Août 2016 | Septembre 2016 | Evolution |

|---|---|---|

| + 245 394 | + 298 985 | +21,8% |

Menaces ciblant Linux

Dans la première moitié du mois de septembre, les analystes de Doctor Web ont examiné Linux.BackDoor.Irc.16. Une des particularités de ce Trojan est qu'il est écrit en langage Rust, ce qui semble être un fait nouveau. Linux.BackDoor.Irc.16 exécute les commandes qu’il reçoit des criminels en utilisant le protocole IRC (Internet Relay Chat). Pour recevoir les commandes, le Trojan utilise le protocole IRC (Internet Relay Chat). Pour en savoir plus sur ce Trojan, consultez l'aperçu publié sur le site de Doctor Web.

Peu de temps après, la propagation d'un autre Trojan ciblant Linux a été détectée : Linux.DDoS.93 est également un Trojan ciblant Linux, comme son nom l’indique. Ce programme malveillant est conçu pour lancer des attaques DDoS et est capable d’exécuter les commandes suivantes :

- mettre à jour le programme malveillant,

- télécharger et exécuter le fichier indiqué dans la commande,

- s’auto- supprimer,

- lancer une attaque en utilisant la méthode UDP flood sur le port spécifié,

- lancer une attaque en utilisant la méthode UDP flood sur le port aléatoire,

- lancer une attaque en utilisant la méthode Spoofed UDP flood,

- lancer une attaque en utilisant la méthode TCP flood,

- lancer une attaque en utilisant la méthode TCP flood (dans les paquets, des données aléatoires de 4096 octets sont enregistrées),

- lancer une attaque en utilisant la méthode HTTP flood et en utilisant les requêtes GET,

- lancer une attaque en utilisant la méthode HTTP flood et en utilisant les requêtes POST,

- lancer une attaque en utilisant la méthode HTTP flood et en utilisant les requêtes HEAD,

- envoyer aux 255 adresses IP aléatoires des requêtes HTTP avec les paramètres spécifiés,

- terminer l'exécution,

- envoyer la commande « ping ».

Pour en savoir plus sur Linux.DDoS.93, consultez notre aperçu.

Logiciels malveillants et indésirables ciblant les appareils mobiles.

Au mois de septembre, les analystes de Doctor Web ont détecté de nouvelles versions des Trojans Android.Xiny qui sont conçus pour télécharger et installer des logiciels à l'insu de l'utilisateur. Les Trojans détectés sont capables de s'intégrer aux processus des applications systèmes et peuvent lancer des modules de programme.

Les événements les plus importants du mois de septembre relatifs à la sécurité des mobiles sont les suivants :

- la détection de nouveaux représentants de la famille des Trojan Android.Xiny qui peuvent s'intégrer aux processus des applications système et lancer des plug-ins malveillants.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]