Rapport viral mobile pour l’année 2017

15 janvier 2018,

Les événements viraux analysés en 2017 concernant les mobiles montrent que l’intérêt des cybercriminels pour ces appareils n’a pas faibli, tant dans l’émergence de nouveaux malwares ciblant Android que dans l’extension de leurs fonctionnalités.

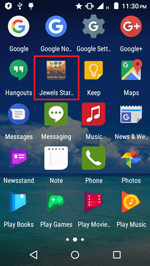

Les malwares ciblant Android ont « innové » en obtenant l’accès aux fonctions d’accessibilité (Acessibility Service) sur les appareils, leur permettant notamment de modifier les paramètres systèmes ou de télécharger et d’installer des applications.

Les Trojans bancaires ont encore représenté une menace sérieuse en 2017. La publication du code source d’un malware bancaire ciblant Android en 2016 a notamment ouvert la porte à la création de nombreux nouveaux virus de ce type.

Et de manière générale en 2017, les ransomwares ciblant Android persistent, y compris les ransomwares à chiffrement, Google Play reste une cible pour la diffusion de malwares, les applications dédiées à l’augmentation de la popularité de sites web qui cliquent sur des bannières publicitaires et effectuent du suivi de liens fleurissent et l’extraction de cyrpto-monnaie (mining) s’invite sur les mobiles.

Principales tendances de l’année

- L’émergence de Trojans utilisant les fonctions d’accessibilité d’Android

- La détection de nombreux malwares et applications indésirables sur Google Play

- L’émergence de nouveaux Chevaux de Troie bancaires

- La multiplication d’applications indésirables dédiées au ranking de sites web

- L’arrivée du mining de crypto-monnaie sur les mobiles

Les événements les plus marquants

Les fonctions d’accessibilité d’Android simplifient l’utilisation des Smartphones aux personnes ayant des troubles auditifs ou visuels. Lorsqu’un malware accède à ces fonctions, il peut contrôler pleinement l’appareil et effectuer des actions malveillantes à l’insu de l’utilisateur. Il peut par exemple agir sur des fenêtres de dialogue, ouvrir et modifier des paramètres ou installer des applications.

C’est le cas d’Android.BankBot.211.origin. Une fois obtenus les privilèges requis, il s’ajoute lui-même à la liste des administrateurs de l’appareil, s’assigne le rôle de gestionnaire des SMS par défaut et est en mesure d’enregistrer tout ce qui se passe sur l’écran de l’appareil. Le malware affiche de faux formulaires d’authentification au lancement d’applications bancaires ou autres, effectue des captures d’écran et envoie aux pirates tous les SMS et appels effectués.

Android.DownLoader.504.origin utilise également les fonctions d’accessibilité pour exécuter automatiquement des actions malveillantes. Il télécharge de manière masquée des applis ainsi que d’autres malwares puis les installe.

Android.BankBot.233.origin, quant à lui, exploite les fonctions d’accessibilité pour installer un Trojan bancaire de manière masquée, Android.BankBot.234.origin. Ce dernier guette l’ouverture du Play Store et affiche « par-dessus » sa fenêtre un formulaire de paiement pour un service demandant à l’utilisateur d’entrer ses données bancaires. S’il obtient les informations, il les envoie à un serveur pirate.

Les cybercriminels ont pour objectif premier de gagner de l’argent. Outre la diffusion de malwares bancaires, le téléchargement et l’installation d’applications sur les mobiles leur rapporte également de l’argent. En 2016, les chercheurs de Doctor Web ont noté l’émergence et une large diffusion de ce type de Trojans. Cette tendance se confirme en 2017.

En janvier, un article a parlé d’Android.Skyfin.1.origin qui s’intègre au processus du Play Staore sur l’appareil et télécharge des applications sur Google Play. Le malware n’installe pas les applis mais simule leur installation en remplaçant certains paramètres lors de l’envoi de requêtes au serveur Google. Cela lui permet d’augmenter artificiellement le nombre d’installations et d’augmenter la popularité d’une application. Il peut enfin laisser des commentaires afin d’augmenter le ranking d’une appli.

Au mois de mai 2017, c’est au tour d’Android.RemoteCode.28 d’être détecté sur GP avec la fonction de télécharger des applis. En juillet, les chercheurs de Doctor Web analysent Android.Triada.231. Triada est injecté dans une bibliothèque système Android et intégré au firmware de certains modèles de mobiles. Il s’intègre lui-même aux processus de toutes les applis et peut lancer de manière invisible des modules malveillants supplémentaires sur l’appareil.

Une des techniques également répandues parmi les cybercriminels pour créer du profit est de charger des sites web pour générer du trafic et de cliquer sur des bannières ou d’autres modules sur ces sites. C’est la fonction d’Android.RemoteCode.106.origin, expliquée dans cet article. Diffusé sur GP, il télécharge des modules supplémentaires afin d’ouvrir des sites web. Ensuite, il suit les liens de ces sites pour cliquer sur des publicités.

Ce sont les mêmes fonctions que possèdent les Trojans de la famille Android.Click, détectés en 2017. Par exemple, suivant les instructions d’un serveur C&C, Android.Click.132.origin charge de manière masquée des pages web et clique sur leurs bannières publicitaires. Même chose pour Android.Click.268, Android.Click.269 et Android.Click.274. Ils reçoivent des adresses de sites web pour envoyer 10 millions de requêtes depuis le serveur de contrôle. Les appareils infectés participent ainsi à leur insu à des attaques DDoS.

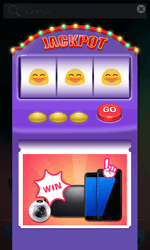

Dans la même veine, l’affichage de publicités intempestives appartient également à l’arsenal des cybercriminels pour gagner de l’argent. En mars 2017, Doctor Web a publié un article sur un module publicitaire indésirable, Adware.Cootek.1.origin. Embarqué dans une appli inoffensive appelée TouchPal et diffusé sur Google Play, il a été téléchargé par plus de 50 millions d’internautes. Sa fonction était d’afficher des pubs et des bannières sur un écran verrouillé.

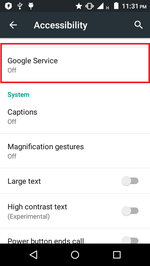

En avril, GP est encore la cible des pirates avec la détection d’Android.MobiDash.44 annoncé comme un manuel dédié à des jeux en ligne populaires. Il affiche des publicités et peut également télécharger des modules malveillants.

L’extraction de crypto-monnaie (ou “mining”) via les mobiles ne peut pas être considérée comme une source de revenus importants pour les pirates informatiques à ce jour, néanmoins, la tendance commence à prendre de l’ampleur. En novembre 2017, Android.CoinMine.3 a été détecté sur Google Play. Le principe du malware était de télécharger un site web embarquant un script chargé de recueillir la monnaie virtuelle Monero.

Comme nous l’avons mentionné, le but premier des cybercriminels est de gagner de l’argent. Cependant, on ne peut exclure les Trojans conçus pour l’espionnage. Android.Chrysaor.1.origin et Android.Chrysaor.2.origin, analysés en avril 2017, ont été impliqués dans des attaques ciblées. Leur rôle était de voler des courriers dans les messageries telles que Skype, Viber, WhatsApp, Twitter, Facebook et les clients mails. Ils interceptaient également des SMS, interagissaient avec le micro et enregistraient les appels téléphoniques. Enfin, ils pouvaient localiser les mobiles, dérober l’historique de navigation et envoyer des données sur les contacts et les données personnelles.

Android.Lipizzan.2 a été détecté en juillet, avec les mêmes fonctionnalités. Et Android.Spy.377.origin est un espion ciblant les utilisateurs en Iran. Les pirates contrôlaient ses actions en lui envoyant des commandes via Telegram. Des informations sur tous les fichiers de l’appareil étaient récoltées et certains fichiers envoyés au serveur des pirates. Le malware pouvait envoyer des SMS, passer des appels, localiser un appareil, intercepter les messages entrants et sortants ainsi que d’autres informations. En savoir plus sur ce malware.

Aperçu général des menaces mobiles

D’après les statistiques des produits Dr.Web pour Android, on constate une légère baisse des Trojans téléchargeant d’autres malwares alors que les adwares sont en hausse.

- Android.DownLoader.337.origin

- Cheval de Troie qui télécharge les applications indiquées par les pirates.

- Android.HiddenAds

- Malware qui affiche des publicités indésirables.

- Android.Triada.63

- Trojan multi-fonctions.

- Android.Click.171.origin

- Conçu pour augmenter le trafic sur les sites web.

- Android.Loki.19.origin

- Programme qui télécharge d’autres malwares.

- Android.Cooee.1.origin

- Malware qui télécharge et installe de manière masquée des applis et affiche des publicités.

- Android.CallPay.1.origin

- Malware qui télécharge et installe de manière masquée des applis et affiche des publicités.

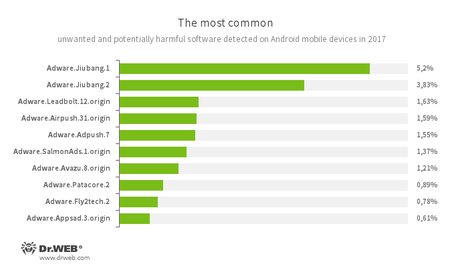

En ce qui concerne les programmes indésirables et les riskwares, la tendance de 2017 confirme celle de 2016. Les mobiles sous Android ont surtout été touchés par des applis intrusives affichant des publicités.

- Adware.Jiubang.1

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Adpush.7

- Adware.SalmonAds.1.origin

- Adware.Avazu.8.origin

- Adware.Patacore.2

- Adware.Fly2tech.2

- Adware.Appsad.3.origin

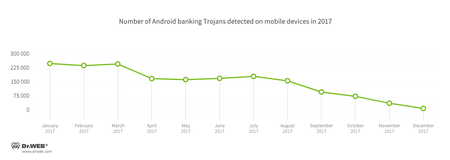

Trojans bancaires

En 2017, 1 900 000 infections par des malwares bancaires ont été enregistrées. C’est 9,5% de moins que l’année dernière. La figure suivante montre l’évolution des infections durant les douze mois de l’année 2017.

L’un des événements notables de l’année 2017 a été le développement de malwares bancaires basé sur le code source d’Android.BankBot.149.origin. Parmi eux, Android.BankBot.179.origin, découvert en avil sur Google Play. Il affichait de faux formulaires d’entrée sur plus de 200 logiciels bancaires, interceptait les SMS contenant les codes de confirmation des banques et pouvaient valider des virements directement sur les comptes de pirates.

Android.BankBot.160.origin et Android.BankBot.163.origin, quant à eux, étaient embarqués dans des applis météo et également diffusés sur GP. Ces applis surveillaient le lancement d’applis bancaires sur les mobiles et affichaient des fenêtres d’authentification à leur ouverture.

On peut également noter la découverte d’Android.Banker.202.origin qui lançait un autre malware sur l’appareil, destiné à voler des informations confidentielles.

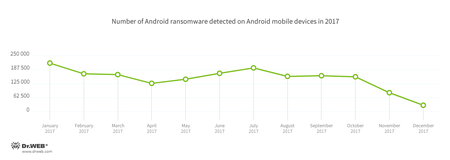

Ransomwares

En 2017, environ 177 000 ransomwares ciblant Android ont été détectés. L’évolution au fil des mois est illustrée par le schéma suivant :

Voici quelques exemples de ransomwares :

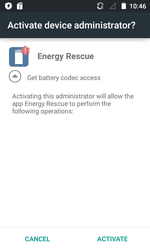

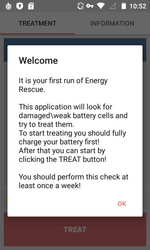

Android.Locker.387.origin a été découvert sur Google Play et était masqué derrière l’appli EnergyRescue, supposée restaurer les batteries de téléphone défaillantes. En réalité, le malware simulait la procédure de restauration et bloquait l’écran de l’appareil infecté. Cette action requérait les privilèges administrateurs, qui, une fois obtenus, permettaient au malware de demander une rançon.

Au mois de juin, les utilisateurs chinois ont été ciblés par Android.Encoder.3.origin. son action était de chiffrer les données sur les cartes SD. La fenêtre de demande de rançon a été créée dans le même style que celle de WannaCry.

A la fin de l’été, Android.Banker.184.origin a été ajouté aux bases virales. Après avoir demandé et obtenu l’accès aux fonctions d’accessibilité, il s’ajoutait lui-même à la liste des administrateurs de l’appareil, paramétrait son propre code PIN de déverrouillage de l’écran et chiffrait ensuite les photos, vidés, documents et autres fichiers présents sur le mobile.

Menaces sur Google Play

Malgré les efforts de Google pour consolider la sécurité sur son catalogue officiel, la présence de malwares et d’applications indésirables persiste. Cette année encore, de nombreuses menaces y ont été découvertes. En voici un aperçu.

Android.BankBot.180.origin était dissimulé dans une appli lampe de poche. Il affichait de faux formulaires d’identification sur des sites de banques et interceptait les SMS contenant des codes de confirmation.

Android.Dvmap.1.origin utilisait un ensemble d’exploits pour obtenir un accès root puis installait Android.Dvmap.2.origin. Ce module, connecté au serveur C&C, pouvait à son tour télécharger d’autres modules.

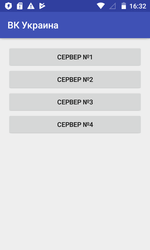

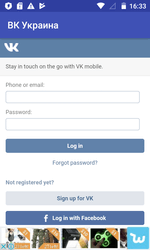

Le riskware Program.PWS.1 fournissait un accès aux sites Vkontakt et Odnoklassniki au moment où ils étaient bloqués en Ukraine (juin 2017). L’appli passait par un serveur d’anonymat pour contourner le blocage. Cependant, il ne chiffrait pas les identifiants envoyés ni les autres infos publiées sur les réseaux sociaux, c’est pourquoi il pouvait représenter une menace pour la confidentialité des utilisateurs.

Android.SmsSend.1907.origin et Android.SmsSend.1908.origin envoyaient des SMS à des numéros surtaxés et abonnaient les internautes à des services payants.

Enfin, Doctor Web a publié un article article Android.DownLoader.558.origin. sa particularité était d’être embarqué dans un logiciel dédié au développement logiciel (SDK, Software Development Kit), utilisé pour optimiser et simplifier l’application de mises à jour. Il pouvait télécharger et lancer d’autres modules.

A lire également, les descriptions des malwares Android.SockBot.5, Android.DownLoader.658.origin et Android.Spy.308.origin, qui a fait l’objet d’un article de nos chercheurs en 2016 et dont de nouvelles modifications sont apparues en 2017.

Tendances et perspectives

Déjà mise en lumière en 2016, l’augmentation de Trojans bancaires ciblant Android et utilisant notamment les méthodes du phishing pour tromper les utilisateurs s’est confirmée en 2017. Il semble que l’évolution de ces malwares soit encore une tendance à prévoir pour 2018.

La nouveauté de 2017 est notamment l’exploitation des fonctions d’accessibilité d’Android dont le danger réside dans le fait qu’un contrôle sur ces fonctions permet aux pirates d’acquérir le contrôle complet de l’appareil. Le danger étant bien réel, Google a même décidé de limiter l’utilisation de ces fonctions dans les applis distribuées sur Google Play. En effet, si les applis n’ont pas pour vocation d’aider les personnes dont les capacités sont réduites, elles peuvent être supprimées du catalogue. Les développeurs doivent prouver que leur logiciel a réellement besoin de ces fonctions et expliquer aux utilisateurs pourquoi l’accès à ces fonctions est requis. Si la mesure permet de contenir la diffusion de malwares utilisant ces fonctions, il convient de rester vigilants car l’industrie cybercriminelle pourrait trouver les moyens d’outrepasser les restrictions mises en place.

2018 devrait également amener la recherche à améliorer les mesures de détection des Trojans grâce à des analyses plus sophistiquées. Aujourd’hui, les cybercriminels utilisent de plus en plus souvent des malwares « à plusieurs étapes », la fonctionnalité principale étant masquée dans des modules chargeables tandis que les modules auxiliaires se trouvent sur les serveurs de commande et contrôle (C&C). Tous les types de packers ont été largement diffusés et les créateurs de virus peuvent les utiliser et développer d’autres techniques pour « protéger » les malwares, notamment afin qu’ils restent indétectables le plus longtemps possible.

Enfin, une croissance des ransomwares à chiffrement et des malwares infectant directement les firmwares des appareils n’est pas à exclure cette année.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers