Doctor Web : rapport viral de l'année 2020

le 29 décembre 2020

En 2020, les menaces les plus courantes ont été représentées par des Trojans droppers qui diffusent et installent d'autres logiciels malveillants, des applications publicitaires qui empêchent le fonctionnement correct des appareils, et par différentes modifications de Trojans téléchargeurs qui lancent dans le système contaminé des fichiers exécutables possédant un jeu de fonctionnalités malveillantes. Les chevaux de Troie utilisant les fonctionnalités d’applis d’administration à distance ont également été nombreux à circuler. Le Laboratoire de Doctor Web a enregistré quelques attaques utilisant ces Trojans RAT permettant aux pirates de gérer à distance les PC contaminés ainsi que d'uploader une charge malveillante vers ces ordinateurs.

Au cours de l’année 2020, les analystes de Doctor Web ont étudié en profondeur certaines attaques ciblées contre des entreprises et des entités publiques.

Concernant le trafic de messagerie, les menaces les plus actives de l'année dernière sont des Trojans bancaires, des stealers, différentes modifications de backdoors écrites en VB.NET et des scripts malveillants qui redirigent les internautes vers des sites dangereux ou indésirables. C'est également via le courrier électronique que les pirates ont diffusé des programmes exploitant les vulnérabilités des documents Microsoft Office.

Les utilisateurs d'appareils mobiles Android OS ont été menacés par des Trojans publicitaires, des logiciels espions, des Trojans bancaires et des downloaders qui téléchargeaient des applications malveillantes et pouvaient également exécuter n'importe quel code. La majorité des logiciels malveillants ont été propagés via Google Play.

Les tendances principales de l'année

- Le nombre croissant d'attaques ciblées, y compris les attaques de ransomwares à chiffrement

- Augmentation du nombre d'attaques de phishing et des campagnes de spam utilisant l'ingénierie sociale

- Emergence de nouvelles menaces ciblant macOS

- Diffusion active d'applications malveillantes ciblant Android sur Google Play

Les événements les plus intéressants de 2020

Au mois de février, les analystes de Doctor Web ont publié une alerte sur un lien compromis qui redirigeait vers le téléchargement du programme de traitement de vidéos et fichiers audios VSDC, faisant partie du catalogue populaire CNET. A la place du logiciel originel, les visiteurs du site recevaient un installateur modifié avec un contenu malveillant, qui permettait aux pirates de gérer à distance les ordinateurs contaminés. La gestion était effectuée à l'aide des composants du logiciel TeamViewer et une bibliothèque de Trojan de la famille BackDoor.TeamViewer, qui installait une connexion non autorisée. En utilisant cette porte dérobée, les attaquants pouvaient télécharger vers les appareils contaminés une charge " utile " sous forme d'applications malveillantes.

En Mars 2020, les experts de Doctor Web ont rapporté la compromission d'un certain nombre de sites créés sur CMS WordPress. Un scénario JavaScript intégré au code des pages piratées redirigeait les visiteurs vers une page de phishing où les utilisateurs étaient invités à installer une soi-disant mise à jour importante de sécurité pour le navigateur Chrome. En réalité, le fichier téléchargé était un installateur de malwares qui permettait aux pirates de gérer à distance les machines contaminées. Cette fois-ci, les pirates ont de nouveau exploité les composants légitimes de TeamViewer et la bibliothèque de Trojan qui établissait une connexion et qui masquait le fonctionnement du programme.

En été, le laboratoire de Doctor Web a publié une étude approfondie sur un logiciel malveillant utilisé dans des attaques ART menées contre des bureaux du gouvernement au Kazakhstan et au Kirghizistan. Dans le cadre de l'enquête, les analystes ont trouvé une famille de Trojans multi-modulaires auparavant inconnue — XPath, destinés à obtenir un accès non autorisé à l'ordinateur, afin d'effectuer ensuite différentes actions sur commandes des pirates. Les représentants de cette famille malveillante utilisent un mécanisme complexe de contamination, dans lequel le fonctionnement de chaque module correspond à un stade particulier de l'activité du logiciel malveillant. De plus, ces Trojans possèdent un rootkit permettant de masquer leur activité réseau et leur présence dans un OS compromis.

Le laboratoire viral de Doctor Web a reçu de nouveaux échantillons de logiciels malveillants détectés sur un ordinateur contaminé dans le réseau informatique d’une institution publique au Kirghizistan. L'échantillon le plus intéressant était le Trojan backdoor multi-composants ShadowPad, que nos chercheurs pensent pouvoir être une modification de l'autre backdoor APT multi-modulaire — PlugX, détecté plus tôt dans des réseaux compromis des établissements touchés. La similitude des échantillons de ShadowPad eе PlugX, ainsi que certains points communs de leur infrastructure réseau ont été le sujet d’une étude spécifique.

Au mois de septembre 2020, Doctor Web a rapporté l’existence d'une campagne de spam ayant visé un certain nombre d'entreprises russes du secteur du carburant et de l'énergie. Pour la contamination initiale, les pirates utilisaient des messages électroniques avec des pièces jointes malveillantes, dont l'ouverture lançait l'installation de backdoors permettant de gérer à distance les machines contaminées. L'analyse des documents, des logiciels malveillants et de l'infrastructure utilisés nous ont permis d’établir avec certitude que l'attaque a été perpétrée par un groupe APT chinois (advanced persistent threat).

En Novembre 2020, les analystes de Doctor Web ont enregistré un envoi phishing ciblant les entreprises sans distinction particulière. Les messages contenaient des chevaux de Troie assurant l'installation transparente et le lancement de l'utilitaire Remote Utilities dont les composants se trouvaient dans la pièce jointe. Pour pousser leurs victimes potentielles à ouvrir les pièces jointes, les cybercriminels utilisaient des techniques d'ingénierie sociale.

Situation virale

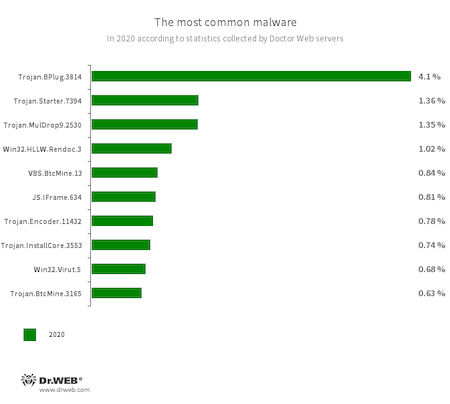

L'analyse des statistiques récoltées par Dr.Web a montré qu'en 2020, les internautes ont été souvent attaqués par des Trojans droppers et des téléchargeurs qui installaient d'autres applications malveillantes et étaient en mesure d'exécuter du code arbitraire. De plus, les utilisateurs ont été menacés par des Trojans et des scripts effectuant du mining de crypto-monnaies.

- Trojan.BPlug.3867

- Extension malveillante du navigateur web conçue pour effectuer des injections web dans des pages consultées par les utilisateurs ainsi que pour bloquer des publicités tierces.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.MulDrop9.2530

- Trojan dropper qui diffuse et installe des logiciels malveillants.

- Win32.HLLW.Rendoc.3

- Ver réseau qui est propagé entre autres via des supports amovibles.

- VBS.BtcMine.13

- Script malveillant écrit en VBS pour extraire des crypto-monnaies de manière discrète.

- JS.IFrame.634

- Script implanté par les pirates dans des pages html. Lorsqu’un utilisateur ouvre une telle page, le script effectue une redirection vers des sites malveillants ou indésirables.

- Trojan.Encoder.11432

- Ver multi-composants, connu sous le nom de WannaCry. Programme malveillant a plusieurs composants, dont le ransomware à chiffrement.

- Trojan.InstallCore.3553

- Famille d’installateurs obscurcis de logiciels publicitaires et indésirables utilisant des méthodes déloyales de diffusion.

- Win32.Virut.5

- Virus polymorphe infectant les fichiers exécutables. Il contient des fonctions pour gérer les ordinateurs infectés à l’aide d’un canal IRC.

- Trojan.BtcMine.3165

- Trojan qui effectue l'extraction de crypto-monnaies sur des machines contaminées.

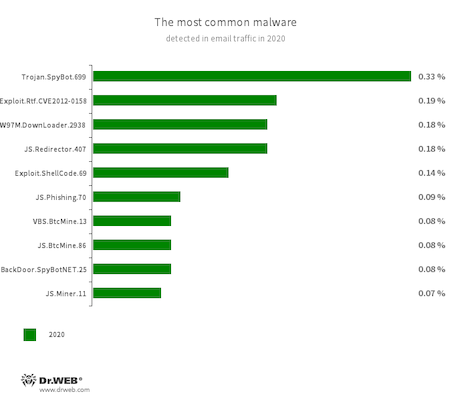

Dans le trafic de messagerie, ce sont des Trojans bancaires, des backdoors et des logiciels malveillants exploitant les vulnérabilités des documents MS Office qui ont dominé. Les pirates ont également diffusé des scripts de mining et de phishing ainsi que des scripts qui redirigeaient les utilisateurs vers des sites dangereux ou indésirables.

- Trojan.SpyBot.699

- Trojan bancaire à plusieurs modules. Il permet aux pirates de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter n'importe quel code.

- Exploit.CVE-2012-0158

- Document modifié de Microsoft Office Word, qui utilise la vulnérabilité CVE-2012-0158 pour exécuter un code malveillant.

- W97M.DownLoader.2938

- Famille de Trojans Downloaders qui exploite les vulnérabilités des documents créés dans MS Office. Ils sont utilisés pour télécharger vers un ordinateur ciblé d'autres programmes malveillants.

- JS.Redirector.407

- Un script malveillant écrit en JavaScript qui est placé dans le code des pages web. Il est utilisé pour rediriger les utilisateurs vers des sites de phishing ou publicitaires.

- Exploit.ShellCode.69

- Document Microsoft Office Word rendu malveillant. Il utilise la vulnérabilité CVE-2017-11882.

- JS.Phishing.70

- Un script malveillant écrit en JavaScript qui crée une page web de phishing.

- VBS.BtcMine.13

- Script malveillant écrit en VBS pour extraire des crypto-monnaies de manière discrète.

- JS.BtcMine.86

- Script malveillant écrit en JavaScript pour extraire des crypto-monnaies de manière discrète.

- BackDoor.SpyBotNET.25

- Backdoor écrite en .NET. Elle est capable de manipuler le système de fichiers (copier, supprimer, créer des répertoires, etc.), de terminer les processus ainsi que de faire des captures d’écran.

- JS.Miner.11

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

Ransomwares à chiffrement

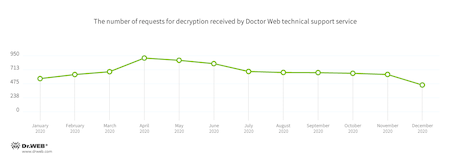

Par rapport à l'année 2019, en 2020 le nombre de demandes pour le déchiffrement de fichiers touchés par des ransomwares qui ont été envoyées au Labo de Doctor Web a diminué de 18,4%. L'évolution des demandes de ce type en 2020 est présentée dans le graphique ci-dessous :

Les ransomwares à chiffrement les plus répandus en 2020 :

- Trojan.Encoder.26996

- Ransomware connu sous le nom de STOP Ransomware. Il tente d'obtenir la clé privée du serveur, et en cas d'échec, il utilise une clé embarquée. L'un des rares ransomware qui crypte les données avec l'algorithme en ligne Salsa20.

- Trojan.Encoder.567

- Ransomware écrit en Delphi. Il existe beaucoup de versions du Trojan utilisant différents algorithmes de cryptage. En général, il est diffusé sous forme de pièces jointes de courrier électronique.

- Trojan.Encoder.29750

- Ransomware de la famille Limbo / Lazarus. Il comporte une clé d'auteur embarquée qui peut être utilisée dans le cas où il n'y a pas de connexion au serveur de gestion et il est impossible d'uploader la partie privée de la clé générée.

- Trojan.Encoder.858

- Ransomware connu sous le nom de Troldesh Ransomware. Ce malware est compilé en utilisant Tor - immédiatement après le lancement, Tor est activé et une connexion à un des ponts dont l'adresse est inscrite dans le Trojan est établie. Pour le chiffrement, il utilise l'algorithme AES en mode CBC.

- Trojan.Encoder.11464

- Ransomware connu sous le nom de Scarab Ransomware. Ce Trojan a été détecté en juin 2017 Au départ, il a été propagé via le botnet Necurs. Pour crypter les fichiers d'utilisateur, le programme utilise les algorithmes AES-256 et RSA-2048.

Sites dangereux et non recommandés

Les bases de données du Contrôle Parental et d'Office Control et celles de l'antivirus web SpIDer Gate sont constamment complétées par de nouvelles adresses de sites non recommandés ou potentiellement dangereux, dont des ressources frauduleuses et de phishing ainsi que des pages diffusant des programmes malveillants. Le plus grand nombre de ces ressources a été enregistré au premier trimestre, alors que le nombre le plus bas, au troisième. L'évolution des entrées relatives à des sites non recommandés ou dangereux au cours de l'année dernière est présentée sur le schéma ci-dessous.

Fraudes sur le Web

En février 2020, les experts de Doctor Web ont averti les utilisateurs sur le lancement d'une campagne de phishing sur Instagram qui exploitait des messages sur un soi-disant remboursement prévu pour tous les citoyens de Russie. Les pirates affichaient des informations sous forme d’extraits de news en utilisant des fragments d’émissions réelles. Mais les vidéos en question étaient complétées par des images supplémentaires contenant des instructions sur la façon de remplir les formulaires sur les sites de phishing déguisées en ressources officielles du Ministère du développement économique de Russie.

Au cours de l'année 2020, les analystes de Doctor Web ont révélé de nombreux sites web déguisés en sites officiels d’établissement publics. Le plus souvent, les criminels proposaient de recevoir un remboursement ou bien d'investir dans des grandes entreprises.

Pour obtenir les récompenses promises, les utilisateurs étaient invités à saisir leurs données, notamment les informations de leurs cartes bancaires, et à effectuer un paiement préalable.

Сiblant les appareils mobiles

En 2020, les propriétaires d'appareils Android ont été menacés par différentes applications malveillantes et indésirables. La grande majorité de ces logiciels nuisibles étaient des applis publicitaires qui affichaient des notifications ou des bannières intempestives. Parmi ces menaces, on voyait beaucoup de programmes malveillants de la famille Android.HiddenAds diffusés entre autres via Google Play. Au cours de l'année dernière, les analystes de Doctor Web ont détecté des dizaines de ces Trojans qui ont été téléchargés par plus de 3 300 000 utilisateurs. La part de ces applications malveillantes représente plus de 13% du nombre total de menaces détectées sur les appareils Android.

De plus, en mars, les analystes ont détecté le Trojan multi-foncionnel Android.Circle.1 sur Google Play. Ce Trojan recevait des commandes contenant des scripts BeanShell et était en mesure d'afficher des publicités. Il pouvait également visiter des liens et télécharger des sites web ainsi que cliquer sur des bannières publiées sur ces sites.

Une autre menace phare de 2020 est la diffusion de Trojans dits « téléchargeurs ». Parmi eux, de nombreux représentants de la famille Android.RemoteCode qui télécharge et exécute n’importe quel code. Ce type de malwares représente plus de 14% des menaces détectées par les logiciels antivirus Dr.Web pour Android. De plus, les propriétaires d'appareils Android ont été menacés par les Trojans de la famille Android.DownLoader et Android.Triada qui téléchargeaient et installaient d'autres applications.

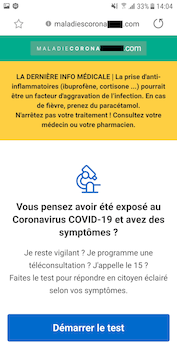

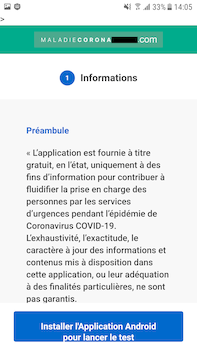

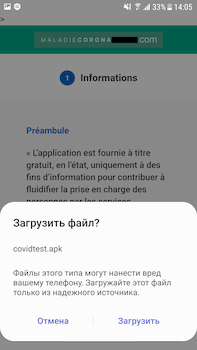

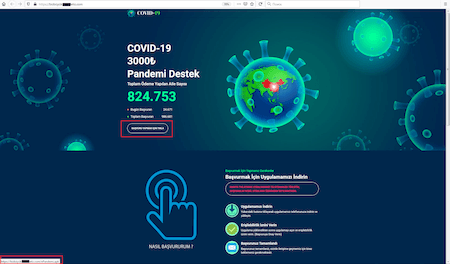

Le sujet de la pandémie a largement été exploité par les pirates pour diffuser des applications malveillantes et indésirables. Ils ont notamment créé différents sites Web frauduleux sur lesquels il était proposé d'installer des programmes de référence ou de santé relatifs à la propagation du coronavirus ainsi que des soi-disant applications permettant d'obtenir une aide financière. En réalité, les utilisateurs téléchargeaient depuis ces sites des programmes espions, des Trojans bancaires ou des ransomwares à chiffrement ainsi que d'autres malwares.

Pendant toute l'année 2020, les analystes de Doctor Web ont détecté de nombreuses applications malveillantes de la famille Android.FakeApp sur Google Play. Ces malwares sont destinés à télécharger des sites frauduleux. Les pirates tentaient de faire passer ces Trojans pour des programmes de référence informant sur des remboursements et d'autres paiements sociaux. Compte tenu de la pandémie et de la situation économique difficile, les internautes ont beaucoup consulté ce type d’informations.

Par ailleurs, de nombreuses applications permettant de surveiller les utilisateurs ont été détectées sur les appareils Android. Elles pouvaient être utilisées à des fins d'espionnage ainsi que récolter une large gamme de données personnelles - la correspondance, les photos, les documents, les contacts et les coordonnées gps, ainsi que des informations sur les contacts et les appels téléphoniques.

Perspectives et tendances

L'an dernier a montré une propagation non seulement des logiciels malveillants mais également des menaces APT qui ont touché différents établissements partout dans le monde.

En 2021, nous pouvons nous attendre à ce que les ransomwares soient encore massivement présents, alors que les attaques utilisant des ransomwares à chiffrement viseront encore plus souvent les entreprises. Le développement du modèle RaaS (Ransomware as a Service) favorise cette tendance. Une réduction possible des investissements dans la sécurité peut également conduire à une augmentation rapide du nombre d'incidents de ce type.

La recrudescence et une plus grande sophistication des attaques sur l’Internet des Objets sont également à prévoir.