Doctor Web : rapport viral de l'année 2021

Le 21 janvier 2022

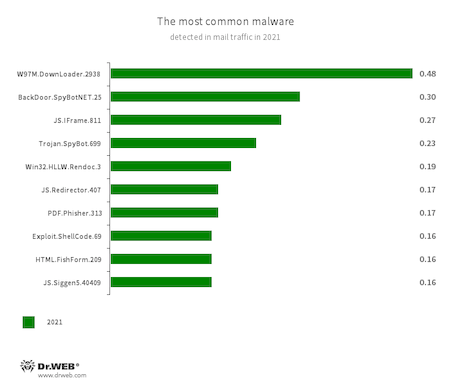

Parmi les menaces propagées par e-mail, les stealers et différentes modifications de portes dérobées écrites en VB.NET se sont montrées les plus actifs. De plus, les pirates ont distribué des fichiers PDF avec une charge utile malveillante, ainsi que des pages Web conçues comme des formulaires d'identification imitant les pages d’enregistrement sur des sites connus. Une partie des menaces diffusées par courrier concernait des programmes exploitant diverses vulnérabilités dans les documents Microsoft Office.

En 2021, le laboratoire de Doctor Web a publié plusieurs enquêtes, dont sur Spyder, une porte dérobée modulaire utilisée pour effectuer des attaques ciblées. Nos experts ont enregistré que le groupe de hackers Winnti a utilisé cet échantillon pour attaquer des entreprises en Asie centrale.

L'année dernière également, les analystes de Doctor Web ont mené une enquête sur des attaques ciblées contre des instituts de recherche russes. Au cours de l'enquête, les analystes ont réussi à découvrir la présence non autorisée du groupe APT, dont les activités sont restées inaperçues pendant près de 3 ans.

Cependant, les auteurs de virus ne se sont traditionnellement pas limités à la plateforme Windows. Les propriétaires d'appareils Android ont été régulièrement attaqués. Les attaquants ont activement distribué des chevaux de Troie dans le catalogue Google Play, et nous avons également trouvé les premiers chevaux de Troie dans l'AppGallery. Les menaces les plus courantes ayant ciblé les appareils mobiles étaient divers logiciels espions et chevaux de Troie bancaires, téléchargeurs de logiciels malveillants et chevaux de Troie capables d’exécuter du code arbitraire, ainsi que d’autres programmes frauduleux.

Les tendances principales de l'année

- Propagation de programmes malveillants ciblant Android, y compris via des catalogues officiels

- Augmentation des incidents liés à des ransomwares à chiffrement

- Augmentation du nombre de sites frauduleux

- Propagation de la fraude en ligne

Les événements les plus intéressants de 2021

En mars, les experts de Doctor Web ont publié une étude approfondie d'une porte dérobée modulaire conçue pour les attaques ciblées. Notre laboratoire a été contacté par une société de télécommunications d’Asie centrale. Il s’est avéré que le réseau de la société avait été compromis par le groupe de pirates Winnti. L'échantillon examiné de la porte dérobée BackDoor.Spyder.1 est remarquable du fait que son code n'exécute pas directement des fonctions malveillantes. Ses tâches principales sont les suivantes : un fonctionnement discret dans un système contaminé et l'établissement de communications avec le serveur de gestion ainsi que l'attente de commandes de ses opérateurs.

Un mois plus tard, Doctor Web a publié une autre étude. Un institut de recherche russe a demandé de l’aide car les employés avaient remarqué des problèmes techniques qui indiquaient la présence de logiciels malveillants sur le serveur du réseau local. Les analystes ont constaté que l’institut avait fait l’objet d’une attaque ciblée ayant utilisé plusieurs portes dérobées, notamment BackDoor.Skeye et BackDoor.DNSep. Il est à noter que le réseau a été compromis pour la première fois en 2017 et que depuis lors, il a été attaqué plusieurs fois, à en juger par les données disponibles - par plusieurs groupes de pirates à la fois.

Au cours de l’été 2021, Doctor Web a signalé l’apparition de vulnérabilités critiques dans le spouleur d’impression Windows. Cette vulnérabilité a affecté toutes les versions populaires du système d’exploitation. À l’aide des exploits, les attaquants ont utilisé les ordinateurs des victimes à leurs propres fins. Notamment, ils téléchargeaient des chevaux de Troie malveillants exigeant une rançon pour le déchiffrement des fichiers endommagés. Les vulnérabilités CVE-2021-34527 et CVE-2021-1675 ont reçu le nom PrintNightmare. Pour chacune d’elles, des patchs officiels du développeur du système d’exploitation sont rapidement apparus.

Le début de l’automne a été marqué par une forte utilisation de QR codes liés à la vaccination contre le Covid, ce qui a provoqué une augmentation de l'activité des pirates. Par exemple, les attaquants ont souvent falsifié le site Web du portail des services publics de Russie. Différents sites de phishing ont été conçus pour voler des informations d’identification qui ont ensuite été utilisées pour des actions non autorisées au nom des victimes. Le nombre de sites de phishing identifiés a augmenté de près de 30%. Pendant la période de la plus grande activité des fraudeurs, la base de données de l’antivirus Web Dr.Web SpIDer Gate a été enrichie de centaines de faux sites.

L’exploitation de l’agenda Covid s’est poursuivie en décembre. Les attaquants ont proposé de télécharger un générateur de codes QR sur la vaccination. En fait, l’utilisateur qui téléchargeait un tel malware recevait en parallèle plusieurs chevaux de Troie. L’archive téléchargée contenait un fichier exécutable, qui fournissait sur l'ordinateur de la victime un mineur et un clipper.

Au cours de l’année écoulée, les utilisateurs ont été menacés par des vulnérabilités dans la bibliothèque de journalisation Log4j 2. Le plus critique d’entre elles, Log4Shell (CVE-2021-44228) est basée sur le fait que lorsque la bibliothèque Log4j 2 enregistre 2 messages générés d'une manière spéciale, une consultation d'un serveur contrôlé par les pirates est établie et qu’elle est suivie de l'exécution d'un code. Via des vulnérabilités, les cybercriminels ont distribué des miners, des portes dérobées, ainsi que des chevaux de Troie DDoS. Les produits Dr.Web détectent avec succès la charge utile des logiciels malveillants qui pénètrent sur les appareils via des vulnérabilités.

Situation virale

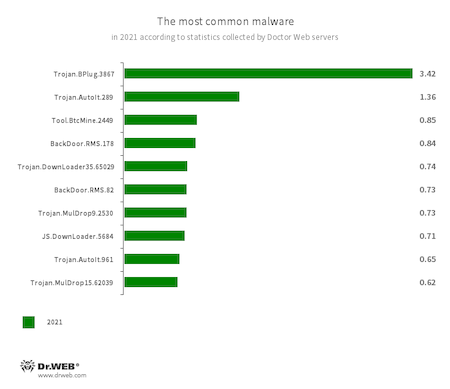

L'analyse des statistiques récoltées par Dr.Web a montré qu'en 2021, les internautes ont souvent été attaqués par des Trojans téléchargeurs qui installent d'autres applications malveillantes. De plus, tout au long de l’année, les utilisateurs ont été menacés par diverses portes dérobées et chevaux de Troie conçus pour le mining caché.

- Trojan.BPlug.3867

- Extension malveillante du navigateur web conçue pour effectuer des injections web dans des pages consultées par les utilisateurs ainsi que pour bloquer des publicités tierces.

- Trojan.AutoIt.289

- Trojan.AutoIt.961

- Utilitaire écrit dans le langage script AutoIt et diffusé au sein d'un miner ou d'un Trojan RAT. Il effectue différentes actions malveillantes qui empêchent la détection de la charge " utile " principale.

- Tool.BtcMine.2449

- Malware conçu pour le mining cachée sur l’appareil.

- BackDoor.RMS.178

- BackDoor.RMS.82

- Porte dérobée conçu pour le contrôle à distance de l’ordinateur.

- Trojan.DownLoader35.65029

- Cheval de Troie conçu pour télécharger des logiciels malveillants sur l’ordinateur de la victime.

- Trojan.MulDrop9.2530

- Trojan.MulDrop15.62039

- Trojan dropper qui diffuse et installe des logiciels malveillants.

- JS.DownLoader.5684

- Un cheval de Troie écrit en JavaScript et conçu pour télécharger des logiciels malveillants.

Dans le trafic e-mail en 2021, diverses portes dérobées, des Trojans bancaires et d’autres logiciels malveillants qui exploitent les vulnérabilités des documents MS Office ont été le plus souvent détectés. De plus, les pirates ont envoyé des formulaires fictifs de saisie de données et des fichiers PDF malveillants dans des envois de phishing.

- W97M.DownLoader.2938

- Famille de Trojans Downloaders qui exploitent les vulnérabilités des documents créés dans MS Office. Ils sont utilisés pour télécharger d'autres programmes malveillants.

- BackDoor.SpyBotNET.25

- Backdoor écrite en .NET. Elle est capable de manipuler le système de fichiers (copier, supprimer, créer des répertoires, etc.), de terminer les processus ainsi que de faire des captures d'écran.

- JS.IFrame.811

- Script implanté par les pirates dans des pages html. Lorsqu’un utilisateur ouvre une telle page, le script effectue une redirection vers des sites malveillants ou indésirables.

- Trojan.SpyBot.699

- Trojan bancaire à plusieurs modules. Il permet aux pirates de télécharger et de lancer sur une machine contaminée différentes applications et d'exécuter n'importe quel code.

- Win32.HLLW.Rendoc.3

- Ver réseau qui est propagé entre autres via des supports amovibles.

- JS.Redirector.407

- Un script malveillant écrit en JavaScript qui est placé dans le code des pages web. Il est utilisé pour rediriger les utilisateurs vers des sites de phishing ou publicitaires.

- PDF.Phisher.313

- Document PDF utilisé dans les e-mails de phishing.

- Exploit.ShellCode.69

- Document Microsoft Office Word rendu malveillant. Il utilise la vulnérabilité CVE-2017-11882.

- HTML.FishForm.209

- Page web qui se propage via des newsletters de phishing. Il s’agit d’un formulaire fictif de saisie de données d'authentification. Ainsi, les données saisies sont envoyées à l'attaquant.

- JS.Siggen5.40409

- Script malveillant écrit en JavaScript.

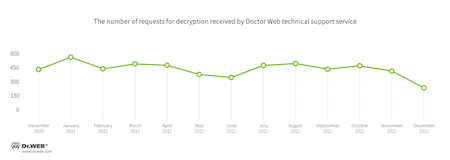

Ransomwares à chiffrement

Par rapport à l'année 2020, le nombre de demandes pour le déchiffrement de fichiers touchés par des ransomwares qui ont été envoyées au Labo de Doctor Web a diminué d’un peu plus de 26% en 2021. L'évolution des demandes de ce type en 2021 est présentée dans le graphique ci-dessous :

Les ransomwares à chiffrement les plus répandus en 2021 :

- Trojan.Encoder.26996

- Ransomware connu sous le nom de STOP Ransomware. Il tente d'obtenir la clé privée du serveur, et en cas d'échec, il utilise une clé embarquée. L'un des rares ransomware qui crypte les données avec l'algorithme en ligne Salsa20.

- Trojan.Encoder.567

- Ransomware écrit en Delphi. Il existe beaucoup de versions du Trojan utilisant différents algorithmes de cryptage. En général, il est diffusé sous forme de pièces jointes de courrier électronique.

- Trojan.Encoder.29750

- Ransomware de la famille Limbo / Lazarus. Il comporte une clé d'auteur embarquée qui peut être utilisée dans le cas où il n'y a pas de connexion au serveur de gestion et où il est impossible d'uploader la partie privée de la clé générée.

- Trojan.Encoder.30356

- Un ransomware écrit en Delphi et connu sous le nom de Zeppelin Ransomware. Il utilise l’algorithme symétrique AES-256 pour chiffrer des fichiers, et l’algorithme asymétrique RSA-2048 pour protéger la clé privée.

- Trojan.Encoder.11539

- Un ransomware qui a de nombreuses modifications qui diffèrent par un ensemble d’algorithmes de cryptage. En règle générale, il est distribué sous forme de pièces jointes aux e-mails et utilise l’algorithme AES-256 en mode CBC pour chiffrer les fichiers.

Fraudes sur le Web

En 2021, les analystes de Doctor Web ont découvert de nombreux sites Web dangereux, dont la plupart étaient liés à des QR codes. En mai, des pages ont été découvertes qui permettaient d’acheter de faux documents, y compris des certificats de vaccination contre le coronavirus. Les escrocs ont soigneusement essayé de dissimuler ces activités illégales en publiant des articles sur le site exposant d’autres

Depuis lors, les attaquants n’ont pas lâché le sujet du coronavirus, en créant chaque mois des sites Web et d’autres ressources où ils proposaient d'acheter ou de générer un QR code. Au cours de l’été, les analystes de Doctor Web ont détecté des chats privés regorgeant d’offres d’achat de QR codes et confirmant la « sécurité » de la procédure avec des critiques prétendument enthousiastes de ceux ayant déjà " acheté " un " certificat " de vaccination.

Les pirates ont également propagé de faux générateurs de codes QR. Il convient de rappeler que le certificat de vaccination ne peut pas être généré de manière particulière - il est généré uniquement à partir d’un lien vers une page spécifique du portail des services publics (de Russie) ou du système d’information d'une entité constitutive (région) de la fédération de Russie concernant le fait de la vaccination d’un citoyen.

Сiblant les appareils mobiles

Selon les statistiques de détection par les produits antivirus Dr.Web pour Android, en 2021, les utilisateurs du système d’exploitation Android ont le plus souvent rencontré des chevaux de Troie de la famille Android.HiddenAds, diffusant toutes sortes de publicités. Ils représentaient plus de 83% de toutes les applications malveillantes détectées sur les appareils protégés. Les chevaux de Troie dont la fonction principale était de télécharger d’autres programmes, ainsi que de télécharger et d’exécuter du code arbitraire ont également été souvent propagés. Par rapport à 2020, l’activité des chevaux de Troie bancaires a augmenté de 43%.

Parmi les applications indésirables, les plus actives étaient les programmes de la famille Program.FakeAntiVirus, qui simulaient le fonctionnement des antivirus. Ils proposaient aux utilisateurs d’acheter leurs versions complètes sous le prétexte de traiter des infections identifiées. Des applications permettant de surveiller les propriétaires d'appareils Android ont également été détectées.

Le nombre d'utilitaires potentiellement dangereux Tool.SilentInstaller, qui permettent de lancer des applis Android sans aucune installation a augmenté de plus de 53%. De tels outils peuvent être utilisés non seulement à des fins inoffensives, mais également dans la propagation de chevaux de Troie. Toutes sortes de modules publicitaires et de programmes publicitaires ont également été détectés assez souvent - leur part dépassait 10% de toutes les menaces identifiées.

Au cours de l'année dernière, les analystes de Doctor Web ont détecté de nombreuses menaces sur Google Play. Parmi eux figurent de fausses applications de la famille Android.FakeApp, que les attaquants utilisent dans divers stratagèmes frauduleux, et des chevaux de Troie Android.Joker, capables de télécharger et d’exécuter du code arbitraire, ainsi que d’abonner automatiquement les utilisateurs à des services mobiles payants. On a vu également des chevaux de Troie publicitaires, des applications publicitaires et des chevaux de Troie bancaires. De plus, les pirates ont diffusé des programmes malveillants de la famille Android.PWS.Facebook, qui volaient des données utilisées plus tard pour pirater les comptes Facebook.

L’année dernière a été marquée par le fait que les premières applications Trojan ont été trouvées dans le catalogue d’applications pour les appareils Huawei AppGallery. Il s’agit de chevaux de Troie déjà connus de la famille Android.Joker, ainsi que du module malveillant Android.Cynos.7.origin,qui collectait des informations surles numéros de téléphones mobiles des utilisateurs et affichait des publicités.

Parmi les menaces identifiées par nos analystes en 2021 figurait le cheval de Troie Android.Triada.4912. Les attaquants l’ont intégré dans l’une des versions de l’application APKPure, le logiciel client du catalogue alternatif éponyme des programmes Android. Ce Trojan téléchargeait divers sites Web, ainsi que d’autres modules malveillants et différentes applications. De plus, les analystes de Doctor Web ont détecté une nouvelle famille de chevaux de Troie bancaires modulaires Android.BankBot.Coper. Ils interceptent et envoient des messages SMS, effectuent des requêtes USSD, bloquent et déverrouillent l’écran, affichent des notifications push et des fenêtres de phishing, ils sont capables de supprimer des programmes, d’intercepter les informations saisies sur le clavier et d’effectuer d’autres actions malveillantes.

L’année dernière également, Doctor Web a analysé les modèles populaires en Russie de montres intelligentes pour enfants pour détecter d’éventuelles vulnérabilités. La recherche a montré que la sécurité de tels dispositifs est à un niveau insatisfaisant. Par exemple, l’un des modèles avait des applications de Trojan préinstallées.

Perspectives et tendances

Tout d’abord, l’année écoulée a montré à quelle vitesse les attaquants s’adaptent à un sujet d’actualité particulier. Nous devrions nous attendre à des stratagèmes frauduleux encore plus rusés liés à la COVID ou à d’autres sujets importants de l’année à venir.

De plus, les chevaux de Troie publicitaires, toutes sortes de ransomwares et autres logiciels malveillants resteront actifs. En 2022, les entreprises devraient accorder une attention accrue à la sécurité de l’information. Comme le montre la pratique, négliger les règles de la sécurité numérique multiplie les risques de compromettre le réseau de l’entreprise. l'année 2021 a été marquée par un grand nombre d’incidents « très médiatisés » liés à des ransomwares à chiffrement distribués selon le modèle Ransomware as a Service (RaaS). Et cette tendance continuera de prendre de l’ampleur.

Il vaut également la peine d’être attentif aux appareils gérés par le système d’exploitation Android. Une augmentation du nombre de menaces dans les catalogues d’applications officiels est attendue.