Le 21 janvier 2022

Au cours de l'année 2021, les analystes de Doctor Web ont révélé de nombreuses menaces sur Google Play. Parmi elles, des chevaux de Troie qui abonnaient leurs victimes à des services payants, des programmes contrefaits utilisés dans divers schémas frauduleux, des applications publicitaires et des chevaux de Troie dits Stealers qui volaient des informations confidentielles.

Dans le même temps, les attaquants cherchaient de nouveaux moyens d'infection et maîtrisaient de nouveaux sites pour leur propre expansion. Ainsi, les premières applications malveillantes ont été trouvées dans le catalogue AppGallery, et l'une des versions APKPure s'est avérée infectée par un téléchargeur de chevaux de Troie. De plus, les auteurs de virus ont continué à utiliser des outils spécialisés pour infecter plus efficacement les appareils Android, des packers, obfuscateurs et utilitaires permettant d'exécuter des programmes sans les installer.

Comme l'année dernière, les cybercriminels ont utilisé la pandémie de COVID-19 pour propager toutes sortes de chevaux de Troie sous le couvert de programmes utiles.

Les tendances de l'année 2021

- Augmentation du nombre d'attaques de chevaux de Troie publicitaires

- Augmentation de l'activité des Trojans bancaires ciblant Android

- Les applications malveillantes qui téléchargent et installent d'autres logiciels sont parmi les menaces les plus courantes trouvées sur les appareils Android

- Apparition de nouvelles menaces sur Google Play

- Détection des premières applications malveillantes sur AppGallery

- Escroquerie en ligne et programmes contrefaits

- Propagation de Trojans espions et de programmes conçus pour surveiller les utilisateurs

- Les attaquants continuent d'exploiter le thème de la pandémie de COVID-19 dans leurs attaques

Les événements les plus intéressants de 2021

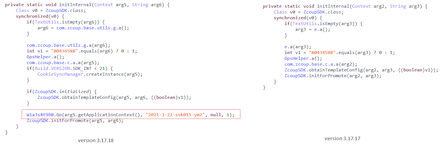

Fin mars, les analystes de Doctor Web ont détecté une fonctionnalité malveillante dans la version 3.17.18 du logiciel client du catalogue alternatif d’applications Android APKPure. Les attaquants y ont intégré un cheval de Troie à plusieurs composants, Android.Triada.4912, qui téléchargeait divers sites Web, ainsi que d'autres modules malveillants et différentes applications.

Vous trouverez ci-dessous des fragments du code de la version Trojan du programme (à gauche) et de sa version " propre " (à droite). La ligne en surbrillance dans l'image est responsable de l'initialisation d’ Android.Triada.4912.

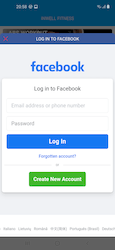

En juillet, Doctor Web a rapportél'apparition dans le catalogue Google Play d’applications Trojans de la famille Android.PWS.Facebook qui volent des identifiants, des mots de passe et d'autres informations sensibles utilisées ensuite pour pirater des comptes Facebook. Les applications étant pleinement opérationnelles, la vigilance des utilisateurs était amoindrie. Pour accéder à toutes les fonctions des applications et désactiver les publicités qu'elles contenaient, les utilisateurs étaient invités à se connecter à un compte du réseau social. C'est là que le principal danger résidait. Les chevaux de Troie chargeaient dans WebView un vrai formulaire d'authentification du site Facebook, puis ils injectaient un scénario JavaScript spécialisé qui volait des données dans la même WebView. Après cela, les identifiants et mots de passe saisis, ainsi que les cookies de session, étaient transmis aux attaquants.

De nombreuses autres applications malveillantes de ce type ont été identifiées tout au long de l'année 2021. Voici un exemple de la façon dont ces chevaux de Troie tentent de voler les informations des utilisateurs :

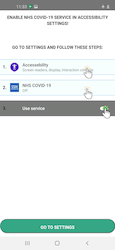

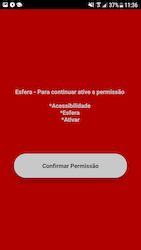

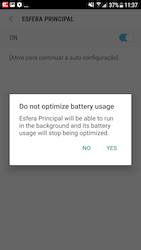

Nos analystes ont découvert une nouvelle famille de Trojans bancaires Android.BankBot.Coper. Ce sont des applications malveillantes modulaires avec un mécanisme d'infection en plusieurs étapes. Ils sont distribués sous le couvert de véritables programmes bancaires et d'autres logiciels. Lorsqu'ils infectent des appareils Android, ces chevaux de Troie tentent d'accéder aux services d'accessibilité du système d'exploitation Android (Accessibility Services), qui leur permettent de contrôler entièrement le système et d'imiter les actions des utilisateurs. Parmi leurs fonctionnalités figurent l'interception et l'envoi de SMS, l'exécution de requêtes USSD, le verrouillage et le déverrouillage de l'écran, l’affichage de notifications push et de fenêtres de phishing, la suppression d'applications, la fonction d'enregistreur de frappe (interception des informations saisies sur le clavier), etc. Ils possèdent également différents mécanismes d'autodéfense.

En novembre, Doctor Web publiait une étude portant sur plusieurs modèles de montres intelligentes pour enfants populaires en Russie. L'analyse effectuée montrait un niveau de protection insatisfaisant. Par exemple, l’un des modèles avait des applications de Trojan préinstallées. D'autres utilisaient des mots de passe standard pour accéder aux fonctions de la télécommande, qui dans certains cas ne pouvaient pas être modifiées. De plus, certaines montres intelligentes pour enfants n'utilisent pas de cryptage lors du transfert de données sensibles. Ci-dessous, un tableau récapitulatif avec les principales vulnérabilités identifiées :

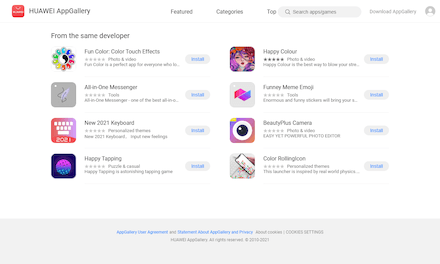

En 2021, nos experts ont découvert le premier malware dans l’AppGallery, le catalogue officiel d’applications Android de Huawei. Parmi eux se trouvaient des chevaux de Troie à plusieurs composants de la famille Android.Joker, nous l'avons signalé au printemps dernier. L'une de leurs principales fonctions est de connecter les propriétaires d'appareils Android à des services mobiles payants. À l'insu de leurs victimes, ils téléchargent et lancent des modules malveillants, puis ils chargent des sites Web où ils abonnent automatiquement les propriétaires d'appareils à certains services. Pour ce faire, ils indiquent le numéro de téléphone de l'utilisateur et le code PIN de confirmation intercepté dans les champs correspondants des formulaires Web.

Certaines des applications malveillantes détectées sont présentées dans la capture d'écran ci-dessous :

A l’automne 2021 on a détecté des dizaines de jeux avec un Trojan intégré, Android.Cynos.7.origin, dans l'AppGallery. Android.Cynos.7.origin est un module logiciel spécialisé qui collecte et transmet aux attaquants des numéros de téléphone et des données sur les appareils des utilisateurs, et affiche également des publicités. Selon les données publiées sur les pages de ces applications dans l’AppGallery, elles ont été installées par au moins 9 300 000 utilisateurs.

En 2021, les attaquants ont de nouveau activement exploité le sujet de la pandémie de COVID-19 et de la vaccination pour diffuser de nombreuses applications malveillantes. Par exemple, l'application Free NET COVID-19 prétendument destinée à assurer un accès gratuit à Internet contenait le Trojan Android.SmsSpy.830.origin, qui volait des SMS.

Le cheval de Troie Android.SmsSend.2134.origin a été distribué sous le couvert du programme CoWinHelp, à l’aide duquel les victimes pouvaient prétendument s’inscrire à la vaccination. En réalité, le Trojan envoyait un SMS avec un lien pour télécharger sa copie à tous les contacts de l’utilisateur.

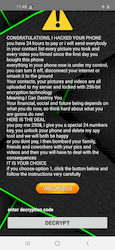

Lors de l'installation de l'application Coronavirus Tracker, qui devait permettre de surveiller les statistiques d'infection, les utilisateurs recevaient le ransomware Android.Locker.7145. Ce Trojan bloquait les appareils contaminés et demandait une rançon pour le déverrouillage.

Les chevaux de Troie bancaires ne sont pas non plus restés lettre morte. Les pirates ont Notamment créé des applis contrefaites pour surveiller des contacts et pour envoyer des notifications sur d’éventuels risques d'infection ainsi que pour la vérification du statut vaccinal. Par exemple, le Trojan bancaire Android.BankBot.904.origin tentait de se faire passer pour l'application NHS COVID-19 du Service national de santé du Royaume-Uni, tandis que le Trojan Android.BankBot.612.origin était déguisé derrière le programme TousAntiCovid du Ministère français de la Santé.

Statistiques

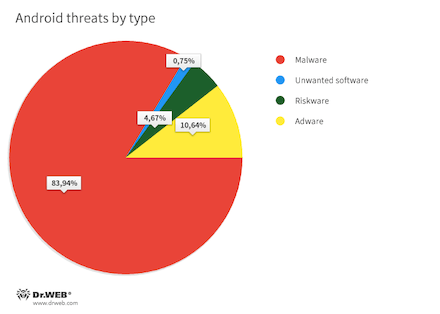

Selon les statistiques de détection par les produits antivirus Dr.Web pour Android, les programmes malveillants ont représenté 83 % de toutes les menaces détectées sur les appareils protégés. Les applications publicitaires et les modules publicitaires spécialisés intégrés dans les jeux et autres logiciels occupent à nouveau la deuxième place en termes de prévalence, leur part étant de 10,64 %.

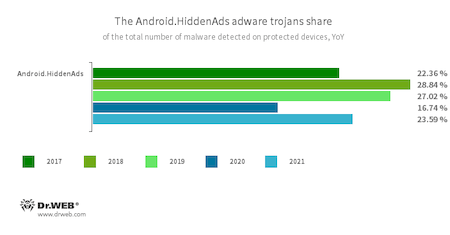

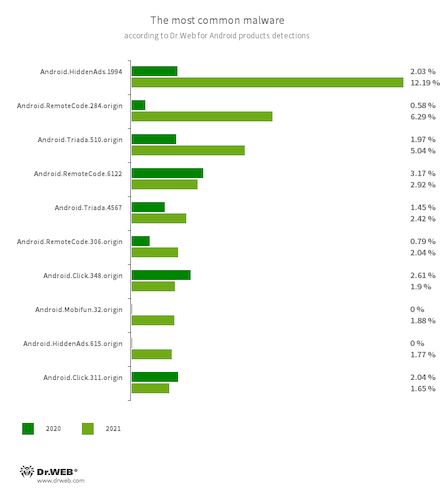

Par rapport à 2020, la répartition des programmes malveillants a changé. Ainsi, les applications Trojan de la famille Android.HiddenAds, connues depuis 2016 ont « progressé ». Ces applis contaminées sont très pénibles car elles affichent des publicités telles que des bannières et des vidéos, qui couvrent souvent les fenêtres d'autres programmes et même l'interface du système d'exploitation, ce qui empêche l'utilisation correcte des appareils Android. Dans le même temps, ces applications malveillantes se dissimulent aux utilisateurs en masquant par exemple leurs icônes de l'écran principal. Le nombre d'attaques les impliquant a augmenté de 6,7 %, alors qu'elles représentaient 23,59 % des détections de toutes les applications malveillantes. Ainsi, presque un Trojan sur quatre rencontré par les utilisateurs au cours de l'année écoulée appartenait à cette famille de " vétérans ", ce qui en fait l'une des menaces Android les plus répandues aujourd'hui.

L'analyse des statistiques a montré que la modification la plus active de la famille était le Trojan Android.HiddenAds.1994 (12,19%). Au mois d'octobre 2021, nos experts ont détecté sa nouvelle version, Android.HiddenAds.3018. Sa particularité est que les auteurs de virus attribuent les noms des packages des applications réelles publiées sur Google Play à des copies du Trojans propagées. De telles tactiques peuvent être utilisées, par exemple, pour contourner les mécanismes de vérification des applications sur les appareils Android ou sur les ressources Internet via lesquelles ces applications sont distribuées. Dès son apparition, la modification a progressivement commencé à dominer sa version antérieure, dont l'activité a diminué. Il y a tout lieu de croire qu'avec le temps, elle sera de plus en plus répandue.

Les applications malveillantes dont la tâche principale est de télécharger d'autres logiciels, ainsi que d'exécuter du code arbitraire, ont quelque peu perdu du terrain. Cependant, elles demeurent l'une des menaces Android les plus actives et les plus graves. Il s'agit notamment de nombreux membres des familles Android.RemoteCode (15,79 % des détections de logiciels malveillants), Android.Triada (15,43%), Android.DownLoader (6,36%), Android.Mobifun (3,02%), Android Xiny (1,84%) et autres. Tous aident également les auteurs de virus à gagner de l'argent. Par exemple, ils tentent d'obtenir des revenus illicites via la participation à divers programmes d'affiliation et à la mise en œuvre de divers stratagèmes criminels tels que la monétisation du trafic en trafiquant les compteurs de téléchargement et en installant des jeux et des applications, en abonnant les utilisateurs à des services mobiles payants, ou en distribuant d'autres chevaux de Troie, etc.

Les chevaux de Troie Clicker de la famille Android.Click (10,52% des détections) sont parmi les applications malveillantes les plus répandues. Ils sont capables d'imiter les actions des utilisateurs, notamment, de télécharger des sites Web avec des publicités, de cliquer sur des bannières, de suivre des liens, d'inscrire automatiquement à des services payants et d'effectuer d'autres actions malveillantes.

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils masquent l'icône de l'application dans le menu de l'écran d'accueil.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- Programmes malveillants qui téléchargent et exécutent un code arbitraire. Selon leur modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.Triada.510.origin

- Android.Triada.4567.origin

- Trojans multi-fonctionnels qui exécutent différentes actions malveillantes. Ils appartiennent à la famille des Trojans pénétrant dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.Click.348.origin

- Android.Click.311.origin

- Applications malveillantes qui téléchargent elles-mêmes des sites web, cliquent sur des bannières publicitaires et sur des liens. Elles peuvent être diffusées sous le couvert de programmes inoffensifs, sans éveiller les soupçons chez les utilisateurs.

- Android.Mobifun.32.origin

- Dropper qui diffuse le Trojan Android.Mobifun.29.origin. Ce dernier est lui-même un compte-gouttes et agit comme un maillon intermédiaire dans la chaîne de livraison de la charge utile (d'autres logiciels malveillants) aux appareils Android.

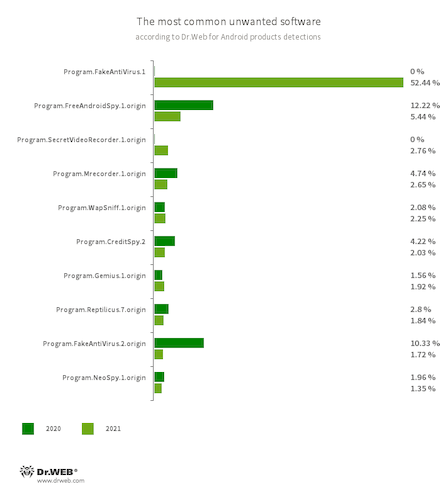

En 2021, plus de la moitié (55,71 %) des applications indésirables détectées sur les appareils Android provenaient de la famille Program.FakeAntiVirus. C'est près de 3,5 fois plus qu'un an plus tôt. Ces programmes imitent le fonctionnement des antivirus, " détectent " des menaces inexistantes et proposent d'acheter leurs versions complètes.

De plus, les produits antivirus Dr.Web pour Android ont de nouveau détecté de nombreux programmes spécialisés qui permettent de surveiller l'activité des utilisateurs, de collecter des informations à leur sujet et de contrôler à distance les appareils.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

- Program.Gemius.1.origin

- Сe programme recueille des informations sur les appareils mobiles Android et sur la façon dont ils sont utilisés par leurs propriétaires. En plus d’informations techniques, ce programme récolte des données confidentielles, notamment, les coordonnées GPS enregistrées, les favoris enregistrés dans le navigateur web, l'historique des sites visités ainsi que les adresses web saisies par l'utilisateur.

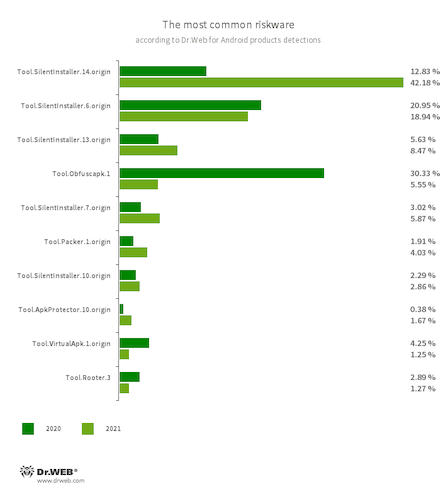

Les programmes potentiellement dangereux les plus courants ont été de nouveau représentés par les utilitaires spécialisés qui permettent d'exécuter des applications Android sans les installer. Parmi eux se trouvent divers membres de la famille Outil.SilentInstaller. Ils ont pris la première place en termes de nombre de détections sur les appareils des utilisateurs avec un résultat de 79,51% du total des programmes détectés qui comportent un risque potentiel. C'est près de 53.% plus que l'année précédente.

L'utilisation par les attaquants de toutes sortes d'obfuscateurs et de packers reste actuelle. Les pirates utilisent de tels outils pour tenter de protéger les applications malveillantes contre l'analyse par les spécialistes et contre la détection par les antivirus. Les applications protégées par ces utilitaires ont été détectées sur les appareils Android dans 14 % des cas.

Le troisième rang est occupé par les utilitaires qui permettent d'obtenir des privilèges root. Ces outils peuvent fonctionner en conjonction avec des applications Trojan en leur permettant, par exemple, d'infecter le répertoire système des appareils Android. Ces utilitaires représentent 2,59 % des détections de logiciels potentiellement dangereux.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

- Tool.ApkProtector.10.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

- Tool.Rooter.3

- Utilitaire permettant d'obtenir des privilèges root sur les appareils Android et qui utilise des exploits. Cet utilitaire peut être utilisé non seulement pas les propriétaires d'appareils Android mais également par des pirates ou bien des logiciels malveillants.

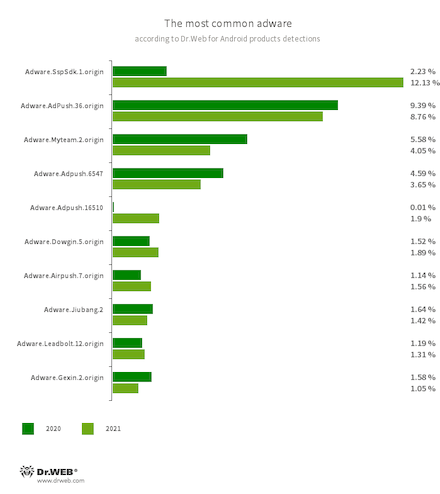

Parmi les logiciels publicitaires, les applications avec des modules affichant des notifications et des boîtes de dialogue, qui téléchargent et invitent les utilisateurs à installer divers jeux et programmes ont été le plus souvent détectées sur les appareils des utilisateurs. De plus, les modules intégrés dans les applications qui affichent des bannières publicitaires en dehors de ces programmes sont redevenus courants.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Modules publicitaires intégrés par leurs développeurs dans des applications pour leur monétisation. Ces modules affichent des notifications, des bannières et des publicités vidéo qui empêchent l'utilisation correcte de l'appareil, ils téléchargent des sites Web, et certains d'entre eux téléchargent et proposent d'installer des applications. De plus, ils sont en mesure de recueillir des informations confidentielles et de les transmettre à un serveur distant.

Menaces sur Google Play

Parmi les menaces identifiées dans le catalogue Google Play en 2021 figurent de nombreux chevaux de Troie appartenant à la famille Android.Joker. Ils sont dangereux car ils peuvent télécharger et exécuter du code arbitraire, ainsi qu'abonner automatiquement les utilisateurs à des services mobiles payants. Ces chevaux de Troie ont été propagés sous le couvert de plusieurs types d'applications - éditeurs photo et vidéo, lecteurs de musique, messageries instantanées, programmes pour travailler avec des documents, applis pour des soins de santé, traducteurs, utilitaires pour optimiser le système, etc. Ils remplissent les fonctions déclarées afin que les victimes potentielles ne soupçonnent pas une menace. Au cours de l'année, les analystes de Doctor Web ont détecté plus de 40 modifications précédemment inconnues de ces applications malveillantes sur Google Play, dont le nombre d'installations a dépassé 1 250 000.

De fausses applications malveillantes de la famille Android.FakeApp, que les attaquants utilisent dans divers stratagèmes frauduleux, ont représenté une autre menace massive. Ces chevaux de Troie sont également distribués sous le couvert de programmes utiles et inoffensifs, mais en réalité ils n'exécutent pas leurs fonctions déclarées. La tâche principale de la plupart d'entre eux est de tromper les utilisateurs et de les attirer vers des sites frauduleux, ainsi que d'extraire autant de données confidentielles que possible. Nos experts ont découvert des centaines de ces chevaux de Troie, qui ont été téléchargés par plus de 1 700 000 utilisateurs.

Comme l'année précédente, l'un des stratagèmes les plus populaires utilisé par ces applications malveillantes est l'exploitation du thème du soutien social de l'État à la population en Russie. Pour cela, de nombreux chevaux de Troie Android.FakeApp ont été distribués sous le couvert de programmes de recherche d'informations sur le versement de remboursement et de "compensations" de la TVA, etc. Pour recevoir les versements promis, les utilisateurs devaient payer une taxe ou des commissions d'un montant allant de quelques centaines à plusieurs milliers de roubles, récupérés par les pirates.

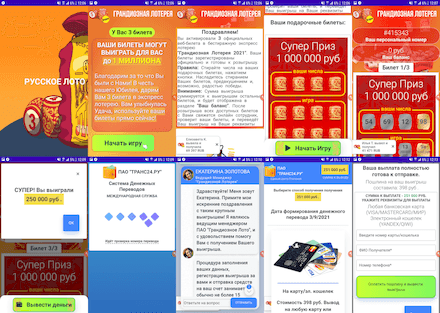

Certaines modifications des chevaux de Troie affichaient périodiquement des notifications avec des messages sur les paiements et compensations prétendument disponibles. De cette manière, les cybercriminels ont tenté d'attirer davantage l'attention des victimes potentielles afin qu'elles se rendent plus souvent sur des sites frauduleux. Voici des exemples de telles notifications :

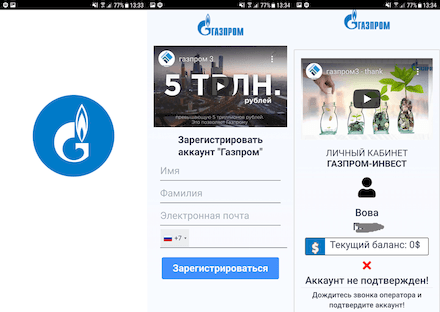

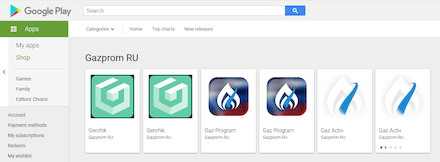

Un autre stratagème populaire a été l'offre d'investissement et de gain sur le trading de crypto-monnaies, de pétrole, de gaz et d'autres actifs. De tels stratagèmes sont utilisés depuis plusieurs années, mais 2021 a été particulièrement touchée par ces schémas. Ces applications promettent aux utilisateurs des revenus passifs importants provenant d'investissements ne nécessitant aucune expérience ou connaissance économique particulière. Pour les rendre plus attrayants, ces chevaux de Troie sont souvent distribués sous le couvert de logiciels officiels d'entreprises bien connues ou créés dans le style d'applications financières existantes.

Ils téléchargent des sites Web frauduleux où les propriétaires d'appareils Android sont invités à créer un compte, à fournir des informations personnelles et à attendre un appel de " l'opérateur ". Les données fournies lors de l'inscription - noms, prénoms, adresses e-mail et numéros de téléphone - peuvent être utilisées par les attaquants pour tromper les utilisateurs ou vendues sur le marché noir.

Voici quelques exemples de fonctionnement de ces chevaux de Troie :

Ces malwares ont été actifs dans plusieurs pays.

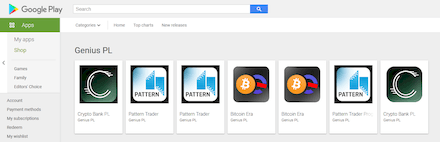

Un de ces Trojans, Android.FakeApp.277, a été distribué sous le couvert d'un programme d'investissement d'Elon Musk. Le malware proposait à ses victimes de doubler le volume de leurs cryptomonnaies en envoyant leur montant vers les porte-monnaies de la société Tesla. Les utilisateurs crédules trompés par l'application ne faisaient que transférer leurs cryptomonnaies aux pirates.

Un autre groupe de chevaux de Troie de cette famille a été activement distribué sous le couvert d'applications officielles de loteries russes populaires. Les malfaiteurs promettaient aux utilisateurs des soi-disant billets de loterie gratuits. Afin de recevoir un gain, ils devaient payer une " commission " ou une " taxe ".

Voici un exemple de la façon dont ces chevaux de Troie trompent les utilisateurs :

D'autres schémas ont également été utilisés. Par exemple, certains chevaux de Troie Android.FakeApp ont été distribués sous le couvert d'applications que les attaquants ont présentées comme des programmes inoffensifs sur divers sujets. Parmi elles des guides sur la mode, les animaux, la nature, différents horoscopes. D'autres ont été distribuées sous le couvert de logiciels contenant des informations sur les maladies et sur la façon de les traiter. Dans le premier cas, les escrocs n’essayaient même pas de cacher la supercherie. Lors du lancement des programmes, les victimes se retrouvaient sur des sites de rencontres en ligne frauduleux, où la communication avec de vraies personnes était souvent imitée pour attirer l'attention, et où les utilisateurs étaient invités à s'inscrire, parfois via une procédure payante. Dans le deuxième cas, les victimes se retrouvaient sur des sites internet faisant la publicité de médicaments miraculeux, qu'elles avaient la « chance » de trouver en stock et d'acheter soi-disant à un prix très avantageux.

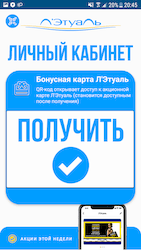

Ces applications contrefaites ont été diffusées sous le couvert de programmes proposant un accès à des soi-disant remises et bonus, à des cadeaux de marques et à des boutiques populaires. Pour être plus convaincant, ces programmes utilisaient des logos et des noms de marques connues, de fabricants de produits électroniques, de stations-service et de chaînes de vente au détail.

Selon la modification du Trojan, lorsqu’une victime lance le programme, elle est invitée à s'abonner, pour un montant allant de 400 à 1499 roubles par semaine, à une option permettant de profiter de toutes les fonctions de l'application correspondante afin de recevoir tous les bonus annoncés. Cependant, les utilisateurs ne reçoivent que des codes-barres ou des QR codes inutiles. Dans les 3 jours suivant le début de l'activation de l'abonnement, les utilisateurs ont la possibilité l'annuler.

Parmi les menaces identifiées sur Google Play figuraient d'autres types d'applications malveillantes. Par exemple, les chevaux de Troie de la famille Android.Proxy qui transforment les appareils infectés en serveurs proxy par lesquels les attaquants redirigent le trafic Internet. De plus, nos experts ont identifié de nouvelles modifications de chevaux de Troie publicitaires Android.HiddenAds.

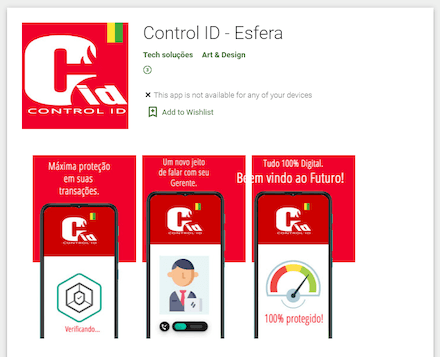

Des chevaux de Troie bancaires sont apparus dans le catalogue officiel des applications. L'un d'eux, Android.Banker.3679, a été distribué sous le couvert d'une application pour le programme de bonus Esfera de la banque Santander et était destiné aux utilisateurs brésiliens.

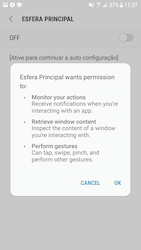

Ses principales fonctions étaient le phishing et le vol de données confidentielles, et l'application bancaire Santander Empresas était sa principale cible. Le cheval de Troie demandait l'accès aux fonctions d'accessibilité du système d'exploitation, à l'aide desquelles il prenait le contrôle de l'appareil et pouvait cliquer indépendamment sur divers éléments de menu et boutons et lire le contenu des fenêtres d'applications.

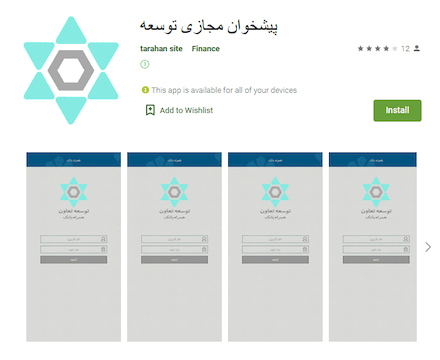

Un autre cheval de Troie, Android.Banker.4919, a été distribué sous le couvert des applications bancaires Resalat Bank et Tose'e Ta'avon Bank avec pour cible les utilisateurs iraniens. Il chargeait des sites de phishing et avait également la fonctionnalité de voler des messages SMS, mais ne pouvait pas le faire en raison du manque d'autorisations système nécessaires.

Voici un exemple des sites téléchargés par ce malware :

Nos experts ont également détecté des applications avec modules publicitaires intégrés de la famille Adware.NewDich, qui, à la commande provenant du serveur de contrôle, téléchargeaient divers sites Web dans le navigateur des appareils Android. Afin de ne pas éveiller les soupçons, les sites étaient chargés lorsque les utilisateurs n'utilisaient pas ces programmes.

Les modules Adware.NewDich téléchargent souvent des pages de divers services affiliés et publicitaires qui redirigent les utilisateurs vers des sections de programmes hébergés sur Google Play. L'un d'eux était une application qui s'est avérée être un cheval de Troie bancaire et a reçu le nom Android.Banker.3684. Ce malware intercepte les identifiants, mots de passe, codes de vérification à usage unique, ainsi que le contenu des notifications entrantes, pour lesquelles il demande une autorisation système appropriée. Une autre application contenait le module publicitaire Adware.Overlay.1.origin, qui charge des pages Web et les affiche par-dessus les fenêtres d'autres programmes.

Trojans bancaires

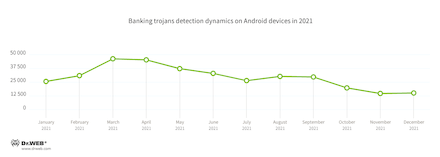

En 2021, le nombre de malwares bancaires détectés sur les appareils Android a augmenté de 43,74 % par rapport à l'année précédente. Le pic de propagation s'est produit au début du printemps, puis l'intensité de leurs attaques a progressivement diminué avec une légère augmentation de l'activité en août et septembre.

L'activité accrue de ces applications malveillantes est en grande partie due à l'émergence de nombreuses nouvelles familles. Par exemple, début janvier, le cheval de Troie bancaire Oscorp (Android.BankBot.792.origin), a été propagé, et en juillet des entrées de la base virale Dr.Web ont été complétées par la signature du Trojan S.O.V.A. (Android.BankBot.842.origin). Dans le même temps, les familles Coper et Abere (Android.BankBot.Abere.1.origin) ont été détectées. Ce dernier est intéressant car il est contrôlé via des bots Telegram. En octobre, les utilisateurs ont commencé à être menacés par diverses modifications du cheval de Troie SharkBot (Android.BankBot.904.origin).

Anatsa (Android.BankBot.779.origin) et Flubot (Android.BankBot.780.origin, Android.BankBot.828.origin) ont également circulé de même que d’anciennes familles telles que Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.822.origin et autres modifications), Ginp (Android.BankBot.703.origin), Gustuff (Android.BankBot.657.origin, Android.BankBot.738.origin), Medusa (Android.BankBot.830.origin), Hydra (Android.BankBot.563.origin), BRATA (Android.BankBot.915.origin), Alien (Android.BankBot.687.origin, Android.BankBot.745.origin) et Cerberus (Android.BankBot.612.origin, Android.BankBot.8705). En parallèle, de nouveaux « descendants » du cheval de Troie Cerberus sont apparus, ils sont basés sur son code source, rendu public à la fin de l'été 2020. L'un d'eux est le Trojan bancaire ERMAC (Android.BankBot.870.origin), qui a commencé ses attaques en juillet.

Perspectives et tendances

Gagner de l'argent reste l'un des principaux objectifs des auteurs de logiciels malveillants. L'année prochaine, nous devrions donc nous attendre à l'émergence de nouveaux chevaux de Troie et d'applications indésirables qui leur permettent de générer des revenus. Étant donné que la publicité est une source de revenus fiable et relativement facile, les chevaux de Troie publicitaires continueront à sévir. Une augmentation du nombre de programmes malveillants conçus pour télécharger et installer divers logiciels est également probable.

Les malwares bancaires restent à la mode, mais peuvent être encore plus dangereux dans la mesure où ils sont en mesure désormais de combiner plusieurs fonctionnalités.

Il faut également s'attendre à ce que de plus en plus de cybercriminels utilisent toutes sortes d'obfuscateurs et de packers pour protéger les logiciels malveillants.

De son côté, Doctor Web continue à surveiller les malwares et à identifier les menaces les plus récentes, offrant une protection fiable à ses utilisateurs. Pour se protéger contre les menaces ciblant Android, il est recommandé d'utiliser des outils antivirus Dr.Web pour Android, ainsi que d'installer toutes les dernières mises à jour de votre système d'exploitation et des programmes que vous utilisez.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers