Doctor Web : rapport viral de l'année 2015 sur les menaces ayant ciblé les mobiles

le 15 janvier 2016

Comme auparavant, les cybercriminels se sont plus intéressés aux utilisateurs des appareils mobiles sous Android en 2015, comme en témoigne ce rapport annuel. Les spécialistes ont détecté plusieurs Trojans bancaires et SMS, des extorqueurs et des modules publicitaires. Une des nouveautés de l’année 2015 est la détection de Trojans implémentés au sein de firmwares, ainsi que de Trojans, représentant particulièrement un danger, cherchant à obtenir l'accès root et à infecter le répertoire système par des rootkits. iOS a également été l’objet d’attaques en 2015, dans une moindre mesure.

Les tendances de l'année 2015

- La propagation de Trojans bancaires.

- L'augmentation du nombre de Trojans qui visent à obtenir l'accès root pour infecter le répertoire système par des rootkits.

- L'augmentation du nombre de Trojans intégrés au sein de firmwares.

- La propagation de nouveaux logiciels malveillants ciblant iOS.

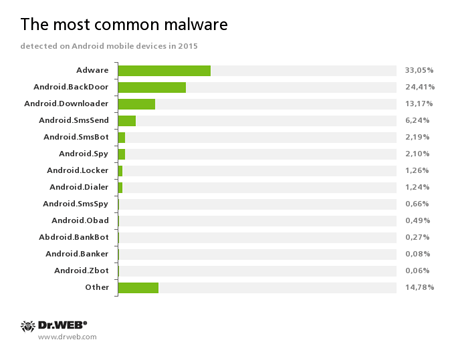

Situation virale sur le " front mobile "

En 2015, les malfaiteurs ont poursuivi leur éternel objectif en attaquant le sytsème Android, gagner de l’argent. Cependant, on constate un changement dans leurs méthodes. Auparavant, les cybercriminels utilisaient principalement les Trojans envoyant des SMS payants, alors qu’aujourd’hui , ils utilisent d'autres schémas en plus. D’après les chercheurs de Doctor Web, en 2015, Dr.Web Antivirus pour Android a détecté les types de logiciels malveillants suivants :

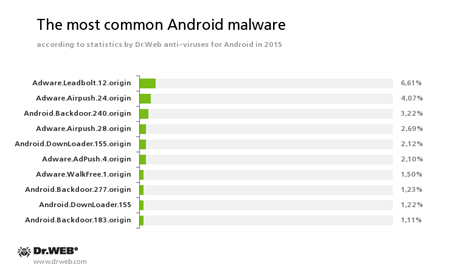

Ces statistiques montrent que les menaces les plus répandues sont les modules publicitaires qui affichent des publicités de manière intempestive. Les malfaiteurs utilisent également des backdoors et installateurs de logiciels indésirables. Ces malwares essaient souvent d'obtenir l'accès root pour installer des logiciels à l'insu de l'utilisateur. Les spécialistes ont constaté une augmentation de l’utilisation de ce type de logiciels. Ceci est confirmé par les statistiques fournies par les produits Dr.Web pour Android : la liste des dix menaces les plus répandues inclut Android.BackDoor.240.origin et Android.DownLoader.155.origin, qui essaient d'obtenir l'accès root pour installer des logiciels à l'insu de l'utilisateur.

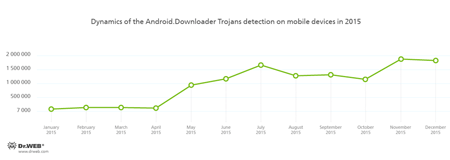

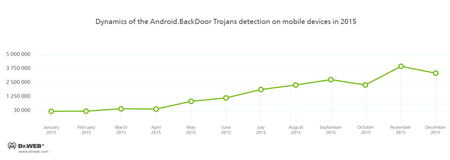

Les graphiques ci-dessous montrent la dynamique de détection des backdoors et downloaders qui tentent d'obtenir l'accès root :

Trojans cherchant à obtenir l'accès root

En cas de succès, ces Trojans prennent le contrôle total de l'appareil mobile, et peuvent y installer des logiciels et les intégrer au répertoire système en infectant l’appareil via un rootkit.

L'un des premiers cas impliquant des Trojans de ce type en 2015 est un logiciel malveillant de la famille Android.Toorch. Ces malwares ont été distribué via des sites populaires ou à l'aide de modules publicitaires agressifs au sein des applications. Lors de leur lancement sur les appareils mobiles, ces Trojans tentent d'obtenir l'accès root puis installent un de leurs composants dans le répertoire système. Ensuite, les Trojans Android.Toorch peuvent télécharger, installer et supprimer des applications sur commande des pirates à l'insu de l'utilisateur.

Un autre Trojan, ajouté à la base virale sous le nom Android.Backdoor.176.origin, tente d'obtenir l'accès root en utilisant une version de l'utilitaire Root Master modifiée. En cas de succès, il copie plusieurs modules malveillants dans le répertoire système, ce qui permet le téléchargement, l’installation et la suppression d applications sur commande du serveur C&C. De plus, Android.Backdoor.176.origin envoie des données sur l'appareil mobile, surveille les appels et les SMS sortants et entrants. Ce Trojan est capable d’obtenir les privilèges système, ce qui rend sa suppression impossible.

Les chercheurs ont détecté plus tard une nouvelle version du Trojan Android.Backdoor.176.origin, ajoutée à la base sous le nom Android.Backdoor.196.origin. Ce Trojan tente d'obtenir l'accès root et, en cas de succès, lance son deuxième composant, téléchargé sur le serveur ou extrait de son corps. Ce module, détecté comme Adware.Xinyin.1.origin, est capalbe d’effectuer toutes les actions qui lui sont demandées. Il peut par exemple télécharger et installer des logiciels, envoyer des SMS, surveiller le nombre d'appels et les SMS entrants et sortants.

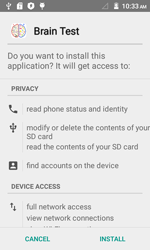

Un autre représentant de ce type de logiciels a été détecté sur Google Play dans l'application Brain Test. Ce malware, connu sous le nom Android.Backdoor.273.origin, télécharge des exploits sur le serveur, puis les lance afin d'augmenter ses privilèges dans le système. En cas de succès, il télécharge son deuxième composant malveillant qui s'installe dans le répertoire système puis télécharge et installe d'autres applications malveillantes. Pour se protéger contre la suppression, Android.Backdoor.273.origin place dans le répertoire système des modules qui vérifient l'intégrité de tous les composants du Trojan et peut les réinstaller si nécessaire.

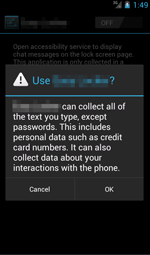

Android.DownLoader.244.origin a été distribué au sein de logiciels modifiés et se télécharge sur l'appareil mobile lors de la visite de certains sites proposant des applications mobiles. Ce malware peut, sur commande des cybercriminels, télécharger et installer des logiciels. Il est à noter qu’après son premier lancement, il demande un accès aux fonctionnalités spéciales de l'OS (Accessibility Service). Si la victime potentielle fournit cet accès, Android.DownLoader.244.origin peut contrôler tous les événements, et installer des applications en imitant les actions de l'utilisateur (clics sur les boutons dans les boîtes de dialogues). Cette fonctionnalité représente une alternative ua cas où le Trojan n’obtient pas l'accès root.

Trojans intégrés aux firmwares

Comme nous le notions, une des nouveautés de cette année est la propagation de Trojans intégrés au sein des firmwares des appareils mobiles. Ce moyen de propagation est très dangereux, car il concerne des appareils « neufs » que les utilisateurs pensent « sains » au moment de l’achat. De plus, même si une application malveillante masquée est détectée, sa suppression s’avère difficile, car elle nécessite les privilèges root ou l'installation d'une nouvelle image " saine " du système d'exploitation.

Cette « nouveauté » dans le domaine de la cybercriminalité est illustrée par un malware détecté au mois de janvier 2015. Le Trojan, baptisé Android.CaPson.1, a été intégré au sein des images de l'OS Android et peut envoyer et intercepter des SMS, ouvrir des sites web, ainsi que transmettre des données confidentielles au serveur des pirates et télécharger d'autres applications.

De même le Trojan Android.Backdoor.114.origin, connu en réalité depuis 2014, qui a été pré-installé sur la tablette Oysters T104 HVi 3G. Ce logiciel malveillant est capable de télécharger, installer et supprimer d’autres applications sur commande des malfaiteurs, ainsi que d’activer l'option « installer des applications depuis des sources inconnues ». De plus, Android.Backdoor.114.origin recueille et envoie beaucoup de données sur l'appareil infecté au serveur distant. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

En octobre, les spécialistes ont détecté le Trojan Android.Cooee.1, pré-installé sur plusieurs appareils mobiles sous Android. Ce logiciel malveillant se trouvait dans le lanceur (GUI Android) et contenait plusieurs modules conçus pour afficher des publicités. Le Trojan pouvait également télécharger et lancer des packages publicitaires ainsi que d'autres applications malveillantes.

Adwares

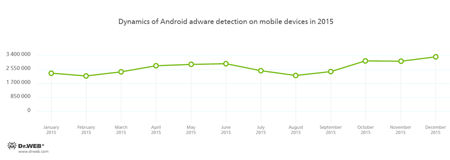

Les développeurs qui proposent des applications gratuites pour Android y intègrent souvent des modules publicitaires pour gagner de l'argent et leur permet de les proposer gratuitement. Ce modèle fonctionne bien, car les utilisateurs ne doivent pas acheter ces applications. Toutefois, certains développeurs et pirates utilisent des modules publicitaires agressifs, qui, non seulement affichent des publicités, mais volent des données confidentielles et effectuent d'autres actions malveillantes. Cette tendance s'est poursuivie en 2015. Le graphique ci-dessous présente le nombre de fichiers détectés contenant des adwares :

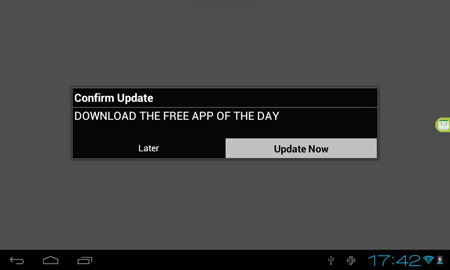

En janvier 2015, les chercheurs ont détecté Adware.HideIcon.1.origin, intégré au sein de logiciels disponibles sur Google Play. Après l'installation de ces applications, les utilisateurs font face à un déluge de publicités. Ce Trojan affiche des notifications sur des « soi-disant » mises à jour disponibles et imite le processus de téléchargement de fichiers. Si l'utilisateur ouvre ces fichiers, il est redirigé vers un site web. De plus, il peut affichait des publicités sur l'écran.

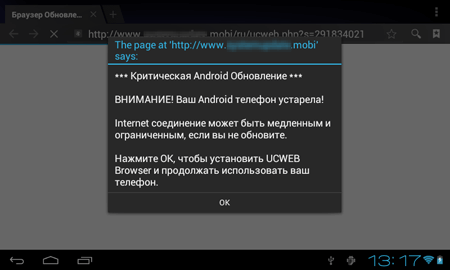

Plus tard, en février, les chercheurs ont détecté plusieurs modules publicitaires, dont l'un a été baptisé Adware.MobiDash.1.origin. Les pirates l'ont intégré au sein de plusieurs applications sur Google Play, téléchargées des dizaines de millions de fois. Chaque fois que l'écran de l'appareil mobile est déverrouillé, Adware.MobiDash.1.origin télécharge dans le navigateur des pages contenant des publicités, ainsi que des messages portant sur des problèmes de fonctionnement de l'appareil et des propositions d'installer des mises à jour. De plus, Adware.MobiDash.1.origin peut afficher des publicités sur l'interface du système d'exploitation et des logiciels, ce qui rend difficile l'utilisation de l'appareil. Il est à noter que ce malware commence à agir après un certain délai, c'est pourquoi l'utilisateur ne comprend pas tout de suite d'où viennent les publicités.

En avril les chercheurs ont détecté une nouvelle version de ce malware, baptisé Adware.MobiDash.2.origin. Comme son prédécesseur, il a été distribué via des applications sur Google Play, téléchargées au total 2,5 millions fois. Pour en savoir plus sur Adware.MobiDash.2.origin consultez les informations publiées par Doctor Web.

En février, les spécialistes ont détecté d’autres modules publicitaires agressifs ciblant Android. L'un d'entre eux est le Trojan Adware.HiddenAds.1, installé sur l'appareil mobile à l'aide d'autres logiciels malveillants. Il ne possède pas de raccourci ni d'interface graphique et fonctionne en mode masqué. Il affiche des publicités dans la barre de notifications. Un autre module, ajouté à la base virale sous le nom Adware.Adstoken.1.origin, a été distribué au sein de logiciels et affiche des bannières publicitaires, des messages dans la barre de notifications et peut ouvrir des pages web avec des publicités. A la fin de l'année, les chercheurs ont détecté un plug-in publicitaire ciblant Android qui a été installé dans le système à l'aide du Trojan Android.Spy.510 et ajouté à la base virale sous le nom Android.Spy.510. Ce malware affiche des publicités dans les applications, c'est pourquoi le propriétaire de l'appareil infecté peut croire que la source des publicités vient de l’application qu'il vient de lancer.

Trojans bancaires

Les Trojans bancaires, qui volent les identifiants pour accéder aux banques en ligne et vident les comptes bancaires représentent un danger important. En 2015, ce type de logiciels malveillants a continué à sévir. Au cours de l'année écoulée, les produits Dr.Web pour Android ont détecté 880,000 de cas d'infection d’appareils mobiles par des Trojans bancaires, dont la plupart appartenaient aux familles Android.BankBot et Android.Banker.

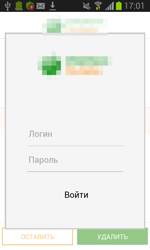

Une nouvelle famille a été détectée : Android.ZBot. Le but principal du Trojan Android.Zbot est le vol de données confidentielles (logins et mots de passe pour les banques en ligne) à l'aide de l'affichage de faux formulaires et boîtes de dialogue pour obtenir ces données et effectuer des virements sur les comptes des malfaiteurs.

Les victimes de ces Trojans peuvent croire que ces formulaires appartiennent aux applications lancées et fournir les données demandées. Une fois les données obtenues, les Trojans Android.ZBot les envoient au serveur C&C. En 2015, ces malwares ont été détectés 62 000 fois sur les appareils mobiles sous Android.

Pour distribuer ces malwares, les pirates utilisent l’envoi de spam via SMS, contenant un lien pour le téléchargement de tel ou tel logiciel (malveillant). Si l'utilisateur clique sur ce lien, soit il accède au site frauduleux où il télécharge ce logiciel malveillant, soit il est redirigé vers le fichier du Trojan qui sera téléchargé automatiquement. Par exemple, en Russie, les attaquants ont distribué des SMS notifiant sur un MMS reçu. En cliquant sur le lien, l'utilisateur est redirigé vers un site frauduleux contenant des logos d’opérateurs mobiles. Parmi les logiciels malveillants que les malfaiteurs ont distribué ainsi, les chercheurs ont détecté les Trojans de la famille Android.SmsBot – en particulier, Android.SmsBot.269.origin et Android.SmsBot.291.origin.

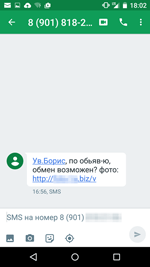

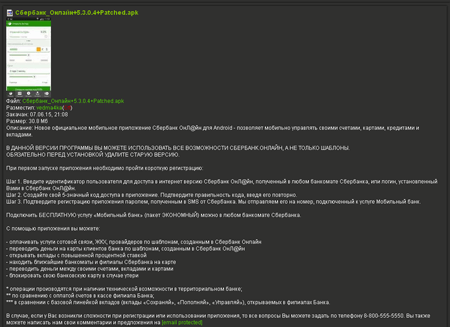

Une autre technique a consisté à diffuser des messages de la part d’un soi-disant acheteur répondant à une annonce déjà postée :

Le malware Android.BankBot.65.origin, quant à lui, a été intégré au sein d'un client de banque en ligne légal et distribué sur Internet sous couvert du logiciel original. Le logiciel modifié par les pirates gardait les fonctionnalités originales ce qui rendait difficile sa détection par les victimes. Android.BankBot.65.origin pouvait envoyer et intercepter des SMS afin de contrôler les comptes bancaires. Enfin, les pirates pouvaient placer des SMS avec un texte spécifique pour tromper les utilisateurs.

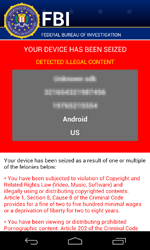

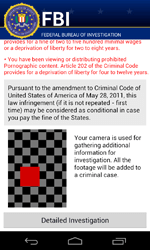

Trojans Extorqueurs ciblant Android

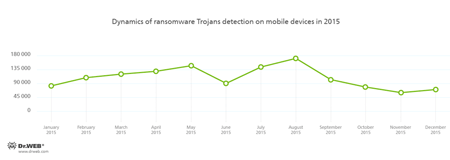

Les Trojans Extorqueurs représentent également un danger important. En 2015, les produits antivirus ont détecté ces logiciels malveillants sur les appareils mobiles plus de 1,3 millions fois.

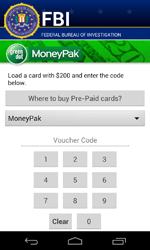

Ces Trojans bloquent les appareils mobiles et demandent une rançon pour le déblocage. Большинство Android-вымогателей работает именно по такой схеме, однако среди них встречаются и чрезвычайно опасные экземпляры. Au cour du mois de février, les spécialistes de Doctor Web ont découvert une nouvelle modification du Trojan bloqueur Android.Locker.71.origin qui crypte les données, bloque l'appareil mobile et demande une rançon de $200. Le cryptage des fichiers est effectué par une clé unique, ce qui rend le décryptage difficile.

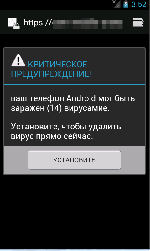

En septembre, les chercheurs ont détecté un extorqueur qui verrouillait l'écran de l'appareil mobile avec un mot de passe. Cette technique n'est pas nouvelle, mais les malwares de ce type sont très rares. Après son lancement, le logiciel malveillant, ajouté à la base virale sous le nom Android.Locker.148.origin tente d'obtenir les droits administrateurs. Pour ce faire, il affiche au-dessus des boîtes de dialogue système un message qui masque les notifications système et propose d'installer un " complément " important. En réalité, en confirmant l'installation de ce " complément ", l'utilisateur offre à Android.Locker.148.origin les privilèges root, puis le Trojan bloque le Smartphone ou tablette en demandant le mot de passe et une rançon pour le déblocage.

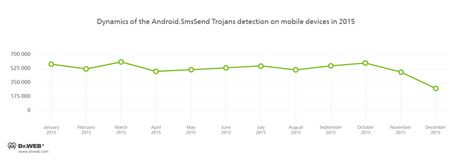

Trojans SMS

Les malfaiteurs n'ont pas oublié les Trojans SMS. Ces logiciels malveillants peuvent soit envoyer des SMS payants, soit abonner l'utilisateur à des services payants. En 2015, ces malwares ont été détecté sur les appareils mobiles Android plus de 6 millions de fois, la fin de l'année a vu une baisse de leur diffusion.

Trojans sur Google Play

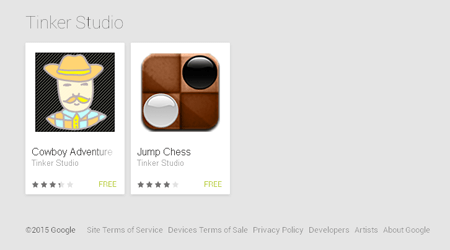

Malgré le fait que Google Play est considéré comme l'une des sources les plus sécurisées de téléchargement d’applications pour Android, il ne peut garantir l'absence totale de logiciels malveillants ou potentiellement dangereux. В этом плане не стал исключением и 2015 год. En juillet 2015, les chercheurs ont détecté les Trojans Android.Spy.134 et Android.Spy.135, masqués dans des jeux. Ces Trojans peuvent afficher une fausse fenêtre d'authentification du logiciel-client pour Facebook, demandent le mot de passe et le login d’accès au compte puis envoient ces données au serveur C&C. Après ces actions, beaucoup d'utilisateurs du réseau social inclus dans la liste d'amis de la victime pouvaient recevoir des messages qui recommandaient d'installer le jeu en cliquant sur le lien indiqué. C'est pourquoi Android.Spy.134 et Android.Spy.135 ont été téléchargés sur Google Play plus de 500 000 fois.

A la fin du même mois, les chercheurs de Doctor Web ont détecté un autre Trojan sur Google Play, baptisé Android.DownLoader.171.origin. Il est conçu pour télécharger et installer d’autres applications. De plus, sur commande des malfaiteurs, cette application peut supprimer les logiciels déjà installés. Android.DownLoader.171.origin peut également afficher des publicités dans la barre de notifications. Au moment de sa détection sur le catalogue Google Play, plus de 100 000 utilisateurs l’avaient téléchargé. Ce logiciel malveillant a également été distribué en Chine. Le total de téléchargements d'Android.DownLoader.171.origin a dépassé 1 500 000 millions. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

En septembre, les spécialistes ont trouvé sur Google Play le Trojan Android.MKcap.1.origin, qui abonnait les utilisateurs à des services payants. Pour ce faire, il analysait les CAPCHA et interceptait les SMS de contrôle.

Un peu plus tard, les chercheurs ont détecté encore un Trojan, baptisé Android.MulDrop.67. Après son lancement, il extrait de son corps le Trojan downloader et essaie de l'installer. Ce malware est conçu pour télécharger et installer d'autres logiciels malveillants, et afficher des publicités.

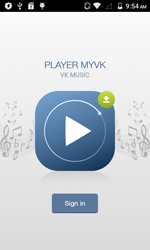

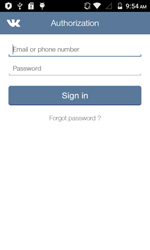

En octobre, les chercheurs ont détecté le Trojan Android.PWS.3, distribué via un lecteur média. Ce logiciel malveillant permet d'écouter des chansons téléchargées sur Vkontakte, mais demande également le login et le mot de passe d’accès au compte de l’utilisateur, en envoyant en même temps ces données aux pirates. Puis le Trojan se connecte au serveur des cybercriminels pour obtenir une liste de groupes dans le réseau social Vkontakte afin d'abonner ses victimes à ces groupes pour augmenter leur nombre de participants et leur popularité.

Trojans ciblant iOS

iOS demeure un OS moins ciblé par les attaques. Mais depuis 2014, les chercheurs détectent quelques logiciels malveillants ciblant cet OS. Cette tendance s'est poursuivie en 2015.

En août, les chercheurs ont détecté le Trojan IPhoneOS.BackDoor.KeyRaider. Ce logiciel malveillant a été distribué au sein de logiciels modifiés par les malfaiteurs et ciblait des appareils jailbreakés. IPhoneOS.BackDoor.KeyRaider vole des données confidentielles et les télécharge sur son serveur C&C.

En septembre, les spécialistes ont détecté sur l’App Store le malware IPhoneOS.Trojan.XcodeGhost. Cela est dû au fait que les cybercriminels ont adapté une des versions officielles de l'environnement de développement Xcode, et ont intégré le Trojan dans les applications à l'étape du développement à l'insu de l'utilisateur. C’est ainsi que les applications ont passé avec succès l’examen préliminaire d’Apple et se sont retrouvées sur le catalogue App Store. Le but principal du Trojan IPhoneOS.Trojan.XcodeGhost est l'affichage de fausses boîtes de dialogue pour lancer des attaques de phishing, via l'ouverture des liens envoyés par les attaquants. De plus le malware recueillait et envoyait beaucoup de données sur l'appareil infecté au serveur C&C. Au cours du mois de novembre, les spécialistes de Doctor Web ont détecté une des modifications de ce Trojan.

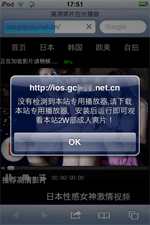

En octobre c’est IPhoneOS.Trojan.YiSpecter.2 qui a été découvert. Ce malwre a été distribué parmi les utilisateurs chinois sous couvert d'un logiciel légal. Les hackers ont utilisé des canaux de distribution hors App Store, c’est pourquoi si l'utilisateur qui confirmait l'installation, IPhoneOS.Trojan.YiSpecter.2 pouvait infecter des appareils jailbreakés, aussi bien que ceux ayant un OS standard. Ce Trojan installe des modules supplémentaires, affiche des publicités, et supprime des logiciels en les remplaçant par des copies piratées.

A la fin de l'année, les chercheurs ont détecté le Trojan IPhoneOS.Trojan.TinyV qui a été distribué au sein de logiciels modifiés par les malfaiteurs et se téléchargeait sur l'appareil mobile lors de la visite de sites proposant des applications mobiles. IPhoneOS.Trojan.TinyV peut infecter uniquement un iOS jailbreaké et, sur commande des hackers, télécharger et installer des logiciels, modifier le fichier hosts, ce qui permet aux cybercriminels de rediriger les utilisateurs vers des sites frauduleux.

En plus des Trojans, les chercheurs ont découvert le logiciel indésirable Adware.Muda.1, infectant des appareils jailbreakés. Il pouvait afficher des publicités et télécharger des logiciels à l'insu de l'utilisateur.

Perspectives

Au regard de la situation actuelle, il semble que la croissance du nombre de logiciels malveillants ciblant Android pourrait continuer en 2016 car cet OS reste le plus populaire. Il faudra faire particulièrement attention aux malwares cherchant à obtenir l’accès root, ainsi qu’à ceux intégrés aux firmwares. Trojans bancaires et modules publicitaires devraient rester dans l’air du temps.

Les spécialistes ont constaté la distributions de Trojans cherchant à obtenir l'accès root sur les appareils mobiles. Il est fort probable que les malfaiteurs continueront leur effort dans ce domaine.

Concernant iOS, compte tenu de l'augmentation du nombre de logiciels malveillants ayant ciblé cet OS en 2015, les analystes estiment probable l'émergence de nouveaux malwares de ce type en 2016. L'exemple des Trojans IPhoneOS.Trojan.XcodeGhost et IPhoneOS.Trojan.YiSpecter.2 montrent que tous les utilisateurs des appareils Apple doivent être prudents, même ceux ayant un OS standard.

[% END %]