le 15 janvier 2019

L'an dernier a été marqué par une propagation massive de Trojans conçus pour miner de la cryptomonnaie à l'insu des utilisateurs. Ces programmes malveillants ciblaient Windows mais également Linux.

Les ransomwares à chiffrement, quant à eux, sont restés actifs : au cours des mois de février et avril 2018, les analystes de Doctor Web ont détecté deux nouveaux représentants de cette famille de malwares dont l'un n'était pas en mesure de restaurer les fichiers qu’il avait lui-même corrompus et ce même si les victimes s’acquittaient de la rançon demandée.

À la fin du mois de mars 2018, les experts ont examiné le Trojan.PWS.Stealer.23012 propagé via YouTube. Ecrit en langage Python, il était conçu pour voler des fichiers et des informations confidentielles sur les appareils contaminés. L'enquête menée par les analystes de Doctor Web a permis de remonter à l'auteur de ce malware.

Une autre investigation technique a permis aux chercheurs de remonter jusqu’à un criminel agissant sur la plateforme de jeu Steam en utilisant le malware Trojan.PWS.Steam.13604.

Au mois d'octobre, les analystes de Doctor Web ont pu examiner l'activité d'un autre criminel qui agissait dans le domaine de la cryptomonnaie et a pu gagner des dizaines de milliers de dollars en trompant les internautes.

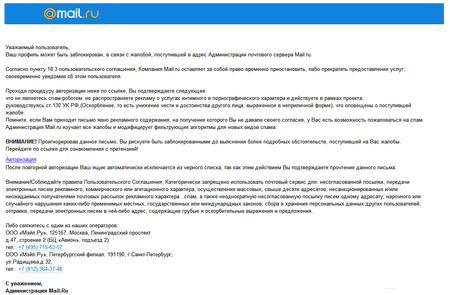

L’année 2018 a été marquée par une recrudescence de sites frauduleux que les cybercriminels « poussaient » auprès des internautes via des mailing de masse, comme par exemple, cet envoi massif d’e-mails au nom de la société Mail.Ru Group. La manœuvre visait à obtenir les noms et mots de passe des utilisateurs de la messagerie, puis à proposer le gain de récompenses en réalité inexistantes. A l’été 2018, des spammeurs ont ciblé les administrateurs de noms de domaine en se présentant comme des représentants de l’organisme d’enregistrement de domaines RU-CENTER. Leur objectif était d'obtenir de l'argent pour le soi-disant renouvellement de l'enregistrement des noms de domaine appartenant aux victimes potentielles.

Les propriétaires d'appareils mobiles Android ont également été encore beaucoup ciblés en 2018. Au mois de janvier, les experts en sécurité ont détecté des jeux contaminés qui ont été téléchargés plus de 4 500 000 fois sur Google Play. Un peu plus tard, un miner ciblant Android était en mesure de contaminer 8% des dispositifs dits intelligents, tels que les téléviseurs, décodeurs, routeurs et autres périphériques liés à l'Internet des objets.

Tout au long de l'année, les analystes ont alerté les utilisateurs sur la propagation de Trojans bancaires ciblant Android et ayant une vaste gamme de fonctionnalités malveillantes. De plus, on a constaté un certain nombre d'imitations d'applications Android populaires que les attaquants ont utilisées à des fins de phishing. Certains Trojans mobiles ont abonné leurs victimes à des services onéreux, les autres tentaient de gagner de l'argent en faisant de la publicité cachée, d'autres encore téléchargeaient d'autres malwares sur les appareils contaminés.

Les tendances principales de l'année 2018

- Propagation de Trojan-miners, destinés à l'extraction secrète de crypto-monnaie en utilisant les ressources matérielles d'un ordinateur infecté

- Apparition de nouveaux programmes malveillants ciblant Linux et l'Internet des objets.

- Nombre accru de Trojans ciblant la plateforme mobile Google Android

Focus malwares

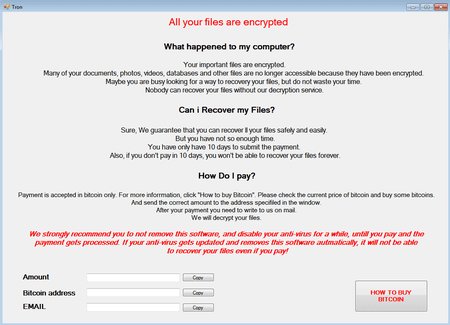

Au mois de février 2018, un nouveau ransomware à chiffrement a été détecté. Il a été ajouté aux bases virales Dr.Web sous le nom Trojan.Encoder.24384. Ce malware recueille des informations sur les logiciels antivirus lancés sur un ordinateur contaminé et est en mesure d'arrêter les applications en cours selon une liste pré-configurée par ses auteurs. Le Trojan chiffre les fichiers se trouvant sur les disques fixes, amovibles et les disques réseau, à l'exception d'un certain nombre de dossiers système.

Cet autre ransomware à chiffrement tente de déterminer, à son lancement, l'emplacement géographique de sa victime selon l'adresse IP de l'interface réseau de son dispositif. Ses auteurs prévoyaient que le chiffrement ne touche pas les adresses IP provenant de Russie, Biélorussie et Kazakhstan (le chiffrement n'avait pas lieu si la langue russe et les paramètres régionaux russes étaient installés dans l'OS), mais à cause d'une erreur dans le code du Trojan, cette condition n’était pas respectée et le chiffrement avait lieu dans tous les cas. Après avoir terminé son activité malveillante, ce Trojan affichait une demande de rançon.

Mais une autre erreur dans le code faisait que même les auteurs du ransomware n'étaient pas en mesure de déchiffrer les fichiers chiffrés.

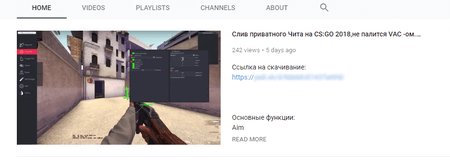

À la fin du mois de mars, les analystes de Doctor Web ont examiné l’espiogiciel Trojan.PWS.Stealer.23012 . Ecrit en Python, il est conçu pour voler des données confidentielles. Ce programme malveillant, ainsi que plusieurs de ses modifications, ont été diffusés sur le site YouTube en utilisant des liens insérés dans les descriptions de vidéos dédiées à l'utilisation de méthodes frauduleuses dans les jeux (soi-disant " cheats ") et nécessitant des applications spécialisées largement promues sur Twitter.

Un mois plus tard, nos experts ont pu révéler l'auteur de ces chevaux de Troie. Le programme malveillant et ses modifications volaient les mots de passe et les fichiers cookies des navigateurs web basés sur Chromium, des informations de Telegram, du client FTP FileZilla ainsi que des images et des documents selon une liste pré-configurée.

L'une des modifications du cheval de Troie a été activement promue sur différentes chaînes Telegram. Les logins et les mots de passe des stockages Cloud sur lesquels des archives contenant les fichiers volés ont été téléchargées avaient été inscrits dans le corps du Trojan. C’est ainsi que les analystes de Doctor Web ont pu retrouver l'auteur de ces malwares et tous ses clients. Nous avons dédié un article à cette enquête.

Trojan.PWS.Steam.13604 / Trojan.PWS.Steam.15278.

Une autre investigation technique menée par nos analystes et dont les résultats ont été publiés à la fin du mois de mai 2018 a ciblé l'auteur des Trojans espions qui volaient les données personnelles des utilisateurs de la plate-forme de jeu Steam.

Le malfaiteur employait plusieurs méthodes permettant d'obtenir des gains de manière illicite : des roulettes (une sorte de vente aux enchères où les utilisateurs peuvent mettre en vente différents articles de jeu), où ce sont les bots créés par le criminel qui gagnaient toujours, et la location de programmes malveillants. Pour propager les Trojans, le cybercriminel utilisait des techniques d'ingénierie sociale et de faux sites web.

Pour plus d'info sur le fonctionnement des Trojans espions Trojan.PWS.Steam.13604 et Trojan.PWS.Steam.15278 et sur ses auteurs, consultez notre article.

En été, les analystes de Doctor Web ont alerté les utilisateurs de l'apparition du Trojan miner Trojan.BtcMine.2869 utilisant, pour se propager, les mêmes méthodes que le ransomware Trojan.Encoder.12544, plus connu sous les noms de Petya, Petya.A, ExPetya et WannaCry-2. Ce Trojan pénétrait sur les ordinateurs de ses victimes à l'aide d'un mécanisme de mise à jour du logiciel « Computer Room » destiné à l'automatisation de la facturation des services de clubs des cafés Internet. Dans la période du 24 mai au 4 juillet 2018, le mineur a pu contaminer plus de 2700 ordinateurs.

En septembre, les experts de Doctor Web ont détecté le Trojan bancaire Trojan.PWS.Banker1.28321 qui se propageait sous le couvert de l'application Adobe Reader et menaçait les clients d’établissements de crédit brésiliens.

A l’ouverture de différents sites de banque en ligne brésiliens, le Trojan substituait discrètement les pages web pour afficher aux victimes un faux formulaire de saisie des identifiants. Dans certains cas, il demandait d'entrer un code de confirmation reçu de la banque par SMS. Puis il transmettait ces informations aux pirates. Les analystes ont identifié plus de 340 échantillons uniques de Trojan.PWS.Banker1.28321, ils ont également détecté 129 domaines et les adresses IP des ressources web appartenant aux pirates. Vous pouvez consulter plus d’information sur ce Trojan dans notre article.

Fraude à la cryptomonnaie.

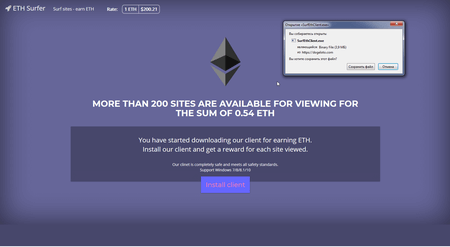

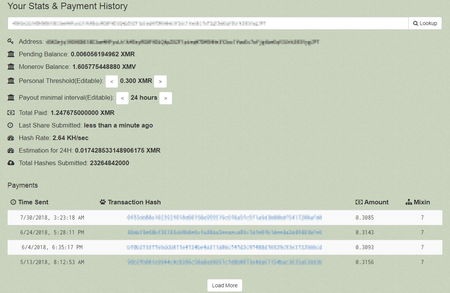

Au mois d’octobre 2018, les analystes de Doctor Web ont révélé le véritable « système » frauduleux mis en place par un cybercriminel agissant sur le marché des cryptomonnaies.

Le pirate exploitait un véritable arsenal de logiciels malveillants, tels que les stealers Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony et beaucoup d'autres. Pour mener à bien ses activités, il avait créé un grand nombre de sites de phishing répliquant des ressources Internet existantes. Entre autres, une fausse bourse de cryptomonnaies, un pool de dispositifs pour le mining de Dogecoin (le criminel proposait une location de ce pool à des tarifs avantageux), et un programme de partenariat proposant une récompense pour la consultation de sites Internet.

De même, il organisait des loteries en ligne qui étaient censées rémunérer les participants en Dogecoin. Bien évidemment, les loteries étaient organisées de sorte qu'aucun participant ne gagne. Entre autres initiatives de ce tricheur réseau, la mise en place d’un programme d'affiliation qui proposait une rémunération en Dogecoin pour la consultation de pages Web avec de la publicité (pour ce faire, la victime tous ces types d'escroqueries, consultez notre publication.

Détecté en novembre, ce logiciel malveillant avait pour objectif de gonfler les compteurs de visites de sites web. Le Trojan tentait de se faire passer pour une application DynDNS qui permet de lier un sous-domaine et un ordinateur n'ayant pas d'adresse IP statique.

Selon les informations recueillies par les analystes de Doctor Web, environ 1400 utilisateurs ont été touchés par ce Trojan, tandis que les premiers cas de contamination remontent à 2013. Pour plus d'information sur cet incident, consultez l'article publié sur notre site.

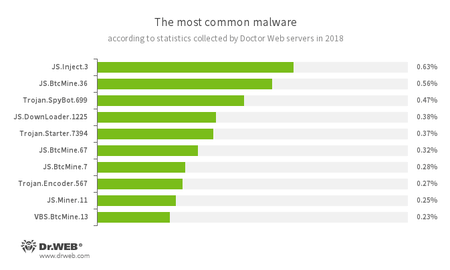

Situation virale

Selon les statistiques des serveurs de Doctor Web, ce sont des scénarios JavaScripts qui ont été les plus fréquemment détectés sur les ordinateurs en 2018. Ces scripts sont destinés à insérer du contenu dans des pages web ainsi qu’à miner de la cryptomonnaie. Des Trojans espions et des téléchargeurs malveillants ont également été souvent détectés.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.SpyBot.699

- Trojan bancaire modulaire. Il permet de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter leurs commandes. Le Trojan est conçu pour voler des fonds.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.Encoder.567

- Trojan qui chiffre les fichiers de l'ordinateur infecté puis extorque de l'argent pour les déchiffrer.

- JS.Miner

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- VBS.BtcMine

- Scénarios en langage VBS conçus pour effectuer discrètement du mining.

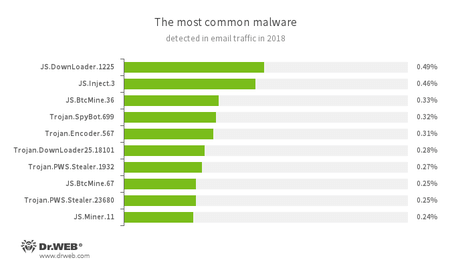

Dans le trafic e-mail, une situation similaire est observée, sauf que, dans les pièces jointes des messages, les Trojans espions sont les plus fréquents :

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- JS.BtcMine

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

- Trojan.SpyBot.699

- Trojan bancaire modulaire. Il permet de télécharger et de lancer sur le dispositif contaminé différentes applications et d'exécuter leurs commandes. Le Trojan est conçu pour voler des fonds.

- Trojan.Encoder.567

- Un des représentants de la famille des Trojans-Extorqueurs qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.PWS.Stealer

- Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

- JS.Miner

- Scénarios en JavaScript conçus pour effectuer discrètement du mining.

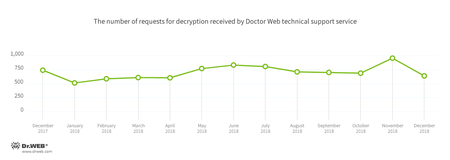

Ransomwares à chiffrement

Par rapport à l'année précédente, le nombre de demandes liées à des Trojans Encoders au support technique de Doctor Web a diminué. Ce nombre a augmenté dans la période allant du mois de mai au mois d'août. C’est le mois de janvier 2018 qui a vu le minimum de demandes tandis que le maximum a été constaté en novembre 2018.

Selon les statistiques, Trojan.Encoder.858 a été le plus souvent détecté sur les dispositifs des utilisateurs, suivi par Trojan.Encoder.11464 puis par Trojan.Encoder.567.

Les ransomwares à chiffrement les plus répandus en 2018 :

- Trojan.Encoder.858 — 19,83% des demandes;

- Trojan.Encoder.11464 — 9,64% des demandes;

- Trojan.Encoder.567 — 5,08% des demandes;

- Trojan.Encoder.11539 — 4,79% des demandes;

- Trojan.Encoder.25574 — 4,46% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Menaces ciblant Linux

Parmi les programmes malveillants ciblant les systèmes d'exploitation Linux en 2018, les miners conçus pour extraire de la cryptomonnaie ont été les plus souvent détectés. Les premières attaques ciblant des serveurs tournant sous Linux ont été enregistrées par les analystes au début du mois de mai 2018. Les cybercriminels se connectaient au serveur via SSH, ils trouvaient le mot de passe en utilisant la technique de force brute et après s’être authentifiés sur le serveur, déconnectaient l'utilitaire iptables gérant le pare-feu. Ensuite, les attaquants téléchargeaient sur le serveur ciblé un utilitaire de mining et un fichier de configuration pour cet utilitaire. En août, les analystes ont détecté le Trojan Linux.BtcMine.82 écrit en langue Go. C'était un compte-gouttes qui installait un miner sur un dispositif contaminé.

Nos experts ont examiné le serveur depuis lequel ce malware avait été téléchargé et ils y ont détecté des Trojans ciblant Windows qui possédaient des fonctionnalités similaires. Pour plus d'information, consultez l'article publié sur notre site.

Un autre Trojan miner ciblant Linux a été identifié en novembre 2018 et reçu le nom Linux.BtcMine.174. Ce Trojan est un script écrit en langage de ligne de commande sh et contenant plus de 1000 lignes de code. Le malware se compose de plusieurs modules et est capable de désactiver des logiciels antivirus tournant sur un appareil contaminé, ainsi que d'infecter d'autres périphériques réseau. De plus, il télécharge et installe sur une machine infectée une des versions du cheval de Troie Linux.BackDoor.Gates.9 destiné à exécuter des commandes provenant des pirates et à effectuer des attaques DDoS.

Les sites dangereux et non recommandés

Les bases de données du Contrôle Parental et d'Office Control ainsi que celles de l'antivirus web SpIDer Gate sont constamment complétées par de nouvelles adresses de sites non recommandés ou potentiellement dangereux. L'évolution des bases en 2018 est illustrée dans le diagramme ci-dessous.

Les fraudes sur le Web

La fraude sur Internet est un type très répandu d’activité malveillante. Au début de mars 2018 un envoi massif de messages phishing envoyés au nom de la société Mail.Ru Group a touché la Russie et les utilisateurs russophones. L'objectif des attaquants était d'obtenir les identifiants des utilisateurs du service de messagerie Mail.Ru en créant un faux site Web imitant l’apparence de cette messagerie populaire.

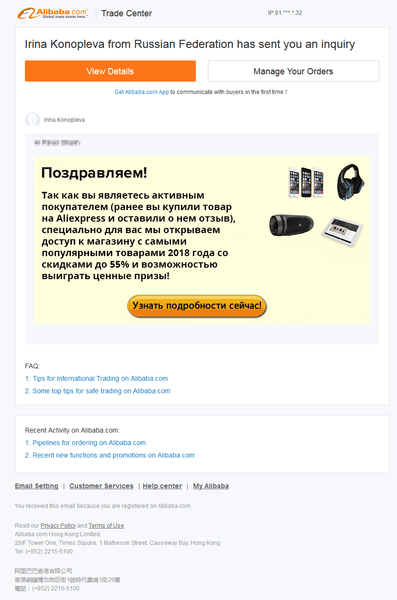

Au mois d’octobre, c’est la boutique en ligne populaire Aliexpress qui est ciblée. Les pirates envoyaient à ses clients fidèles des messages proposant de visiter une boutique en ligne spécialisée où ils pourraient bénéficier de remises et recevoir des cadeaux.

En réalité, la « boutique » était une page contenant des liens vers des plateformes de commerce frauduleuses qui vendaient des biens ou des marchandises de qualité douteuse à des prix gonflés. La façon dont les pirates ont pu obtenir la base de contacts des acheteurs réels d'Aliexpress n’a pas été élucidée.

Menaces ciblant les appareils mobiles

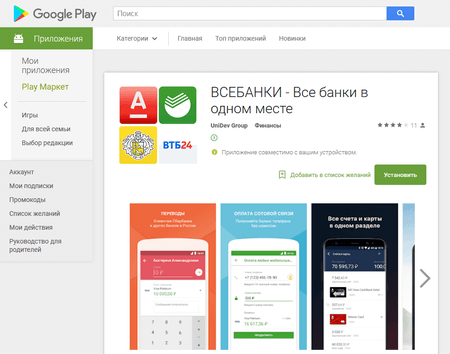

L'année dernière, les utilisateurs d'appareils Android ont été menacés par de nombreux logiciels malveillants. Parmi eux, on voit des Trojans bancaires en Russie, Turquie, Brésil, Espagne, Allemagne, France et d'autres pays encore. Au printemps 2018, les analystes ont détecté le Trojan Android.BankBot.344.origin qui a été diffusé sous le couvert d'une application bancaire universelle et qui a attaqué les clients des établissements de crédit russes. Android.BankBot.344.origin demandait à sa victime potentielle d'entrer le nom d'utilisateur et le mot de passe de son espace personnel sur un système de banque en ligne ainsi que les détails de sa carte bancaire.

Au cours du mois de novembre 2018, les experts de Doctor Web ont examiné le programme malveillant Android.Banker.2876 ciblant les utilisateurs européens d'appareils Android. Ce malware interceptait des SMS et volait des informations confidentielles.

En décembre, les analystes ont identifié le Trojan Android.BankBot.495.origin attaquant les utilisateurs brésiliens. Ce programme malveillant tentait d'obtenir un accès aux services d'accessibilité de l'OS Android grâce auxquels il pouvait lire le contenu des boîtes de dialogues des applications bancaires, ainsi que cliquer sur les boutons du menu. Android.BankBot.495.origin affichait également des formulaires frauduleux par-dessus les fenêtres de logiciels attaqués et proposait aux victimes d'entrer leurs données d'authentification.

Tout au long de l'année 2018, les cybercriminels ont activement diffusé des Trojans bancaires ciblant Android et créés à la base du code du Trojan Android.BankBot.149.origin publié sur Internet. Parmi eux, on voit les logiciels malveillants Android.BankBot.250.origin et Android.BankBot.325.origin non seulement capables de voler des informations confidentielles, mais permettant également à des attaquants d'obtenir un accès à distance aux périphériques contaminés.

De nombreux Trojans bancaires ont été téléchargés sur des appareils d'utilisateurs via des Trojans téléchargeurs tels que Android.DownLoader.753.origin, Android.DownLoader.768.origin et Android.DownLoader.772.origin. Les cybercriminels les ont présentés comme des applications utiles tandis qu'en réalité ces programmes téléchargeaient et tentaient d'installer des Trojans bancaires. Ces malwares ont également été utilisés pour propager d'autres applications malveillantes, notamment les Trojans espions Android.Spy.409.origin et Android.Spy.443.origin, ainsi que les Trojans publicitaires Android.HiddenAds.710 et Android.HiddenAds.728.

En 2018, les propriétaires d'appareils Android se sont vus menacés à nouveau par la famille des chevaux de Troie Android.RemoteCode capables de télécharger sur Internet et de lancer sur un dispositif n'importe quel code. L'un d'eux, nommé Android.RemoteCode.127.origin , a été identifié en février. Android.RemoteCode.127.origin téléchargeait des modules auxiliaires, qui à leur tour, téléchargeaient d'autres plug-ins malveillants capables d'effectuer diverses actions. Pour réduire la probabilité de détection des composants de ce cheval de Troie, les pirates les avaient chiffrés et masqués dans des images.

Un autre représentant de cette famille de Trojan ajouté à la base de données Dr.Web comme Android.RemoteCode.152.origin téléchargeait et lançait des modules publicitaires. Ces modules créaient des bannières invisibles et Android.RemoteCode.152.origin cliquait dessus afin d’apporter un revenu aux cybercriminels.

Pour obtenir un gain illicite, des escrocs réseau ont exploité d'autres programmes malveillants dont des Trojans miners tels que Android.CoinMine.15. Il contaminait différents dispositifs Android - routeurs, décodeurs, lecteurs multimédias, téléviseurs « intelligents », etc. ... Android.CoinMine.15 était diffusé comme un ver réseau, il pénétrait sur les dispositifs ayant le port 5555 ouvert qui est utilisé par le débogueur ADB (Android Device Bridge).

En automne 2018, les spécialistes de Doctor Web ont analysé le Trojan-clipper Android.Clipper.1.origin qui remplace dans la mémoire tampon des numéros de porte-monnaies électroniques liés aux systèmes de paiement Yandex.Money, Qiwi et WebMoney (R et Z), ainsi que Bitcoin, Litecoin, Etherium, Monero, zCash, DOGES, DASH et Blackcoin. Lors de la copie du numéro d’un porte-monnaie sur la mémoire tampon, Android.Clipper.1.origin le remplaçait par un numéro indiqué par les pirates afin que les utilisateurs distraits leur transfèrent de l'argent.

L'année dernière, de nouveaux cas de contamination de firmwares d’appareils Android ont été constatés. Au mois de mars 2018, les analystes ont détecté le Trojan Android.Triada.231 dans les firmwares de plus de 40 modèles d'appareils mobiles. Les pirates avaient inséré ce programme malveillant dans une des bibliothèques système au niveau du code source. Android.Triada.231 commençait à fonctionner automatiquement à chaque fois que l’appareil contaminé était allumé. Au démarrage, il s’intégrait au processus système Zygote, responsable du lancement d'autres processus, ce qui lui permettait de pénétrer dans tous les processus lancés afin d'exécuter des actions malveillantes à l'insu de l'utilisateur. La fonction principale du malware est de télécharger discrètement, installer ou supprimer des programmes.

Perspectives et tendances

En dépit du fait qu'aucune épidémie virale n'a été enregistrée en 2018, des vagues de nouvelles menaces propagées de manière massive sont fort probables à l'avenir. Le nombre de scripts malveillants devrait augmenter. Dans ce cas, ces scripts menaceront non seulement les périphériques fonctionnant sous Microsoft Windows, mais également ceux d'autres plateformes, notamment Linux.

De nouveaux Trojans miners destinés à l'extraction de cryptomonnaie verront probablement le jour car les cryptomonnaies continuent à occuper une place croissante dans le système économique et financier mondial. De même, L'Internet des objets devrait constituer une cible croissante des pirates.

Quant à Android, il est difficile d’envisager une baisse des malwares ciblant l’OS tant ils sont nombreux et en renouvellement permanent. Les tendances de l'année dernière nous montrent que les Trojans bancaires et publicitaires vont sans doute dominer parmi les programmes malveillants ciblant les appareils mobiles.