Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles en 2019.

Le 14 février 2020

Général

L'année dernière, la tendance à l'émergence de menaces à plusieurs composants ciblant les appareils fonctionnant sous Android a persisté. Les auteurs de virus séparent de plus en plus souvent les fonctions des Trojans en plusieurs modules à télécharger et lancer après l'installation des applications malveillantes. Cela permet non seulement de réduire la probabilité de leur détection, mais permet également de créer des logiciels malveillants universels capables d'effectuer un large éventail de tâches.

Google Play n’a pas été épargné cette année encore et a hébergé diverses menaces. Malgré toutes les tentatives de Google Inc. de protéger le catalogue officiel d’applications Android, les pirates parviennent toujours à y placer des logiciels malveillants, indésirables, ou dangereux.

Une forte activité des Trojans clickers a été enregistrée. Ces malwares, comme leur nom l’indique, sont conçus pour effectuer des clics automatiques ou des redirections sur des liens ou bannières afin d’apporter des revenus aux pirates. Ils abonnent également les internautes à des services mobiles payants. De nouveaux Trojans publicitaires ainsi que des modules publicitaires indésirables sont apparus, empêchant l’utilisation des appareils par des affichages intempestifs. Enfin, les Trojans qui téléchargent et tentent d'installer d'autres applications malveillantes ainsi que d'autres applis inutiles ont été largement diffusés en 2019.

Et parmi les autres types de malwares dont l’activité a été remarquée l’année dernière : trojans bancaires, logiciels espions et backdoors.

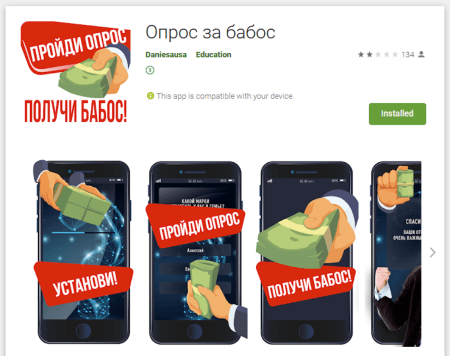

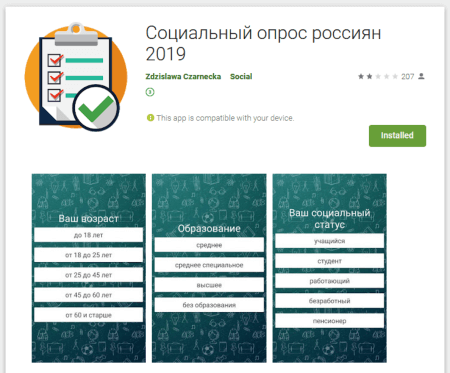

Presque tous les mois, les analystes de Doctor Web ont enregistré l'apparition de nouvelles applications conçues pour tricher et voler de l'argent. L'un de ces schémas, populaires parmi les malfaiteurs, consiste à créer de faux sites web proposant à leurs visiteurs des soi-disant sondages leur permettant d’obtenir une récompense.

De nouvelles applications malveillantes ayant exploité des vulnérabilités critiques d'Android ont été également révélées.

Les tendances de l'année 2019

- Propagation de menaces via Google Play

- Activité des Trojans bancaires

- Apparition de nouveaux programmes malveillants qui aident les pirates à voler de l'argent.

- Augmentation du nombre de Trojans ayant une architecture modulaire leur permettant de rester inaperçus plus longtemps.

- L'apparition de nouvelles vulnérabilités et de nouveaux programmes les exploitant.

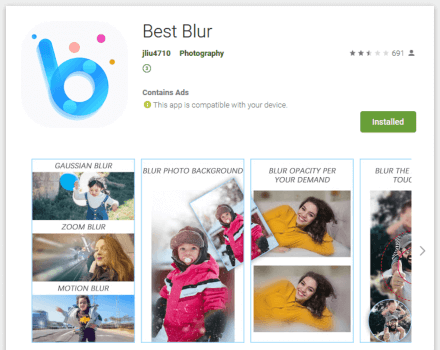

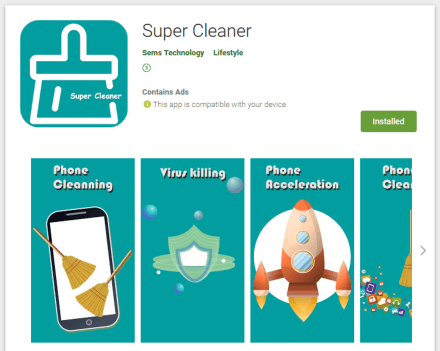

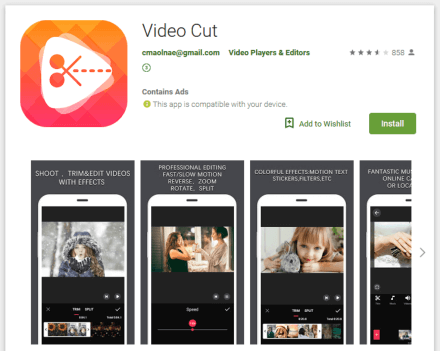

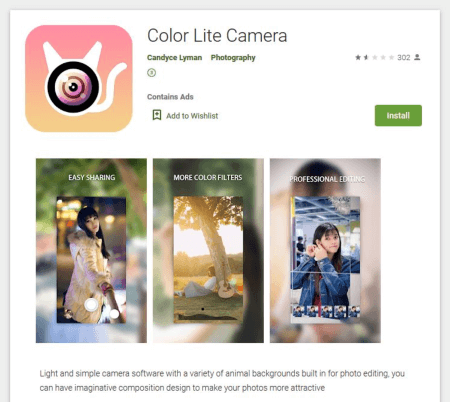

Les événements les plus intéressants de 2019

Au mois de Février, les analystes de Doctor Web ont révélé la diffusion sur Google Play de quelques dizaines de Trojans publicitaires de la famille Android.HiddenAds . Les pirates ont tenté de faire passer ces Trojans pour des applications conçues pour faire des photos, éditer des images et des vidéos ainsi que pour différents utilitaires ou des collections de fonds d'écrans ou d'autres programmes inoffensifs. Une fois installées, ces applis masquent leurs icônes dans la liste des applications de l'écran d'accueil et les remplacent par des raccourcis. Lorsqu'un utilisateur supprime un tel raccourci, il a l'impression d'avoir supprimé un Trojan de son appareil alors qu'en réalité, les malwares continuent à fonctionner de manière transparente et affichent des publicités intempestives en continu.

Pour une meilleure diffusion de ces malwares, les malfaiteurs en font la « publicité » sur les réseaux comme Instagram et YouTube. C’est ainsi que presque 10 millions d'utilisateurs ont téléchargé ces applications malveillantes. Au cours de l'année, les attaquants ont activement utilisé cette méthode pour distribuer d’autres chevaux de Troie de cette famille.

Au mois de mars, les analystes ont détecté une fonctionnalité masquée permettant de télécharger et de lancer des modules non vérifiés dans les navigateurs web US Browser et UC Browser Mini. Les programmes malveillants pouvaient télécharger des plugins supplémentaires en contournant Google Play, mettant ainsi plus de 500 millions d'utilisateurs face à la potentialité d’attaques.

En Avril, nous avons publié une étude sur le Trojan Android.InfectionAds.1, qui exploitait les vulnérabilités critiques Janus (CVE-2017-13156) et EvilParcel (CVE-2017-13315) dans le système d'exploitation Android pour contaminer des appareils et installer automatiquement d'autres applications. Les auteurs de virus ont diffusé Android.InfectionAds.1 via des catalogues tiers d'applications d'où ce malware a été téléchargé par quelques milliers de propriétaires d'appareils Android. La fonction principale de ce Trojan consiste à afficher des bannières publicitaires et à remplacer des identifiants de plateformes publicitaires populaires afin que tous les bénéfices provenant de la publicité légale dans les applications infectées soient versés aux auteurs d'Android.InfectionAds.1 et non pas aux développeurs des applications en questions.

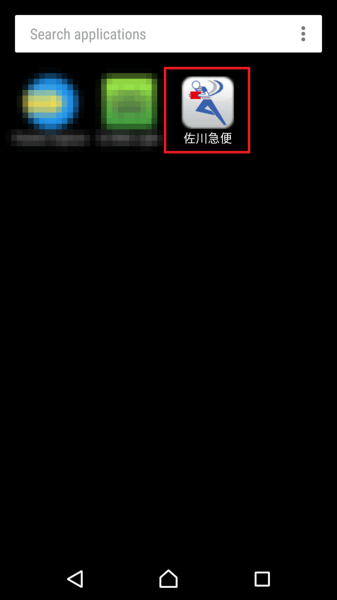

Le même mois, nos analystes ont détecté une modification du malware bancaire Android.Banker.180.origin qui a attaqué les utilisateurs japonais. Le Trojan a été propagé sous couvert d'une application destinée à suivre les envois postaux, il masquait son icône après le lancement.

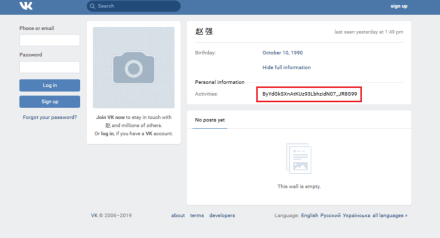

Les auteurs de ce Trojan bancaire contrôlaient le malware via des pages du réseau social "Vkontakte" spécialement conçues, le champ " Activités " de ce réseau contenant l'adresse cryptée d'un des serveurs de gestion. Android.Banker.180.origin cherchait ce champ à l'aide d'une expression, puis il déchiffrait l'adresse et se connectait au serveur en attendant d'autres commandes.

Ce Trojan intercepte et envoie des messages SMS sur commande des pirates, il affiche des fenêtres de phishing, peut passer des appels téléphoniques et écouter l’environnement autour du téléphone en utilisant le microphone embarqué. Enfin, il est capable de contrôler les appareils infectés - par exemple, il active lui-même le module Wi-Fi, installe une connexion Internet via le réseau mobile et verrouille l'écran.

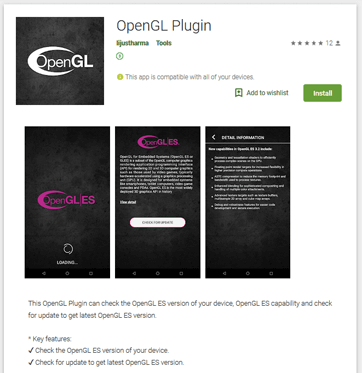

En Juillet, les analystes ont détecté et examiné la porte dérobée Android.Backdoor.736.origin , qui a été diffusée via Google Play sous le couvert d'un programme destiné à mettre à jour l'interface graphique OpenGL ES. Ce cheval de Troie, également connu sous le nom de PWNDROID1, exécutait les commandes des pirates et espionnait les utilisateurs, il collectait les coordonnées gps des appareils, les appels téléphoniques, les contacts de l'annuaire, il envoyait également des fichiers stockés sur les appareils contaminés au serveur pirate. De plus, il pouvait télécharger et installer des applications et afficher des fenêtres de phishing pour voler des logins et mots de passe ainsi que d'autres informations confidentielles.

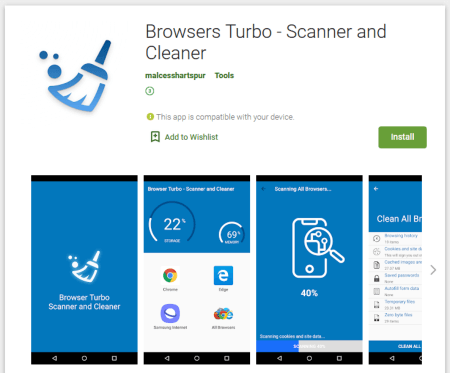

Au mois de novembre, nos experts ont révélé une nouvelle modification de cette backdoor. La modification a été propagée via le catalogue officiel d'applications Android mais cette fois-ci, les pirates tentaient de la faire passer pour un utilitaire conçu pour configurer et optimiser un navigateur web.

En fin d'été, les analystes de Doctor Web ont trouvé le Trojan-Clicker Android.Click.312.origin , qui a été chargé par environ 102 millions d'utilisateurs. Le clicker a été intégré à différentes applications - des lecteurs de musique, des dictionnaires, des scanners de codes barres, des cartes en ligne et autres, au total dans plus de 30 programmes. Sur commande du serveur de gestion, Android.Click.312.origin téléchargeait des sites avec de la publicité et des contenus douteux.

En automne, nos experts ont révélé d'autres Trojans de cette famille - Android.Click.322.origin, Android.Click.323.origin et Android.Click.324.origin. Ces programmes malveillants non seulement téléchargeaient des sites avec de la publicité intempestive, mais ils abonnaient également les internautes à des services mobiles onéreux. Leurs actions s’effectuaient en fonction du pays de l’utilisateur. Les pirates ont protégé les programmes dans lesquels les clickers étaient intégrés à l'aide d'un outil de compression spécialisé tandis que les Trojans tentaient de se faire passer pour des plateformes publicitaires analytiques afin de minimiser la probabilité de leur détection.

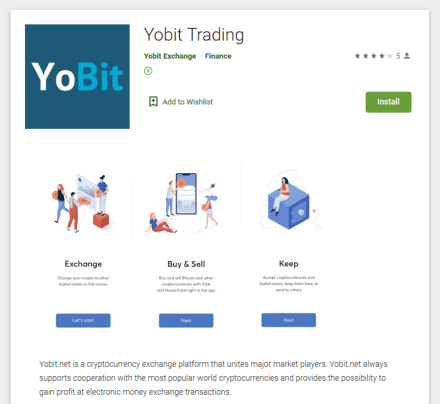

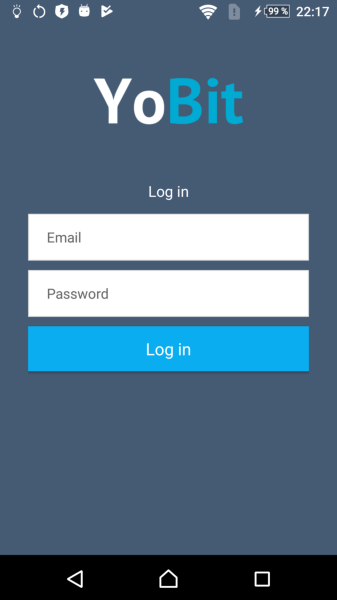

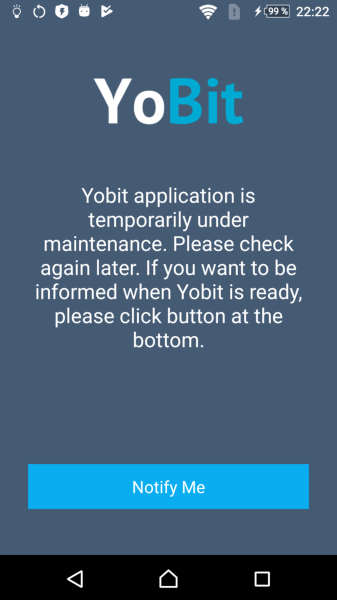

Au mois d'octobre, le Trojan bancaire Android.Banker.352.origin a été détecté sur Google Play, ce Trojan a été diffusé sous couvert d'une application officielle de la bourse de cryptomonnaie YoBit. Au lancement, Android.Banker.352.origin affiche une fausse fenêtre d'authentification et vole les logins et mots de passe saisis. Puis il affiche un message informant d’une indisponibilité temporaire du service.

Android.Banker.352.origin intercepte les codes d'authentification à deux facteurs envoyés via SMS ainsi que les codes d'accès transmis par e-mail. De plus, il intercepte et bloque les notifications provenant de différents messengers et clients de messagerie. Le Trojan stocke toutes les données volées dans la base de données Firebase Database.

L'année dernière a été marquée par une augmentation de l'activité des Trojans Android.RemoteCode. Sur commande des pirates, ces applications malveillantes téléchargent des modules supplémentaires et du code. Par rapport à l'année 2018, ils ont été détectés sur les appareils des utilisateurs de 5,31% plus fréquemment.

Au mois de Septembre, une nouvelle famille de Trojans nommée Android.Joker a été détectée. Ils pouvaient également télécharger et exécuter du code, ainsi que télécharger des sites web pour abonner leurs victimes à des services payants. Le plus souvent, ces chevaux de Troie ont été diffusés sous couvert d'applications pour la photographie, l'édition photo et vidéo, des messageries instantanées, des jeux, des collections d'images et des collections d'utilitaires pour optimiser les performances des appareils Android. En quelques mois, les analystes de Doctor Web ont trouvé de nombreuses modifications de ces malwares.

Statistiques

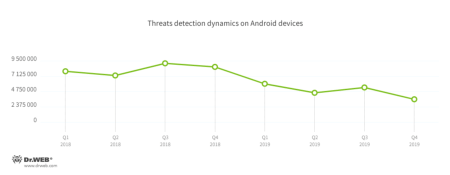

En 2019, les produits antivirus Dr.Web pour Android ont détecté sur les appareils des utilisateurs 19,367,317 menaces, ce qui représente une baisse de de 40,9% par rapport à l'année précédente. Le mois de Janvier a connu un pic de propagation de malwares, programmes indésirables ou potentiellement dangereux ainsi que de logiciels publicitaires. Leur activité a ensuite été en baisse jusqu'au mois de juin, puis elle a recommencé à augmenter en juillet et août, pour de nouveau décliner jusqu’en décembre. Затем число детектирований вновь стало уменьшаться и достигло минимума в декабре.

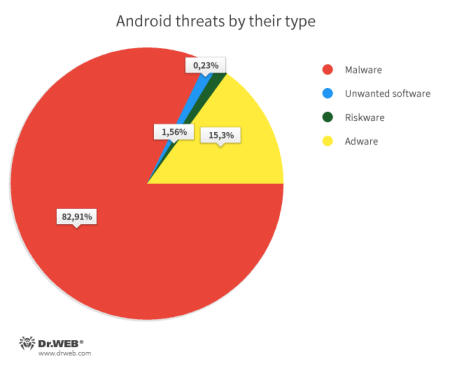

Sur l’année, la grande majorité des menaces sont des Trojans. Le second rang est occupé par les adwares et les plugins. Les troisième et quatrième places, avec un gap important, sont occupées par les logiciels potentiellement dangereux ou indésirables.

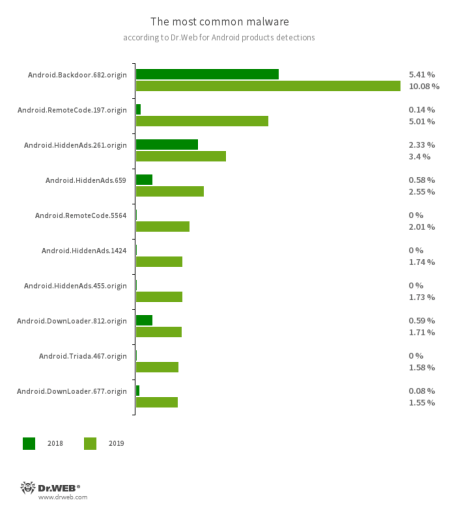

Selon les statistiques de détection, les programmes malveillants les plus répandus sont les Trojans publicitaires et les Trojans ayant téléchargé et lancé ou bien installé d'autres application ainsi que ceux qui peuvent exécuter du code. De plus, une large propagation de backdoors a été enregistrée, ces portes dérobées permettent aux pirates de gérer de manière distante les appareils contaminés et d’espionner les utilisateurs.

- Android.Backdoor.682.origin

- Backdoor qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Trojans qui téléchargent et exécutent n'importe quel code. Diffusés sous la forme de jeux et de programmes utiles.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- Trojans qui affichent des publicités intempestives. Pour emêcher leur suppression, une fois installés, ils cachent leur icône dans la liste des applications sur l'écran d'accueil Android.

- Android.Triada.467.origin

- Représentant de Trojans multi-fonctions qui exécutent une variété d'actions malveillantes.

- Android.DownLoader.677.origin

- Trojan Downloader qui télécharge sur des appareils Android d'autres applications malveillantes.

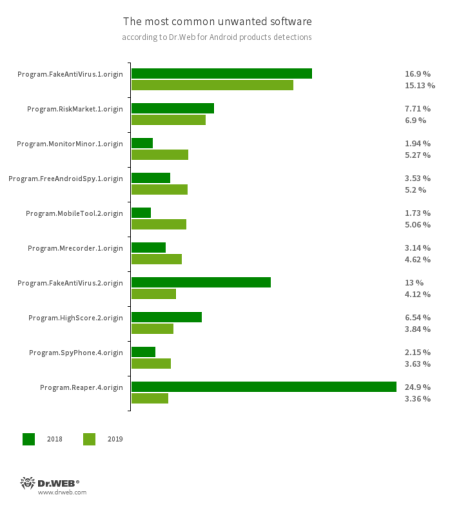

Parmi les programmes indésirables, les applications conçues pour espionner les utilisateurs ont été les plus répandues. Ces logiciels collectent des informations confidentielles telles que des échanges SMS, des informations sur les appels téléphoniques et les messages sur les réseaux sociaux, ils surveillent les coordonnées gps des appareils et des sites web visités, ainsi que les fichiers stockés sur les appareils.

De plus, les utilisateurs ont été confrontés à des programmes imitant le comportement des antivirus ainsi qu’à des catalogues d'applications douteux sources de propagation de Trojans et de copies piratées de logiciels, vendus par les pirates.

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- Applications publicitaires qui imitent le fonctionnement des logiciels antivirus.

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.SpyPhone.4.origin

- Logiciels qui surveillent les propriétaires d'appareils Android et qui peuvent être utilisés à des fins d'espionnage.

- Program.RiskMarket.1.origin

- Boutique d'applications contenant des Trojans.

- Program.HighScore.2.origin

- Catalogue d'applications, où, par l'envoi de SMS payants, les utilisateurs sont incités à payer l'installation d’applications gratuites sur Google Play.

- Program.Reaper.4.origin

- Programme pré-installé sur certains modèles de Smartphones Android. Ce programme collecte et transmet à un serveur distant des informations techniques sur les appareils ainsi que leurs coordonnées gps à l'insu des utilisateurs.

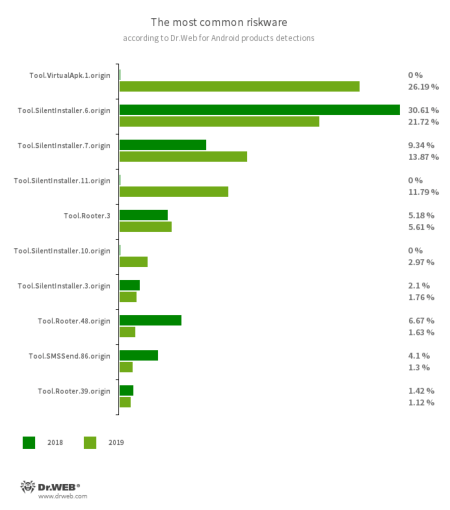

Les applications les plus souvent détectées comme des logiciels potentiellement dangereux ont été les utilitaires permettant de lancer des programmes sans aucune installation ainsi que des logiciels permettant d'obtenir un accès root à l’appareil.

- Tool.VirtualApk.1.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer.

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Utilitaires permettant d'obtenir des privilèges root sur les appareils Android. Ils peuvent être utilisés par les pirates ainsi que par des logiciels malveillants.

- Tool.SMSSend.86.origin

- Application pour l’envoi de SMS.

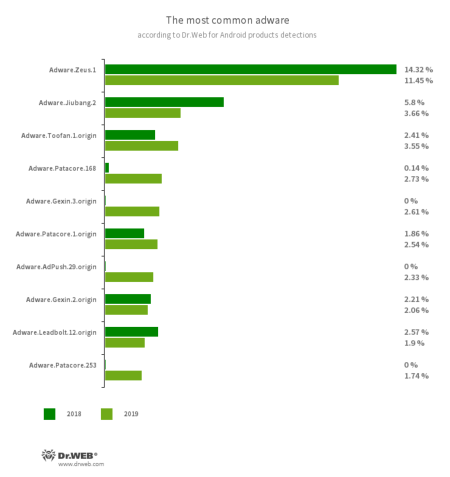

Parmi les logiciels publicitaires, les modules de programme affichant des bannières et des publicités vidéos par-dessus les interfaces d'autres programmes et même par-dessus l'interface de l'OS ont été les plus répandus. Ces modules empêchent l’utilisation des appareils Android contaminés et peuvent entraîner des frais importants pour les utilisateurs ayant des forfaits limités en termes de transmission de données via Internet.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- Modules publicitaires intégrés par leurs développeurs dans des applications pour en tirer de l'argent. Ces modules affichent des annonces intempestives, des bannières et des publicités vidéos qui empêchent d'utiliser l'appareil. De plus, ils sont en mesure de recueillir des informations confidentielles et de les transmettre au serveur distant.

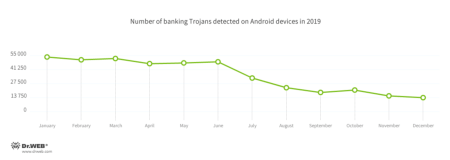

Trojans bancaires

Selon les statistiques de détection par les produits antivirus Dr.Web pour Android, au cours des 12 derniers mois, les chevaux de Troie bancaires ont été trouvés sur les appareils Android plus de 428 000 fois. Le pic de propagation de ces programmes malveillants a été observé au premier semestre, puis leur activité a diminué progressivement.

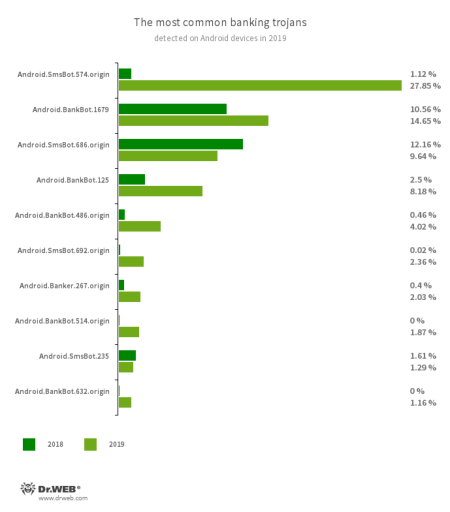

Le plus souvent, les utilisateurs se sont vus menacés pas les Trojans bancaires des familles Android.BankBot, Android.SmsBot et Android.Banker. Top 10 des bankers Android les plus répandus l'année dernière :

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- Trojans qui exécutent les commandes des pirates. Ils sont capables d'intercepter et d'envoyer des SMS, d'afficher des fenêtres frauduleuses et des notifications ainsi que d'effectuer d'autres actions malveillantes. Beaucoup d'entre eux sont exploités pour voler de l'argent des cartes bancaires.

- Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- Trojans bancaires multifonctionnels capables d'effectuer une large gamme d'actions malveillantes. Leur tâche principale consiste à voler des logins, des mots de passe et d'autres informations sensibles pouvant être utilisées afin d'accéder aux comptes des utilisateurs.

- Android.Banker.267.origin

- Trojan bancaire qui affiche des fenêtres de phishing et vole des données confidentielles.

Depuis plusieurs années, les utilisateurs sont attaqués par différentes modifications du Trojan bancaires Flexnet, selon la classification Dr.Web, il appartient à la famille Android.ZBot . Ce programme malveillant à été actif en 2019. Il a été diffusé à l'aides de spam envoyé via SMS qui propose aux utilisateurs de télécharger et d'installer des jeux et d'autres applications.

Une fois sur un appareil, Flexnet vole de l'argent des comptes bancaires ainsi que des comptes de téléphones mobiles. Pour ce faire, le Trojan vérifie le solde des comptes disponibles et envoie quelques SMS contenant des commandes de transfert d'argent. Pour plus d'informations à ce sujet, consultez notre publication .

Au cours des 12 derniers mois, les chevaux de Troie bancaires ont été obervés dans de nombreux pays. Au Japon , les utilisateurs ont été ciblés par de nombreuses modifications des Trojans de la famille Android.Banker diffusée par les pirates via des sites contrefaits de sociétés postales et de services de livraison de courrier.

En Août et en Octobre, les analystes de Doctor Web ont détecté sur Google Play les Trojans Android.Banker.346.origin et Android.Banker.347.origin ciblant les propriétaires d'appareils Android au Brésil. Ces applications malveillants sont des modifications de malwares détectés en 2018 qui utilisent les fonctions spécialisées (Service d'accessibilité) d’Android. C'est en utilisant ces services qu'ils interceptent des SMS pouvant contenir des codes de confirmation ainsi que d'autres données confidentielles. De plus, sur commande, ces Trojans bancaires ouvrent des pages de phishing.

Fraude

Les cybercriminels continuent à utiliser des logiciels malveillants dans divers schémas frauduleux. Par exemple, ils créent des chevaux de Troie qui téléchargent des sites où les victimes potentielles sont invitées à passer des tests ou à participer à des sondages. Pour leur participation, les pirates promettent aux utilisateurs une " récompense ". Mais pour l'obtenir, ils doivent d'abord effectuer un " paiement de test " pour confirmer leur identité ou pour payer des soi-disant " commissions ". En fait, ce sont les pirates qui reçoivent cet argent tandis que les victimes ne reçoivent aucune rémunération.

Les Trojans de la famille Android.FakeApp , qui sont utilisés dans ce schéma ont été largement répandus en 2018, et au cours des 12 derniers mois, nos analystes ont de nouveau enregistré leur activité, qui a progressé de 96,27%. Les pirates placent la plupart de ces applications malveillantes sur Google Play, profitant du fait que beaucoup d'utilisateurs ont confiance dans le catalogue. Par conséquent, les propriétaires d'appareils Android qui cherchent à gagner de l'argent facilement ne réalisent pas du tout qu'ils installent des Trojans et non pas des applications inoffensives.

Au début de l'été, les experts de Doctor Web ont trouvé un autre logiciel malveillant faisant partie de cette famille qui a reçu le nom Android.FakeApp.174. Ce malware a été diffusé sous couvert d’applications de boutiques populaires.

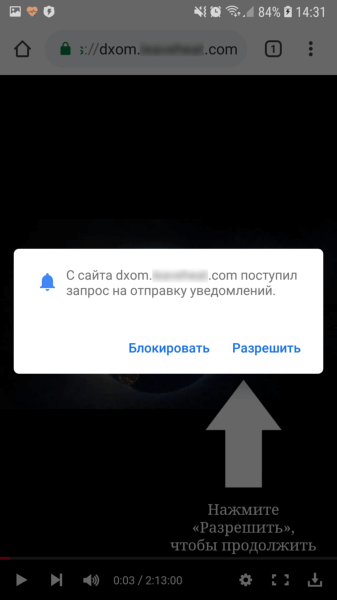

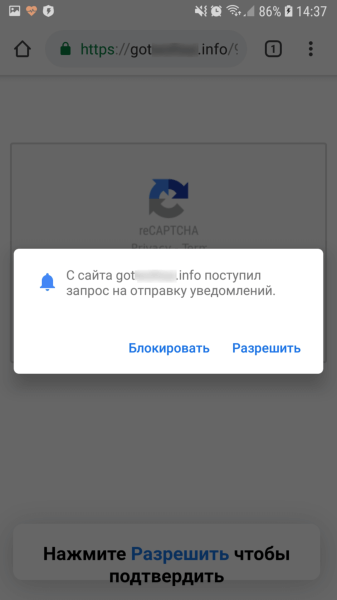

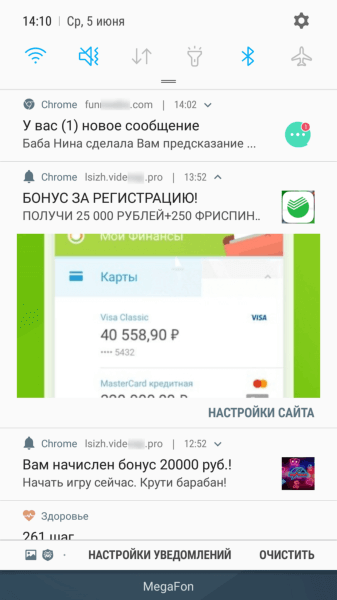

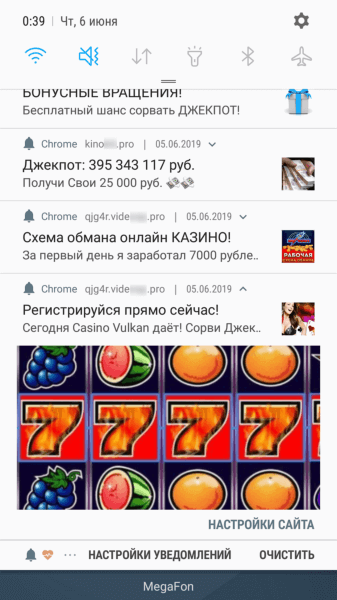

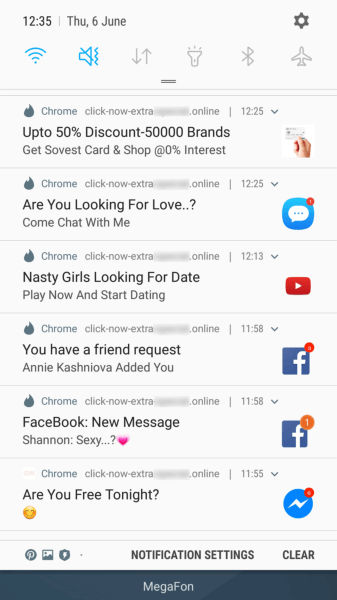

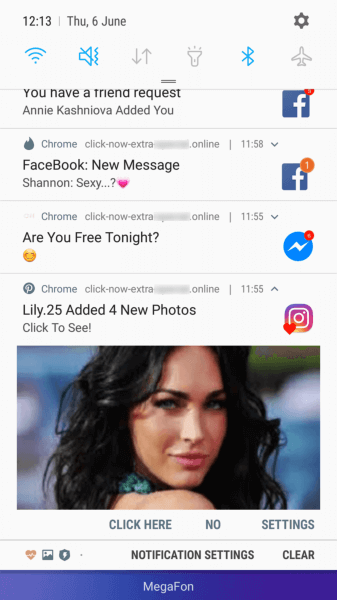

Android.FakeApp.174 téléchargeait dans le navigateur Google Chrome des sites web depuis lesquels les utilisateurs étaient redirigés vers des pages dédiées à des programmes partenaires. Sur ces pages, il était demandé aux utilisateurs d’autoriser la réception de notifications de la part des sites en question.

Lorsqu'un utilisateur acceptait (ce qui signifie qu'il s’abonnait aux notifications web), il commençait à recevoir de nombreux messages ressemblant souvent à des notifications provenant d’applications de confiance ou très populaires ou bien des services en ligne, comme par exemple, des programmes bancaires ou des réseaux sociaux et des messageries instantanées. En cliquant sur les notifications, l'utilisateur était redirigé vers un site web à contenu douteux, comme des casinos en ligne, des sondages frauduleux et des loteries.

Perspectives et tendances

Cette année, il semble que l'une des principales menaces pour les propriétaires d'appareils Android sera encore celle des Trojans bancaires. Ils continueront à évoluer et on observe une tendance selon laquelle beaucoup d'entre aux seront transformés en logiciels malveillants universels capables de réaliser un large éventail de tâches en fonction des besoins des pirates. Les mécanismes de protection utilisés par les Trojans afin de masquer du code malveillant vont également évoluer.

Les pirates continueront d'organiser des attaques ciblées, et les utilisateurs seront sûrement confrontés à l'espionnage et aux fuites de données sensibles. Le problème de la publicité agressive devrait également persister. Il y aura plus d'applications malveillantes et indésirables qui afficheront des bannières et des notifications intempestives, et plus de Trojans qui vont télécharger et tenter d'installer des applications sans demander l’autorisation de l'utilisateur.

L'apparition de nouveaux miners est très probable ainsi que la détection de nouveaux cas d'intégration de programmes malveillants dans les firmwares des appareils Android. De plus, les Trojans capable d'exploiter les fonctions spéciales (Service d'accessibilité) devraient également continuer à apparaître.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers