Doctor Web : rapport viral du 4eme trimestre 2025

Le 12 janvier 2026

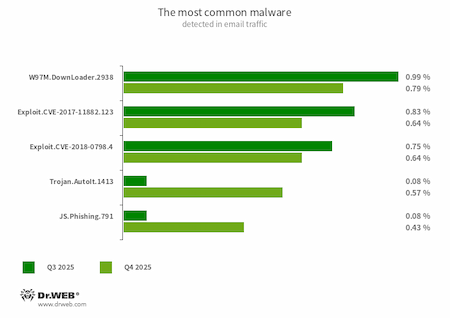

Les chevaux de Troie, incluant des programmes de téléchargement, des voleurs de mots de passe et des installateurs de programmes, étaient les plus fréquemment détectés dans le trafic de messagerie. De plus, des exploits, des portes dérobées et toutes sortes de scripts malveillants ont été distribués par courrier électronique.

Les utilisateurs dont les fichiers ont été affectés par les rançongiciels ont le plus souvent rencontré Trojan.Encoder.35534, Trojan.Encoder.41868 et Trojan.Encoder.29750.

En octobre nous avons signalé l'existence d'une porte dérobée ciblant les appareils Android Android.Backdoor.Baohuo.1.origin, diffusée par des cybercriminels dans des versions modifiées de l'application Telegram X. Ce logiciel malveillant permet de voler les identifiants et mots de passe des comptes Telegram ainsi que d'autres données confidentielles. En utilisant ce malware, les auteurs de virus peuvent gérer les comptes des victimes piratées et contrôler entièrement la messagerie elle-même, en effectuant diverses actions au nom des utilisateurs.

En novembre, notre laboratoire antivirus a publié une étude sur une attaque ciblée menée par le groupe de pirates informatiques Cavalry Werewolf contre un établissement public russe. Au cours de l'examen, les experts de Doctor Web ont identifié de nombreux outils malveillants utilisés par les cybercriminels, notamment des outils open source, dans leurs campagnes. Les caractéristiques du groupe et ses actions typiques au sein des réseaux compromis ont également été examinées.

En décembre dernier, notre site web a publié un article sur le cheval de Troie unique Trojan.ChimeraWire, qui gonfle la popularité des sites web en se faisant passer pour un humain afin d'éviter d'être bloqué par la protection anti-bot des plateformes en ligne.

Le logiciel malveillant recherche de manière autonome les sites web souhaités dans les moteurs de recherche, les ouvre et clique sur des pages web en fonction des paramètres reçus des attaquants. Trojan.ChimeraWire pénètre sur les ordinateurs via plusieurs applications malveillantes qui exploitent les vulnérabilités de la classe DLL Search Order Hijacking et utilisent des techniques anti-débogage pour éviter d'être détectées.

Au cours du quatrième trimestre, les analystes de Doctor Web ont identifié de nouveaux sites web frauduleux qui promettaient aux victimes potentielles de l'argent facile et rapide.

Nos experts ont détecté de nouveaux programmes malveillants dans le catalogue Google Play. Il s'agit notamment du cheval de Troie Android.Joker, qui abonne les propriétaires d'appareils Android à des services payants, et des applications malveillantes Android.FakeApp, utilisées par les attaquants dans diverses escroqueries.

Dans le même temps, les statistiques de détection de Dr.Web Security Space pour les appareils mobiles ont montré une augmentation de l'activité des chevaux de Troie bancaires ciblant la plateforme Android.

Tendances principales du quatrième trimestre

- Augmentation du nombre de menaces détectées sur les appareils protégés

- Diminution du nombre de menaces uniques impliquées dans les attaques

- Augmentation du nombre de demandes de déchiffrement des fichiers affectés par le rançongiciels

- Activité accrue des chevaux de Troie bancaires ciblant les propriétaires d'appareils Android

- Distribution de la porte dérobée Android.Backdoor.Baohuo.1.origin, qui pirate les comptes Telegram des utilisateurs Android

- Apparition de nouvelles applications malveillantes sur Google Play

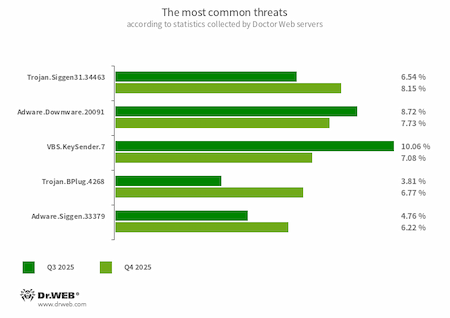

Données du service de statistiques de Doctor Web

Les menaces les plus répandues au cours du 4eme trimestre 2025 :

- Trojan.Siggen31.34463

- Cheval de Troie écrit dans le langage de programmation Go et conçu pour charger divers miners et logiciels publicitaires dans le système cible. Le malware est un fichier DLL situé dans %appdata%\utorrent\lib.dll. Pour son lancement, il exploite une vulnérabilité de la classe DLL Search Order Hijacking dans le client torrent uTorrent.

- Adware.Downware.20091

- Adware souvent utilisé comme outil intermédiaire de téléchargement de programmes pirates.

- VBS.KeySender.7

- Script malveillant qui, dans une boucle infinie, recherche des fenêtres avec les textes suivants : mode extensions, разработчика et розробника et leur envoie un événement de clic sur le bouton Échap, les forçant à fermer.

- Trojan.BPlug.4268

- Composant malveillant de l'extension de navigateur WinSafe. Ce composant est un script JavaScript qui affiche des publicités intrusives dans les navigateurs.

- Adware.Siggen.33379

- Faux bloqueur de publicités pour les navigateur web Adblock Plus, qui est installé sur le système par d'autres applications malveillantes dans le but d'afficher des publicités.

Statistiques relatives aux programmes malveillants détectés dans le trafic e-mail

Les menaces les plus répandues détectées dans le trafic e-mail au cours du 4eme trimestre 2025 :

- W97M.DownLoader.2938

- Famille de Trojans Downloaders qui exploitent les vulnérabilités des documents créés dans MS Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur attaqué.

- Exploit.CVE-2017-11882.123

- Exploit.CVE-2018-0798.4

- Exploits conçus pour exploiter des vulnérabilités dans le logiciel Microsoft Office et qui permettent l'exécution du code arbitraire.

- Trojan.AutoIt.1413

- Version packagée d'un cheval de Troie Trojan.AutoIt.289 écrit dans le langage de script AutoIt. Cette version est distribuée dans le cadre d'un groupe de plusieurs applications malveillantes - un miner, une porte dérobée et un module d'auto-propagation. Trojan.AutoIt.289 effectue différentes actions malveillantes qui empêchent la détection de la charge « utile » principale.

- JS.Phishing.791

- Un script malveillant écrit en JavaScript qui crée une page web de phishing.

Rançongiciels

Par rapport au troisième trimestre, en quatrième trimestre 2025, le nombre de demandes pour le déchiffrement de fichiers touchés par les rançongiciels a augmenté de 1,15%.

Dynamique des demandes de décryptage reçues par le support technique de Doctor Web :

Les encodeurs les plus répandues au cours du 4eme trimestre 2025 :

- Trojan.Encoder.35534 — 24,90% des demandes

- Trojan.Encoder.41868 — 4,21% des demandes

- Trojan.Encoder.29750 — 3,42% des demandes

- Trojan.Encoder.26996 — 2,68% des demandes

- Trojan.Encoder.30356 — 0,38% des demandes

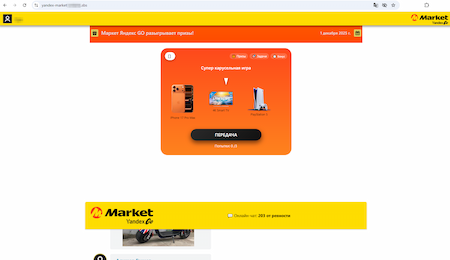

Fraudes sur le Web

Au cours du quatrième trimestre 2025, les analystes internet de Doctor Web ont constaté l'apparition de nouveaux sites web frauduleux de type « place de marché ». Des escrocs, se faisant passer pour des plateformes de vente en ligne, proposent à leurs victimes potentielles de participer à un jeu de type « carrousel » (semblable à la roulette) leur permettant de gagner un prix. Après plusieurs tentatives, l'utilisateur « gagne », mais pour recevoir ses gains, il doit d'abord payer les frais de port, puis l'assurance, les taxes, etc. Dans certains cas, on lui dit que l'article désiré est en rupture de stock et on lui propose de l'échanger contre de l'argent. Toutefois, leur obtention est soumise à des frais. Si l'utilisateur accepte, des paiements supplémentaires lui seront demandés, notamment pour l'assurance, l'activation du compte, etc.

Voici un exemple de faux site de vente en ligne proposant un « tirage au sort ».

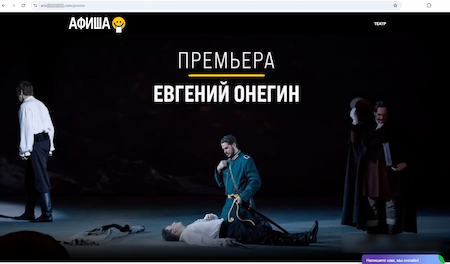

La base de données des sites web non recommandés et malveillants a également été mise à jour avec davantage de ressources en ligne utilisées par les escrocs où on propose des billets de théâtre inexistants. Ces sites web proposent des billets pour des spectacles populaires, souvent à des prix attractifs. Cependant, après avoir payé, les victimes ne reçoivent pas les billets souhaités et donnent en réalité leur argent à des escrocs.

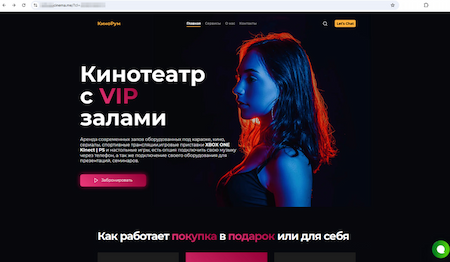

Un des sites web frauduleux vendant des billets de cinéma fictifs.

D'autres sites imitant ceux de cinémas privés et proposant des billets pour des séances de cinéma ont également été découverts. Les victimes ne reçoivent jamais leurs billets après les avoir achetés sur ces sites.

Faux site web de cinéma privé

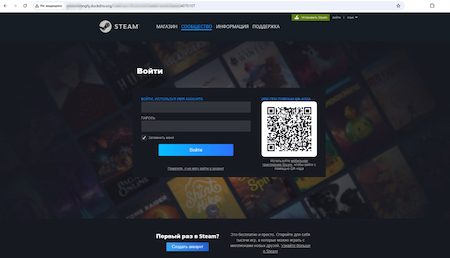

Nos spécialistes ont identifié plusieurs sites d'hameçonnage, dont de faux sites du service Steam. Des pirates les ont utilisés pour tenter d'obtenir des informations de compte utilisateur, incitant les utilisateurs à fournir leur identifiant et leur mot de passe pour s'authentifier.

Un site web d'hameçonnage imitant le véritable site web de Steam et incitant les victimes potentielles à se connecter à leur compte.

De plus, les escrocs ont une fois de plus tenté de piéger des victimes potentielles avec de faux projets d'investissement. L'un des sites web identifiés proposait aux utilisateurs russophones des États-Unis d'investir 250 $ dans un projet appelé Federal Invest et de « gagner jusqu'à 90 000 $ en trois mois ». Ce projet aurait été créé avec la participation, entre autres, de Donald Trump.

Un site web frauduleux propose de participer à un « projet d'investissement lucratif ».

Un autre site web affirmait que les utilisateurs ouzbeks pouvaient recevoir jusqu'à 15 000 000 de soms ouzbeks dès le premier mois suivant leur inscription au projet présenté, soi-disant affilié à une grande société holding.

Un site web frauduleux promettait aux résidents d'Ouzbékistan des profits importants en échange de leur participation à un « projet d'investissement ».

Logiciels malveillants et indésirables ciblant les appareils mobiles

Selon les statistiques de détection de Dr.Web Security Space pour les appareils mobiles, au quatrième trimestre 2025, les menaces Android les plus courantes, malgré une baisse d'activité, sont à nouveau les chevaux de Troie publicitaires Android.MobiDash et Android.HiddenAds. Les applications malveillantes de la famille Android.Siggen, qui offrent diverses fonctionnalités, se sont hissées à la troisième place. Au cours des trois derniers mois, l'activité des chevaux de Troie bancaires a augmenté, avec une croissance particulièrement marquée pour Android.Banker.

Le logiciel indésirable le plus répandu était Program.CloudInject modifié via le service cloud CloudInject. Parmi les logiciels potentiellement dangereux, l'activité la plus importante a été observée de la part des applications Tool.NPMod modifiées à l'aide de l'outil NP Manager. Les programmes publicitaires les plus courants se sont avérés être des modules Adware.Adpush, que les développeurs intègrent dans des programmes Android.

En octobre, Doctor Web a publié des informations concernant une porte dérobée dangereuse Android.Backdoor.Baohuo.1.origin, implantée par des pirates informatiques dans des versions modifiées de la messagerie Telegram X. Ce logiciel malveillant vole des informations confidentielles et permet aux attaquants de gérer le compte de la victime, ainsi que de contrôler directement la messagerie en modifiant sa logique de fonctionnement.

Au cours du quatrième trimestre, nos analystes antivirus ont découvert de nouvelles menaces dans le catalogue Google Play, notamment le cheval de Troie Android.Joker, qui abonne les utilisateurs à des services payants, et les logiciels malveillants utilisés à des fins frauduleuses — Android.FakeApp.

Les événements les plus importants du quatrième trimestre liés à la sécurité des appareils mobiles :

- Les chevaux de Troie publicitaires restent les menaces les plus courantes pour les appareils Android.

- L'activité des chevaux de Troie bancaires Android.Banker a augmenté

- Une porte dérobée dangereuse Android.Backdoor.Baohuo.1.origin a été détectée dans des modifications tierces du messager Telegram X.

- De nouveaux programmes malveillants ont été détectés sur Google Play.

Pour en savoir plus sur la situation virale et les menaces ayant ciblé les appareils mobiles au quatrième trimestre 2025, consultez notre Rapport.