Doctor Web : rapport viral de l'année 2015

le 15 janvier 2016

L'année écoulée restera en mémoire pour la propagation d’un Trojan Encoder ciblant Linux ayant infecté plus de 3000 sites dans le monde entier. L'année 2015 a apporté de nouveaux logiciels malveillants ciblant le système d'exploitation le plus répandu dans le monde - Microsoft Windows. Parmi eux - de nouveaux Encoder et backdoors, logiciels-espions et logiciels pour récolter des crypto monnaies. Le nombre de Trojans ciblant OS X a augmenté significativement. Parmi les leaders se trouvent les publiciels et installateurs de logiciels indésirables. Cela démontre clairement la popularité croissante d’OS X parmi les cybercriminels. La base virale de Dr.Web a reçu de nouvelles signatures pour détecter les malwares ciblant Google Android : ce système d'exploitation occupe la deuxième place derrière Windows. Les fraudeurs ont été très actifs au cours de l'année écoulée. Ils ont développé de nouvelles techniques pour hameçonner les internautes. Parmi les botnets opérationnels, il faut noter Win32.Rmnet.12 et Win32.Sector, qui ont été les plus actifs.

Les tendances de l'année 2015

- la propagation d’un Trojan Encoder ciblant Linux

- l'augmentation des logiciels malveillants ciblant OS X

- l'émergence de nouveaux Trojans ciblant Android

- La propagation de nouveaux logiciels malveillants ciblant Windows

Les événements les plus importants de 2015

Au printemps 2015, les chercheurs de Doctor Web ont détecté le Trojan BackDoor.Hser.1, que les cybercriminels ont utilisé pour lancer des attaques ciblées sur plusieurs entreprises russes travaillant dans le complexe militaro-industriel. Ce logiciel malveillant a été distribué via emails, envoyés sur les adresses d’employés de plus de dix entreprises faisant partie d'un consortium russe travaillant dans le complexe militaro-industriel.

Le message malveillant contenait un fichier Microsoft Excel avec un exploit en pièce jointe. Le Trojan utilisait ce fichier pour pénétrer le système. De plus, le malware pouvait envoyer au serveur distant la liste des processus actifs, télécharger et lancer une application sur l'ordinateur infecté, ouvrir la ligne de commande et rediriger l'entrée/sortie vers les serveurs pirates afin de rendre possible l'administration distante de l'ordinateur infecté. Pour plus d'infos sur BackDoor.Hser.1, veuillez lire l'article correspondant sur le site de Doctor Web.

Au mois d'août, les chercheurs de Doctor Web ont détecté un dangereux Trojan conçu pour récolter de la crypto monnaie en utilisant les ressources de l'ordinateur infecté. Le malware Trojan.BtcMine.737 peut se diffuser via le réseau local à l'insu de l'utilisateur et infecter des ordinateurs comme un ver réseau.

En automne, les chercheurs ont détecté la propagation du logiciel malveillant Trojan.MWZLesson, conçu pour infecter des terminaux POS. En plus de ses fonctions de Trojan espion, ce malware peut envoyer aux malfaiteurs les traces de cartes bancaires. Il correspond à une modification du logiciel malveillant BackDoor.Neutrino.50. En plus de sa capacité à opérer sur les terminaux de paiement, BackDoor.Neutrino.50 peut également voler des données du client de messagerie Microsoft et des données d'authentification pour accéder aux ressources de clients ftp populaires via le protocole FTP, lancer plusieurs types d'attaques DDoS et infecter des ordinateurs disponibles via le LAN.

En Septembre 2015, les malfaiteurs ont essayé de distribuer le malware Trojan.PWS.Stealer.13052 via le spam en usurpant le nom de Doctor Web.

Les cybercriminels invitaient à tester l'utilitaire « Dr.Web CureIt 2 », sous couvert duquel le Trojan était téléchargé sur l'ordinateur de la victime. Doctor Web a averti les utilisateurs via un article publié sur son site.

D’autres cas de distribution de logiciels malveillants similaires ont été détectés.

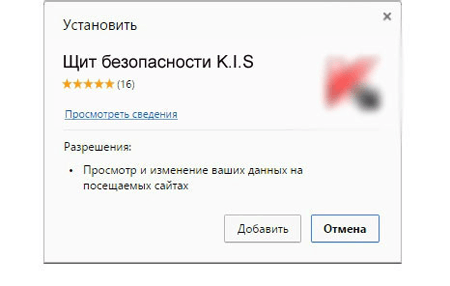

Notamment le Trojan.BPLug.1041, dont Doctor Web a parlé dans un article.

Encoder ciblant Linux, car en août 2014 les chercheurs de Doctor Web avaient détecté le Linux.Encoder.1, conçu pour crypter les fichiers stockés dans les logiciels de stockage en réseau de l'entreprise Synology, mais l'ampleur de la propagation du malware Trojan.Encoder.737, conçu pour crypter les fichiers stockés dans les logiciels de stockage en réseau de l'entreprise Synology, mais l'ampleur de la propagation du malware Linux.Encoder.1 est bien plus importante.

Situation virale

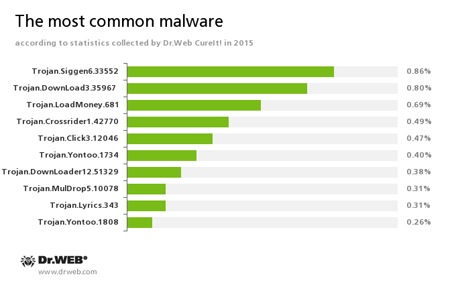

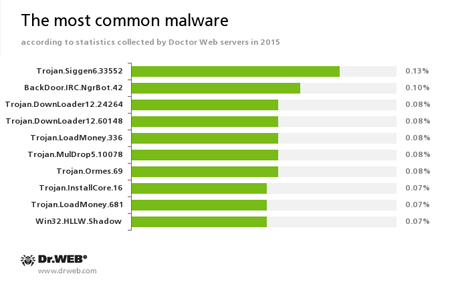

Selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! le Trojan.Siggen6.33552 est le leader de l'année 2015. Ce logiciel est conçu pour installer d'autres malwares. Il est suivi par Trojan.DownLoad3.35967 —conçu pour télécharger et installer des applications indésirables. La troisième place est occupée par le Trojan.LoadMoney.681 — un des représentants d'une famille de logiciels « downloader ». Le tableau ci-dessous affiche la dizaine de malwares les plus répandus en 2015 selon les statistiques de l'utilitaire de traitement Dr.Web CureIt! :

Trojan.Crossrider1.42770

Représentant de la famille de Trojans conçus pour afficher des publicités aux internautes.Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.Trojan.Yontoo

Famille de plug-in dont le but est l'affichage de publicités lors de la visite de pages web.Trojan.DownLoader

Famille de Trojans conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants.Trojan.MulDrop5.10078

Représentant de la famille des Trojans droppers, capables de décompresser et lancer sur l'ordinateur infecté d'autres logiciels malveillants.Trojan.Lyrics

Famille de Trojans qui affichent des publicités dans le navigateur et ouvrent des pages web à l'insu de l'utilisateur.

Ces statistiques démontrent que les Trojans publicitaires, installateurs de logiciels indésirables et Trojans Downloader sont les plus répertoriés en 2015.

Ce qui est confirmé d’après les données obtenues à l'aide du serveur de statistiques Dr.Web : le leader est l'installateur de logiciels indésirables Trojan.Siggen6.33552, qui est suivi par le Trojan BackDoor.IRC.NgrBot.42, connu depuis fin 2011. Ces Trojans communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter les commandes des malfaiteurs. Parmi les leaders se trouvent les Trojans de la famille Trojan.DownLoader. Le tableau ci-dessous affiche la dizaine de malwares les plus répandus en 2015 selon les données du serveur de statistiques Dr.Web :

Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.Trojan.Ormes.69

Trojan qui affiche des publicités dans les navigateurs.Trojan.InstallCore.16

Trojan qui installe des applications publicitaires et douteuses, également connu sous le nom de Trojan.Packed.24524.Win32.HLLW.Shadow

Ver réseau qui peut exploiter les vulnérabilités des systèmes d'exploitation Microsoft Windows. Ce malware est également connu sous les noms de Conficker et Kido.

Ces statistiques montrent que les malfaiteurs préfèrent les Trojans publicitaires et des installateurs de logiciels indésirables, car ils apportent probablement plus de profit. Cette tendance correspond à celle de 2014.

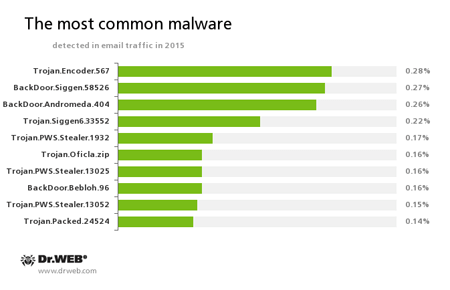

Le Trojan.Encoder.567 arrive en tête des menaces détectées dans les pièces jointes des messageries au cours de l'année écoulée. Ce Trojan est conçu pour crypter des fichiers et demander une rançon pour le décryptage. Trojan.Encoder.567 peut crypter les types de fichiers suivants : .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Il est suivi par BackDoor.Siggen.58526. Ce Trojan peut télécharger et lancer à l'insu de l'utilisateur des logiciels malveillants sur l'ordinateur infecté, ainsi qu'exécuter les commandes des malfaiteurs. La troisième place est occupée par BackDoor.Andromeda.404— Trojan Downloader conçu pour télécharger sur les serveurs des malfaiteurs et lancer sur le PC infecté d'autres logiciels malveillants. Le tableau ci-dessous affiche la dizaine de logiciels malveillants détectés par Dr.Web dans le courrier électronique en 2015 :

En plus des Trojans déjà mentionnés, les spécialistes ont également détecté les logiciels malveillants suivants :

Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.Trojan.Oficla

Famille de Trojans distribués via la messagerie. Lors de l'infection, ces logiciels masquent leur activité malveillante. Puis le Trojan.Oficla enrôle l’ordinateur dans un botnet et permet aux malfaiteurs de télécharger des logiciels malveillants et de prendre le contrôle de l’ordinateur. Ils peuvent par exemple télécharger, installer et utiliser de nombreux autres logiciels malveillants.BackDoor.Bebloh.96

Représentant de la famille des Trojans bancaires. Cette application représente une menace pour les utilisateurs de systèmes de e-banking car il permet aux malfaiteurs de voler les informations que l’utilisateur entre dans les formulaires sur les sites de certaines banques, en interceptant le contenu des champs des navigateurs Internet.Trojan.Packed.24524

Trojan qui installe des applications publicitaires et douteuses, également connu sous le nom de Trojan.InstallCore.16.

Ces données montrent qu'en 2015, les malwares les plus répandus dans le spam sont les Trojans Encoders et les backdoors, conçus pour voler les mots de passe et les données confidentielles.

Botnets

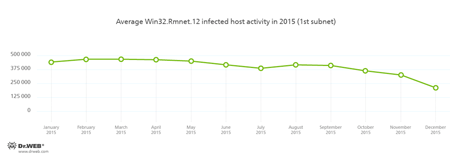

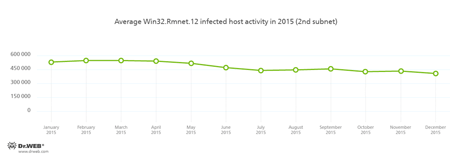

En 2015, les chercheurs de Doctor Web ont surveillé plusieurs botnets organisés à l'aide de logiciels malveillants divers. Ainsi, la croissance moyenne annuelle du botnet Win32.Rmnet.12 a diminué. Ce programme malveillant peut injecter un code parasite dans les pages web, rediriger les utilisateurs vers des sites piratés ou transmettre des formulaires remplis par les victimes sur les serveurs distants. De plus, Win32.Rmnet.12 est capable de voler les mots de passe pour les clients FTP, exécuter les commandes provenant d'un serveur C&C, ainsi que se répliquer en infectant des fichiers exécutables. Ce virus peut également se propager à l'aide de scripts injectés dans les pages web, écrits en langage VBScript. La moyenne quotidienne de croissance du botnet Win32.Rmnet.12 en 2015 est représentée dans le graphique ci-dessous :

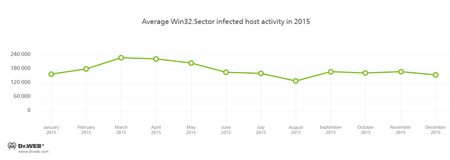

Il existe encore un botnet Win32.Sector, connu depuis 2008, qui est toujours opérationnel. Sa fonctionnalité principale est de télécharger depuis un réseau P2P des fichiers exécutables et de les lancer sur les ordinateurs infectés. Le virus peut infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés. Dans la première moitié de l’année 2015, ce botnet a montré une croissance modérée, puis sa croissance a chuté à l’automne :

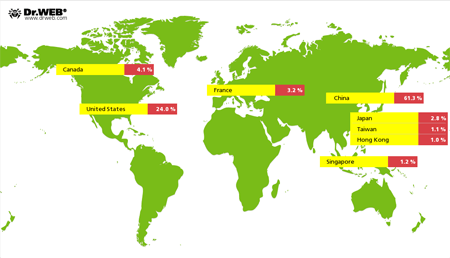

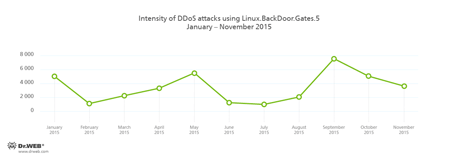

Au cours de l'année écoulée, les spécialistes de Doctor Web ont surveillé l'activité du Trojan Linux.BackDoor.Gates.5, conçu pour lancer des attaques DDoS. Au Total, les malfaiteurs ont lancé 31 880 attaques dont la plupart (plus de 61%) des cibles se trouvaient en Chine. Elle est suivie par les Etats-Unis et le Canada. La répartition géographique des attaques DDoS lancées en utilisant Linux.BackDoor.Gates.5 en 2015 est représentée dans l'illustration suivante :

Il est à noter qu'au mois de décembre 2015, le nombre d'attaques a presque été réduit à zéro. L'illustration suivante représente l'intensité des attaques DDoS, lancées à l'aide du Trojan Linux.BackDoor.Gates.5 (par le nombre d'adresses IP uniques attaquées) de janvier à novembre 2015 :

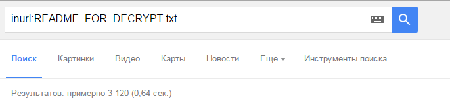

Trojans Encoders

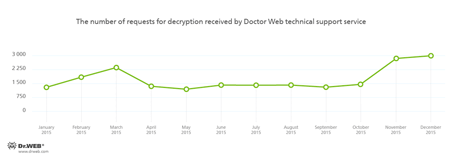

Comme en 2014, les Trojans Encoders restent la menace la plus importante en 2015. En 2014, le service de Support technique de Doctor Web a reçu 1000 requêtes concernant ce type de malwares. Vers la fin de 2015, ce chiffre a doublé, comme le montre le graphique ci-dessous :

Les modifications des Trojans encoders les plus répandues en 2015 :

- Trojan.Encoder.567

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.761

- Trojan.Encoder.556

- Trojan.Encoder.398

- Trojan.Encoder.2843

- Trojan.Encoder.888

- Trojan.Encoder.263

Pour éviter une perte de données, suivez les instructions suivantes :

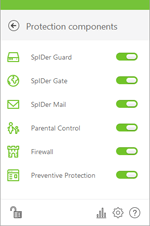

- Assurez-vous que la « Protection préventive » qui protège votre PC contre les menaces inconnues de la base virale Dr.Web est activée dans les paramètres de Dr.Web Security Space (en versions 9, 10 et 11).

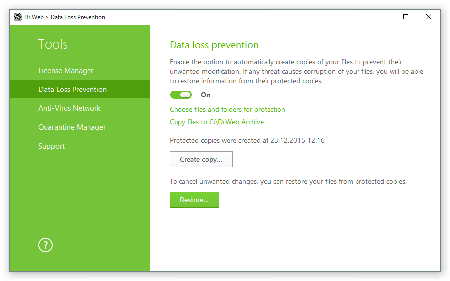

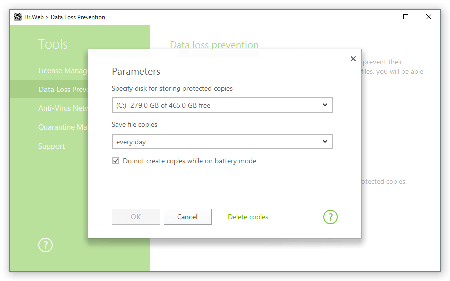

- Puis activez la " Prévention de la perte de données " dans la section " Outils " et configurez le stockage des fichiers importants.

- 3. Créez une sauvegarde automatique de vos données en indiquant l'horaire de leur création.

Ces mesures, avec une certaine prudence, permettront de protéger votre système d'exploitation contre les menaces actuelles, y compris les Trojans Encoders.

Menaces ciblant Linux

La détection au mois de novembre 2015 du Trojan Encoder ciblant Linux baptisé Linux.Encoder.1 est devenue l'événement le plus important de cette année. Ce Trojan exploitait les vulnérabilités des systèmes de gestion de contenu (Content Management Systems, CMS) utilisés par la majorité des sites web et vers le 24 novembre, ce malware a infecté plus de 3 000 sites web.

Une vulnérabilité inconnue permettait aux malfaiteurs d'intégrer au site piraté un script shell, qui exécutait les commandes envoyées par le serveur C&C. En utilisant ce script, les hackers pouvaient télécharger un injecteur de Linux.Encoder.1, qui identifiait l’architecture du système d’exploitation (32-bits ou 64-bits), extrayait de son corps un échantillon du ransomware à chiffrement, le lançait puis s’auto-supprimait. Le Trojan ne requiert pas les droits root, il fonctionne avec les privilèges du serveur web. Pour en savoir plus, vous pouvez consulter cet article.

Par la suite, les chercheurs ont détecté d'autres modifications de ce Trojan, dont la première était Linux.Encoder.2. Pour en savoir plus sur les particularités de ce Trojan, consultez l'article.

Un autre malware a également ciblé les sites web en 2015 : Linux.BackDoor.Sessox.1 , détecté au mois d’avril, qui recevait des commandes via un serveur-chat en utilisant IRC (Internet Relay Chat) et pouvait attaquer un site web indiqué par les malfaiteurs en envoyant à répétition des requêtes GET. Le Linux.BackDoor.Sessox.1 pouvait également scanner le serveur à la recherche de la vulnérabilité ShellShock qui permettait de lancer à distance un code aléatoire sur ce serveur. Pour en savoir plus sur cette menace, consultez les informations publiées par Doctor Web.

En 2015, les chercheurs de Doctor Web ont détecté plusieurs Trojans backdoor ciblant Linux. L'un d'entre eux est le Trojan Linux.BackDoor.Xnote.1, dont la description détaillée a déjà été publiée au mois de février. Il se propage grâce à un moyen largement utilisé par les autres Trojans ciblant ce système d'exploitation : les malfaiteurs essaient de trouver le mot de passe pour accéder au système d’exploitation via SSH pour installer Linux.BackDoor.Xnote.1. Ses fonctionnalités sont « standard » : il exécute des commandes provenant du serveur C&C. De plus, Linux.BackDoor.Xnote.1 peut lancer un shell avec une variable d'environnement spécifiée et donner au serveur de gestion l'accès à cette variable, lancer sur l'ordinateur infecté un serveur proxy SOCKS ou lancer son propre serveur portmap.

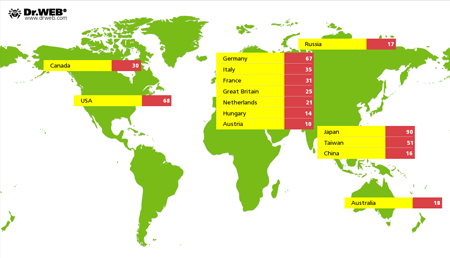

Linux.BackDoor.Dklkt.1 a été détecté par les chercheurs de Doctor Web en juillet 2015. Ce logiciel malveillant est conçu pour lancer des attaques DDoS. En août, les spécialistes de Doctor Web ont détecté un grand groupe de logiciels malveillants capables d'infecter les routeurs sous Linux. Les chercheurs de Doctor Web ont constaté 1439 cas d'infections et dans 649 cas, ils ont pu géolocaliser les appareils infectés. Le plus grand nombre d’appareils infectés se trouvait au Japon, puis venaient l’Allemagne, les Etats-Unis et Taïwan.

En septembre, Doctor Web a publié un article, qui portait sur la propagation du Trojan Linux.Ellipsis.1, dont le comportement a été qualifié de " paranoïaque ". Les cybercriminels utilisent ce Trojan pour lancer sur la machine infecté un serveur proxy afin de garantir leur anonymat lors de l'accès aux appareils piratés par Linux.Ellipsis.2. Un certain nombre de caractéristiques de ce logiciel malveillant tendent à prouver qu’il est du même auteur, et qu’il est conçu pour lancer des attaques par force brute.

De manière générale, les spécialistes constatent un intérêt croissant de la part des cybercriminels pour le système d'exploitation Linux, c'est pourquoi ils s’attendent à voir émerger de nouveaux malwares ciblant cet OS en 2016.

Logiciels malveillants ciblant Mac OS X

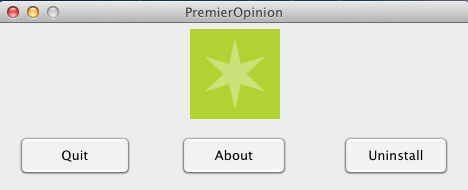

Les malfaiteurs s'intéressent de plus en plus aux utilisateurs Apple. La plupart des logiciels malveillants ciblant OS X, détectés en 2015, représentent des publiciels ou des installateurs de logiciels et utilitaires. La détection du Trojan Mac.BackDoor.OpinionSpy, connu des spécialistes de la sécurité depuis 2010, est une exception rare.

Malgré le fait que les développeurs de cette application la positionnent comme un utilitaire de recherches en marketing, Mac.BackDoor.OpinionSpy représente un espion : il surveille l'activité de l'utilisateur et envoie au serveur de gestion les données sur les sites web visités (il existe plusieurs règles), les onglets ouverts et les liens. Le Trojan surveille également le trafic réseau, y compris le trafic des clients de messagerie instantanée (Microsoft Messenger, Yahoo! Messenger, AIM, iChat). Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Parmi les installateurs de logiciels indésirables ciblant OS X il faut noter специалистами le Trojan Adware.Mac.InstallCore.1, détecté en mai 2015. Cette application installe à son tour des plug-ins malveillants pour les navigateurs Safari, Firefox et Chrome, détectés comme les Trojans de la famille Trojan.Crossrider. L’installateur Adware.Mac.WeDownload.1 a été commenté en septembre. Cet installateur se propage via un programme de partenariat qui vise à gagner de l'argent sur le trafic de fichiers, comme son analogue Adware.Mac.Tuguu.1, étudié par les spécialistes au mois de décembre 2015.

Les chercheurs envisagent l'émergence de nouveaux logiciels de ce type dans l'année à venir.

Les sites dangereux et non recommandés

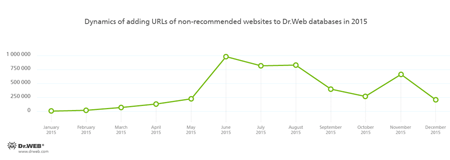

Il existe beaucoup de sites web dont le contenu peut nuire à la santé des mineurs, ou endommager l'ordinateur. Les composants SpIDer Gate et Contrôle parental, dont les bases virales sont actualisées chaque jour, sont conçus pour lutter contre ces sites. L'évolution de l’existence de ce type de sites en 2015 est présentée dans le diagramme ci-dessous :

Sites non recommandésLes fraudes dans les réseaux sociaux

Au cours de l'année écoulée, les escrocs ont continué à agir sur les réseaux sociaux. En 2015, les chercheurs de Doctor Web ont découvert des pages web, qui imitaient les sites web de salons automobiles. Pour attirer les visiteurs, les malfaiteurs envoient des SMS qui annoncent à la victime qu'elle a gagné une voiture.

De plus, ces sites contiennent une page décrivant l’opération, prévoyant notamment un paiement par le joueur d’un « droit de participation » correspondant à 1 % de la valeur du « prix » gagné. Après avoir payé, ne rçoit évidemment rien.

Comme auparavant, il existe beaucoup de boutiques en ligne qui proposent des marchandises douteuses. Au cours de l'année écoulée, Doctor Web l’a évoqué sur son site web. Il n'y a aucun doute sur le fait que ces boutiques resteront opérationnelles en 2016.

Malwares ciblant les appareils mobiles

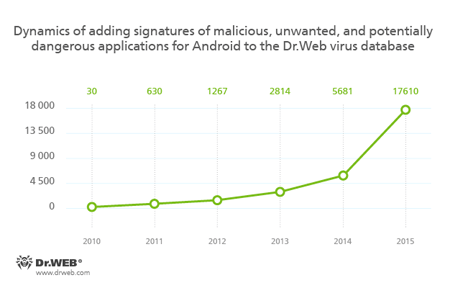

Les malfaiteurs n'ont pas oublié les appareils mobiles. Leur cible principale reste Android en 2015. Les chercheurs de Doctor Web ont détecté beaucoup de logiciels malveillants ou potentiellement dangereux ciblant cet OS. La base virale de Doctor Web a reçu 11929 nouvelles entrées, soit une augmentation de 210%.

La plupart des menaces ciblant Android sont, comme d'habitude, des Trojans SMS. La base virale de Doctor Web contient 7 103 entrées pour Android.SmsSend soit une hausse de 164,2%. Le nombre d'entrées pour Android.SmsBot a également augmenté (+192,8%). De manière générale, les spécialistes constatent que les Trojans SMS conçus pour envoyer des SMS payants et abonner les utilisateurs à divers services (payants également) représentent la menace principale pour les utilisateurs des appareils mobiles.

Les Trojans bancaires occupent également une bonne place. Ces malwares volent les logins et mots de passe d’accès à la banque en ligne afin d'effectuer des virements vers les comptes des cybercriminels. Au cours de l’année 2015, les chercheurs ont détecté plusieurs Trojans de ce type. Parmi eux, des représentants des familles Android.Banker et Android.BankBot, ainsi que des banckers Android.ZBot.

Il est à noter que les malfaiteurs de tous les pays utilisent ces Trojans. En 2015, ces Trojans ont particulièrement attaqué les utilisateurs en Russie et en Corée du Sud. Par exemple, Android.BankBot.65.origin, conçu pour voler de l'argent, a été intégré au sein d'un client de banque en ligne légal et distribué sur Internet sous couvert du logiciel original. Pour en savoir plus sur Android.BankBot.65.origin consultez les informations publiées par Doctor Web.

Cependant, dans la plupart des cas, les malfaiteurs distribuent les Trojans bancaires via le spam SMS contenant un lien qui, une fois cliqué, téléchargera le malware. Ainsi, en 2015, les utilisateurs russes recevaient des messages notifiant sur un MMS reçu, tandis qu'en Corée du Sud les malfaiteurs invitaient les utilisateurs à un mariage, à consulter les détails d'un envoi postal ou même d’une affaire pénale.

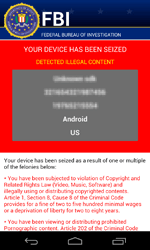

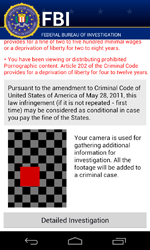

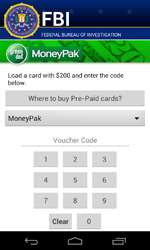

En 2015, les malfaiteurs ont développé plusieurs Trojans Extorqueurs. Les spécialistes connaissent ce type de malwares depuis mi-2014. Ces logiciels malveillants bloquent les appareils mobiles et demandent une rançon pour le déblocage. Cependant, il existe des modifications encore plus dangereuses de ce type de malwares. Par exemple, Android.Locker.71.origin, détecté en février, cryptait tous les fichiers disponibles et demandait une rançon de $200.

Nombre de signatures des Trojans de la famille Android.Locker dans la base virale de Dr.Web :

| 2014 | 2015 | Evolution |

|---|---|---|

| 137 | 965 | +604,4% |

Les malfaiteurs distribuent souvent des logiciels malveillants ciblant Android au sein des firmwares ou réussissent à pré-installer ces malwares sur les appareils mobiles. Au mois de janvier, les chercheurs ont détecté le Trojan Android.CaPson.1. Ce malware est capable d'envoyer et d’intercepter des SMS, d’ouvrir des sites web, ainsi que de transmettre des données confidentielles au serveur des malfaiteurs et de télécharger d'autres applications. En septembre, c’est le Trojan Android.Backdoor.114.origin, qui a été détecté Il était pré-installé sur une tablette populaire. Ce malware peut télécharger, installer et supprimer des applications sur commande du serveur C&C. En octobre, les spécialistes ont détecté le Trojan Android.Cooee.1, pré-installé sur plusieurs appareils mobiles sous Android. Ce logiciel malveillant se trouvait dans le lanceur (GUI Android) et contenait plusieurs modules conçus pour afficher des publicités, ainsi que pour télécharger et lancer des packages publicitaires ainsi que d'autres applications malveillantes.

Les logiciels malveillants qui tentent d'obtenir l'accès root sur les appareils mobiles représentent un danger particulier. Par exemple, en avril, les chercheurs de Doctor Web ont détecté la famille de Trojans Android.Toorch, que les malfaiteurs distribuaient via des sites populaires ou à l'aide de modules publicitaires agressifs au sein des applications. Si ces Trojans reçoivent l'accès root, ils peuvent télécharger, installer et supprimer des applications sur commande des pirates à l'insu de l'utilisateur. Puis les chercheurs ont détecté le Trojan Android.Backdoor.176.origin et sa modification Android.Backdoor.196.origin – ces deux malwares essayaient d'obtenir l'accès root en utilisant une version de l'utilitaire Root Master modifiée. Le but principal de ces malwares est de télécharger, installer et supprimer d’autres applications sur commande des malfaiteurs. De plus, les utilisateurs pouvaient télécharger les Trojans Android.Backdoor.273.origin et Android.DownLoader.244.origin sur Google Play et sur différents sites (catalogues de logiciels et services de partage de fichiers) respectivement. Ces Trojans visaient à télécharger et installer des applications à l'insu de l'utilisateur.

Au cours de l'année écoulée, les chercheurs ont détecté plusieurs logiciels malveillants sur Google Play. Par exemple, les Trojans Android.Spy.134 et Android.Spy.135 pouvaient afficher une fausse fenêtre d'authentification du logiciel-client pour Facebook, demandaient le mot de passe et le login d’accès au compte puis envoyaient ces données au serveur C&C. Au total, ces Trojans ont été téléchargés plus de 500 000 fois sur Google Play.

Les spécialistes ont également détecté le Trojan Android.DownLoader.171.origin, téléchargé sur Google Play plus de 100 000 fois. Comme les malfaiteurs ont également distribué ce malware sur des sites chinois, le total de téléchargements a dépassé 1,5 millions.

En septembre, les spécialistes ont trouvé sur Google Play le Trojan Android.MKcap.1.origin, qui abonnait les utilisateurs à des services payants. Toujours en septembre, le Trojan Android.MulDrop.67 pouvait télécharger et installer d'autres logiciels malveillants, et afficher des publicités.

En octobre, les chercheurs ont détecté le Trojan Android.PWS.3, distribué via un lecteur média. Après son lancement, ce Trojan demandait le login et mot de passe pour accéder au compte de l’utilisateur dans le réseau social, en envoyant en même temps ces données aux malfaiteurs.

Les modules publicitaires agressifs au sein des applications ont également été la tendance de 2015. Comparativement à l'année 2014, la base virale Dr.Web a reçu 290 entrées, soit une hausse de 166%.

Les spécialistes ont détecté sur Google Play des applications contenant le plug-in publicitaire Adware.HideIcon.1.origin. Ce plug-in affichait des notifications sur les mises à jour disponibles et imitait le processus de téléchargement de fichiers. Si l'utilisateur ouvrait ces fichiers, il était redirigé vers des sites web. De plus, Adware.HideIcon.1.origin pouvait affichait des publicités sur l'écran.

En février, les chercheurs ont détecté le module publicitaire Adware.MobiDash.1.origin, intégré au sein de plusieurs applications sur Google Play, téléchargé des dizaines de millions de fois. Adware.HiddenAds.1, quant à lui, était installé sur l'appareil mobile par un autre logiciel malveillant et affichait des publicités dans la barre de notifications. Un autre module, ajouté à la base virale sous le nom Adware.Adstoken.1.origin, a été distribué au sein de logiciels et affichait des bannières publicitaires, des messages dans la barre de notifications et pouvait ouvrir des pages web avec des publicités. A la fin de l'année, les chercheurs ont détecté un logiciel publicitaire Adware.AnonyPlayer.1.origin. Ce module, à l'aide de WebView, générait une notification spéciale au-dessus de la fenêtre du logiciel lancé qui contenait une publicité fournie par le serveur C&C.

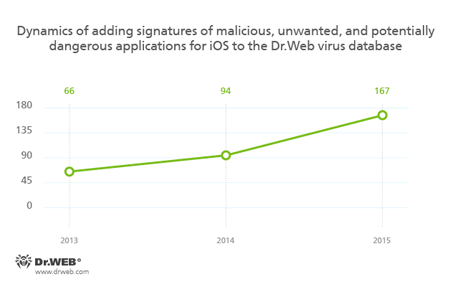

Chaque année, les malfaiteurs développent plus de logiciels malveillants ciblant iOS. Ainsi, en 2014, la base virale Dr.Web contenait 94 entrées pour les logiciels malveillants ciblant iOS, à la fin de 2015 ce chiffre a atteint 167, soit une hausse de 77%.

Par exemple, IPhoneOS.BackDoor.KeyRaider, a été distribué au sein de logiciels piratés et infectait des appareils jailbreakés. IPhoneOS.BackDoor.KeyRaider volait des données confidentielles et les téléchargeait sur son serveur C&C. En septembre, les chercheurs ont détecté sur l’Apple Store le Trojan IPhoneOS.Trojan.XcodeGhost, qui était capable d'afficher de fausses boîtes de dialogue pour lancer des attaques de phishing, d’ouvrir les liens envoyés par les attaquants ou même de voler les mots de passe dans le presse-papier. Au cours du mois de novembre, les spécialistes de Doctor Web ont détecté une des modifications d’IPhoneOS.Trojan.XcodeGhost, ajoutée à la base virale sous le nom IPhoneOS.Trojan.XcodeGhost.8. En octobre, les chercheurs ont détecté le Trojan IPhoneOS.Trojan.YiSpecter.2, qui était téléchargé sur l'appareil mobile lors de la visite d’un site frauduleux ou piraté et pouvait infecter des appareils jailbreakés, aussi bien que ceux ayant un OS standard. IPhoneOS.Trojan.YiSpecter.2 installait des modules supplémentaires, affichait des publicités, et supprimait des logiciels en les remplaçant par des copies piratées.

Les spécialistes ont également détecté le Trojan IPhoneOS.Trojan.TinyV, distribué au sein de logiciels modifiés par les malfaiteurs. Ce malware ciblait uniquement des appareils jailbreakés. Sur commande des malfaiteurs IPhoneOS.Trojan.TinyV pouvait télécharger et installer des logiciels, modifier le fichier hosts, ce qui permettait aux cybercriminels de rediriger les utilisateurs vers des sites frauduleux. L'application publicitaire Adware.Muda.1infecte des appareils jailbreakés. Elle peut afficher des publicités et télécharger des logiciels à l'insu de l'utilisateur.

Conclusion, perspectives et tendances de demain

Au regard de la situation actuelle, il semble que la croissance du nombre de logiciels malveillants ciblant Linux et OS X pourrait continuer à croître en 2016. Ces malwares pourraient également posséder plus de fonctionnalités. Les utilisateurs de Mac pourraient être confrontés aux premiers Encoders ciblant OS X.

Les malfaiteurs continueront à développer de nouveaux Trojans bancaires ciblant Android, car ce type de malwares reste le plus apprécié parmi les cybercriminels. En 2016, les utilisateurs des appareils mobiles sous iOS devront être prudents, car les malfaiteurs s'intéressent de plus en plus à cette plate-forme mobile : au cours de l'année 2015, les chercheurs ont découvert beaucoup de malwares ciblant ce système d'exploitation.

De nouveaux botnets pourraient voir le jour, enrôlant non seulement des machines sous Windows, mais également sous des OS alternatifs. Il ne faut pas exclure l'émergence de nouvelles fraudes réseaux, ainsi qu’une amélioration des techniques de vol des données confidentielles.

Une seule chose est claire : les chercheurs de Doctor Web feront tout leur possible pour protéger et avertir les utilisateurs de Dr.Web contre toutes les menaces à venir.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live

[% END %]