Doctor Web : aperçu de l'activité virale de l'année 2016

Le 10 Janvier 2017

L'année 2016 a été riche en événements intéressants dans le domaine de la sécurité informatique. Avant tout, cette année a été marquée par une augmentation significative du nombre de Trojans ciblant les systèmes d'exploitation Linux. Ceci est expliqué par la prévalence d'une variété d'appareils utilisant cette plateforme : routeurs, stockages réseau, caméras IP avec une interface web et autres appareils " intelligents." Les gens les connectent souvent au réseau sans changer les paramètres préinstallés par défaut, ce qui attire les attaquants qui peuvent facilement pirater ces appareils par force brute et y installer des programmes malveillants.

Au printemps 2016, le premier Trojan Encoder ciblant les ordinateurs tournant sous Mac OS (OS X) a fait son apparition. Les spécialistes de Doctor Web ont rapidement créé une méthode permettant de déchiffrer les fichiers endommagés par ce malware.

L'année écoulée a également été marquée par l'apparition de plusieurs programmes malveillants ciblant le logiciel de comptabilité populaire en Russie, 1C. Parmi eux, le premier Trojan écrit en langage 1C en russe, un Trojan Encoder (ransomware chiffrant les données). D’autres applications de comptabilité ont également été ciblées, ainsi que des clients de messagerie. A part le langage 1C, les auteurs de virus ont souvent utilisé des langages de programmation assez rares comme Rust et Go.

Parmi les menaces notables de l’année 2016, notons également des attaques ciblant des entreprises industrielles russes spécialisées dans la construction et la vente de grues.

Cette année, les trojans bancaires ne sont pas restés sans faire parler d’eux, notamment ceux capables de créer des botnets décentralisés et de contaminer des ordinateurs de manière sélective dans différentes régions de la planète.

Les Trojans ciblant la plateforme mobile Google Android qui ont été détectés en 2016 étaient quant à eux capables d'infecter les bibliothèques système et les processus en cours d'exécution. Des malwares ont aussi frappé directement le firmware de nombreux appareils tournant sous cet OS. Et Google Play a, cette année encore, été victime d’intégration de malwares à son catalogue.

Les tendances principales de l'année 2016

- La croissance du nombre de logiciels malveillants ciblant Linux

- L'apparition du premier Trojan Encoder ciblant Mac OS (OS X)

- La propagation de Trojans écrits en langages de programmation moins courants

- L'apparition de Trojans ciblant Android et pouvant contaminer les bibliothèques systèmes

Les événements les plus intéressants de 2016

En 2016, les Trojans bancaires ont continué à représenter un grand danger pour les utilisateurs. Ces programmes malveillants comptent des exemplaires assez simples comme Trojan.Proxy2.102, mais également des Trojans plus sophistiqués du point de vue de leur architecture comme le Trojan.Gozi capable de fonctionner sous Windows 32 et 64-bits, et qui peut exécuter une très large gamme d’actions. Il peut en effet enregistrer les frappes clavier (keylogging), voler des données entrées par les utilisateurs dans les formulaires web, effectuer des injections web, fournir aux pirates un accès distant au bureau d’une machine contaminée, lancer sur l'ordinateur le serveur proxy SOCKS, télécharger et installer des plug-ins, ainsi que voler des informations, y compris celles utilisées pour accéder au système " banque-client.

Trojan.Gozi peut enrôler les ordinateurs qu’il infecte dans des botnets. Pour générer les noms de serveurs de contrôle, il télécharge un fichier texte du serveur NACA, dont il utilise le contenu comme un dictionnaire. De plus, ce malware a la capacité de créer des botnets P2P.

Parmi les menaces bancaires les plus dangereuses en 2016, il faut noter le virus polymorphe bancaire Bolik qui est l'héritier direct des bien connus Zeus et Carberp, mais qui est capable de se propager sans l’intervention de l’utilisateur et d'infecter les fichiers exécutables.

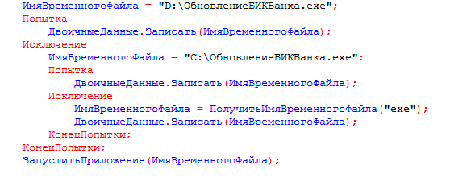

Les technologies de programmation les moins courantes sont rarement utilisées par les criminels dans le développement des programmes malveillants. On peut cependant noter quelques exceptions comme le Trojan dropper 1C.Drop.1 écrit en utilisant langage 1C et en cyrillique.

Ce Trojan est propagé sous forme d'une pièce jointe dans les messages destinés aux comptables : les messages sont accompagnés d'une pièce jointe contenant un fichier pour le programme "1C: Enterprise". A l'ouverture du fichier, 1C.Drop.1 envoie sa copie à toutes les adresses trouvées dans la base de données 1C, puis lance un Trojan Encoder (ransomware à chiffrement) sur l'ordinateur contaminé.

Du côté de Linux, les analystes de Doctor Web ont trouvé et examiné le backdoor Linux.BackDoor.Irc.16 écrit en Rust et dont la première version stable a vu le jour en 2015. Au mois d'octobre 2016, c’est le Trojan.Encoder.6491 écrit en Go, qui a été détecté. Pour ce ransomware, les spécialistes de Doctor Web ont développé une méthode de déchiffrement. Ce langage de programmation Google est de plus en plus populaire parmi les auteurs de virus : peu après, le Trojan Linux.Lady.1 écrit donc en Go, ciblait les OS de la famille Linux. Ce malware peut attaquer d'autres ordinateurs ainsi que télécharger et lancer sur la machine contaminée un logiciel destiné à obtenir de la crypto monnaie (le mining).

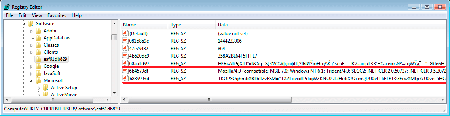

Dans la catégorie des programmes malveillants très dangereux, on compte également les Trojans sans corps : en fait, ils n'existent pas sur l'ordinateur contaminé sous forme d'un fichier particulier, mais ils fonctionnent directement dans la mémoire vive, en utilisant pour leur stockage différents conteneurs, par exemple, le registre Windows. L'un de ces programmes a été examiné par les analystes de Doctor Web au mois de juin 2016. Le malware nommé Trojan.Kovter.297 se cache dans le registre Windows et est conçu pour afficher des publicités non autorisées sur l'ordinateur infecté.

Mais la menace la plus intéressante de l'année 2016 est représentée par le Trojan BackDoor.Crane.1 conçu pour espionner des entreprises industrielles russes. Ce backdoor et deux autres programmes malveillants qu'il télécharge sur les machines contaminées ont volé des informations confidentielles. Le but principal des cybercriminels était de voler des documents financiers, des contrats et des courriels. Les Trojans effectuaient également des captures d'écran à intervalles réguliers et les envoyaient au serveur des pirates. Les principes de fonctionnement de ce Trojan ont été publiés sur le site de Doctor Web, dans cet article.

Situation virale

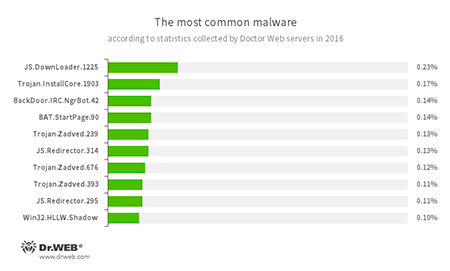

Les données recueillies à l'aide des serveurs de statistiques Dr.Web montrent qu'en 2016, les scripts et les applications destinés à télécharger et installer des programmes malveillants ont été détectés plus souvent que d'autres malwares, de même que les Trojans publicitaires. De plus, une partie importante des menaces détectées a été représentée par les Trojans publicitaires.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - BackDoor.IRC.NgrBot.42

Trojan assez répandu qui est connu des spécialistes de la sécurité depuis 2011. Les programmes malveillants de cette famille communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter des commandes à distance sur les ordinateurs contaminés. - BAT.StartPage.90

Scénario malveillant capable de remplacer la page d'accueil dans les paramètres du navigateur. - Trojan.Zadved

Plugs-in conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites. - JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web. - Win32.HLLW.Shadow

Ver qui se propage en utilisant des supports amovibles et des disques réseau partagés. De plus, il peut se propager via le réseau en utilisant le protocole standard SMB. Il est capable de télécharger sur le serveur de contrôle et de lancer des fichiers exécutables.

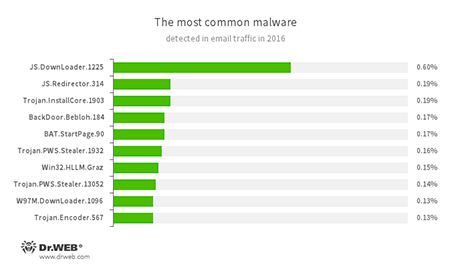

Les statistiques des menaces détectées en 2016 dans le trafic de messagerie donne une image similaire : le plus souvent, les malfaiteurs ont envoyé par email des scripts de téléchargement et des Trojans publicitaires. Parmi les pièces jointes dangereuses dans les messages e-mail figurent souvent des Trojans espions, Encoders, backdoors, des programmes qui remplacent les pages d'accueil dans les navigateurs. L'histogramme ci-dessous montre les dix applications malveillantes les plus courantes d’après les informations de l'antivirus de mail Dr.Web.

- JS.DownLoader

Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants. - JS.Redirector

Famille de scripts malveillants écrits en JavaScript. Ils redirigent automatiquement les navigateurs des utilisateurs vers d’autres pages Web. - Trojan.InstallCore

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes. - BackDoor.Bebloh.184

L'un des représentants des Trojans backdoors capables de s'intégrer dans les processus d'autres applications et d’exécuter des commandes distantes. - BAT.StartPage.90

Scénario malveillant capable de remplacer la page d'accueil dans les paramètres du navigateur. - Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles. - Win32.HLLM.Graz

Ver d'envoi massif. Surveille le trafic sur les ports spécifiques et traite les données transmises conformément aux protocoles d'extraction de mots de passe. Ces informations sont utilisées pour la propagation du ver. - W97M.DownLoader

Famille des Trojans Downloaders qui exploitent les vulnérabilités des applications Office. Ils sont conçus pour télécharger sur l'ordinateur infecté d'autres logiciels malveillants. - Trojan.Encoder.567

Ce Trojan est conçu pour crypter des fichiers et demander une rançon pour le décryptage. Il peut chiffrer les types de fichiers suivants : .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojans Encoders

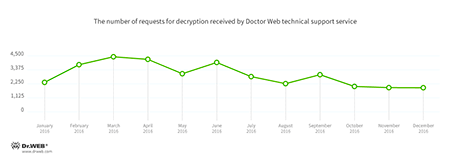

En 2016, les Trojans Encoders ou ransomwares à chiffrement ont encore représenté un danger significatif pour les utilisateurs. Au cours des 12 mois écoulés, le support technique de Doctor Web a reçu des requêtes de plus de 34 000 victimes de ce type de malwares. Le maximum de requêtes a été constaté au mois de février 2016 et durant les deux premiers mois du printemps, puis on a constaté une poussée au mois de juillet, puis une baisse vers la fin de l’année, ce qui est présenté sur le graphique ci-dessous.

Le plus souvent, les fichiers des utilisateurs ont été touchés par Trojan.Encoder.858, le deuxième rang de popularité est occupé par Trojan.Encoder.761, et à la troisième place par Trojan.Encoder.3953.

Les modifications des Trojans encoders les plus répandues en 2016 :

- Trojan.Encoder.858 — 23,00% des demandes ;

- Trojan.Encoder.761 — 17,44% des demandes ;

- Trojan.Encoder.3953 — 4,76% des demandes ;

- Trojan.Encoder.567 — 4,58% des demandes ;

- Trojan.Encoder.3976 — 4,26% des demandes ;

Fait nouveau, les Encoders n’ont pas ciblé uniquement Windows puisqu’un nouvel Encoder ciblant Linux a été détecté au mois de janvier, avec le nom Linux.Encoder.3. Il attribuait l’extension .encrypted à des fichiers chiffrés, il pouvait mémoriser la date de création de fichiers ainsi que celle de leur modification, puis il remplaçait les dates par les valeurs définies avant le cryptage.

Au mois de mars, c’est au tour du premier Trojan Encoder ciblant Apple d’avoir été détecté, il s'agit de Mac.Trojan.KeRanger.2. Il a été détecté pour la première fois dans l’installateur contaminé d'un client torrent populaire pour OS X diffusé sous forme de fichier DMG. Le programme a été signé par le certificat valide d'un éditeur d'applications pour OS X, ce qui lui a permis de contourner le système de protection embarqué de l'OS.

Dans les deux cas mentionnés, les spécialistes de Doctor Web ont rapidement développé une méthode de déchiffrement des fichiers corrompus par ces programmes.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Menaces ciblant Linux

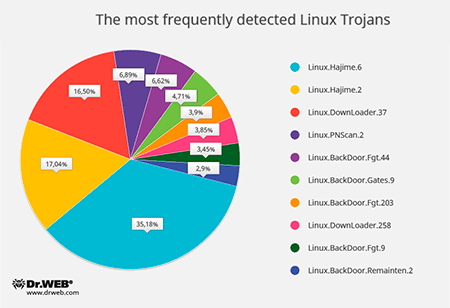

L'une des tendances les plus marquantes de l’année 2016 a été la propagation d'un grand nombre de programmes malveillants ciblant Linux, via l’Internet des objets, dont les routeurs, stockages réseau, décodeurs TV, caméras IP et autres dispositifs « intelligents ». La principale raison pouvant expliquer l'intérêt des pirates pour ce type d’objets est le fait que les utilisateurs modifient rarement les paramètres préinstallés par défaut. Les cybercriminels peuvent donc obtenir facilement accès à ces objets en utilisant des logins et mots de passes standard, afin d'y télécharger des malwares.

Habituellement, les auteurs de virus installent sur des dispositifs sous Linux trois types de logiciels malveillants. Ce sont les Trojans utilisés pour l'organisation d’attaques DDoS, les applications permettant de lancer un serveur proxy (utilisé pour assurer l'anonymat), ainsi que les scripts et les chevaux de Troie conçus pour télécharger d'autres applications. Pour se connecter aux périphériques attaqués, les pirates utilisent les protocoles SSH et Telnet.

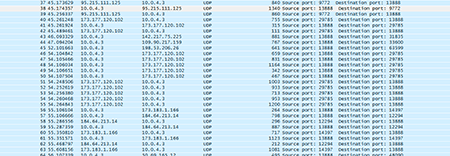

Les chercheurs de Doctor Web ont commencé à surveiller l'activité de ce type de menaces au début de l’automne 2016 en utilisant des pièges réseau spécialement configurés, des «honeypot » ("pot de miel"). Chaque mois, le nombre d'attaques visant ces nœuds a augmenté régulièrement: En octobre, 40 756 incidents ont été constatés, et 389 285 en novembre. Le rapport entre les types d'attaque a également changé : si en octobre 35 423 attaques ont été menées via SSH et 5333 via Telnet, la situation s'est inversée en novembre où 79 447 attaques ont été menées en obtenant un accès non autorisé à des appareils via SSH, et 309 838 via Telnet. Un tel changement peut être expliqué par la croissance de la popularité du Trojan Linux.Mirai, dont le code source était disponible en accès libre.

Les analystes connaissent ce malware depuis le mois de mai 2016. Il est destiné à l'organisation d’attaques DDoS, et est capable de fonctionner sur des appareils ayant l'architecture x86, ARM, MIPS, SPARC, SH-4, et M68K. Pour les attaques visant les périphériques vulnérables, Linux.Mirai dont le code source était disponible en accès libre. Les analystes connaissent ce malware depuis le mois de mai 2016. Il est destiné à l'organisation d’attaques DDoS, et est capable de fonctionner sur des appareils ayant l'architecture x86, ARM, MIPS, SPARC, SH-4, et M68K. Pour les attaques visant les périphériques vulnérables,

- Linux.Hajime

Famille de vers réseau ciblant Linux, qui sont propagés en utilisant le protocole Telnet. Après une authentification réussie en sélectionnant un mot de passe, le plug-in enregistre sur le périphérique un outil de téléchargement des architectures MIPS / ARM, écrit en langage assembleur. Cet outil télécharge de l'ordinateur depuis lequel l'attaque a été lancée le module principal du Trojan qui enrôle l'appareil à un botnet P2P décentralisé. - Linux.DownLoader

Famille de programmes malveillants et de scripts ciblant Linux destinés à télécharger et installer d’autres applications malveillantes dans un système compromis. - Linux.PNScan.2

Ce ver réseau est conçu pour infecter les routeurs fonctionnant sous des OS de la famille Linux. Le ver effectue les tâches suivantes: il infecte des périphériques, ouvre les ports 9000 et 1337 et traite les demandes via ces ports, il organise également la communication avec le serveur de contrôle. - Linux.BackDoor.Fgt

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS. Il existe des versions de Trojans pour différentes distributions Linux y compris les systèmes embarqués pour les architectures MIPS et SPARC. - Linux.BackDoor.Gates

Famille de Trojans ciblant Linux qui combinent les fonctions de backdoor et de bot DDoS. Les Trojans sont capables d'exécuter les commandes reçues et d'effectuer des attaques DDoS. - Linux.BackDoor.Remaiten

Famille de programmes malveillants ciblant Linux et destinés à l'organisation d’attaques DDoS. Le Trojan peut pirater les périphériques en utilisant le protocole Telnet et à l'aide de la méthode de force brute, en cas de succès, enregistre sur l'appareil le chargeur écrit en Assembleur. Ce « téléchargeur » est destiné à télécharger et installer d'autres malwares sur l'appareil attaqué.

Autres menaces ciblant Linux

En janvier, les experts ont détecté le Trojan Linux.Ekoms.1 capable de faire des captures d'écran sur la machine infectée, et le backdoor multifonctions Linux.BackDoor.Xunpes.1 . De même : un utilitaire de piratage contaminant les machines des utilisateurs Linux par un Trojan ; le Trojan Linux.Rex.1, capable de relier les ordinateurs infectés en botnet ; et le maware Linux.BackDoor.FakeFile.1. Ce malware pouvant exécuter les commandes reçues des pirates.

Ce malware pouvant exécuter les commandes reçues des pirates.

A part le Trojan Encoder ciblant Mac OS qui a été mentionné précédemment, peu de programmes malveillants ciblant les machines Apple ont été détectés en 2016.

Parmi eux, la famille de Trojans Mac.Trojan.VSearch, affichant des publicités non désirables.

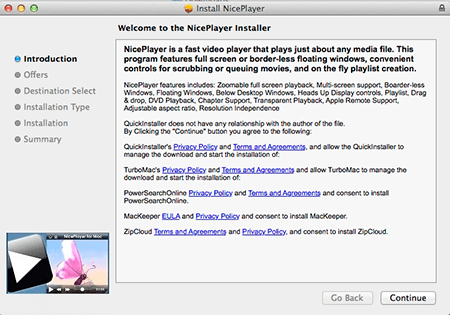

Ce type de Trojan est propagé sous couvert de différents utilitaires, dont le lecteur Nice Player disponible en téléchargement depuis des sites web proposant des logiciels gratuits. L'un des représentants de la famille Mac.Trojan.VSearch.2 installe sur les machines Apple quelques applications indésirables, dont le Trojan Mac.Trojan.VSearch.4. Il télécharge depuis le serveur de contrôle un script spécialisé qui remplace le moteur de recherche par défaut dans les paramètres du navigateur web. Ensuite, le script malveillant installe le plug-in de recherche pour les navigateurs Safari, Google Chrome et Mozilla Firefox et télécharge le Trojan Mac.Trojan.VSearch.7. A son tour, Mac.Trojan.VSearch.7 créé en premier lieu un nouvel utilisateur (qui n'apparaît pas sur l'écran de bienvenue d'OS X) dans le système d'exploitation et lance un serveur proxy spécialisé grâce auquel il intègre à toutes les pages ouvertes dans la fenêtre du navigateur un scénario JavaScript affichant des bannières publicitaires. De plus, le script malveillant recueille les demandes des utilisateurs à plusieurs moteurs de recherche les plus populaires.

Les spécialistes de Doctor Web ont pu constater que les serveurs pirates ont reçu 1 735 730 demandes de téléchargement des programmes malveillants provenant de cette famille. 478 099 adresses IP uniques d’ordinateurs accédant à ces serveurs ont été détectées.

Les sites dangereux et non recommandés

Sur Internet, il existe de nombreux sites dangereux dont la visite peut nuire à l'ordinateur ou à l'utilisateur: il s'agit entre autres des sites de phishing et des ressources frauduleuses, ainsi que des sites vus dans la propagation de logiciels malveillants. Les composants SpIDer Gate et Contrôle parental, dont les bases virales sont actualisées chaque jour, sont conçus pour lutter contre ces sites. L'évolution de l'enrichissement des bases en 2016 est illustrée dans le diagramme ci-dessous.

Les fraudes sur le Web

Comme les années précédentes, l'année 2016 a été marquée par les fraudes sur Internet. Au mois d'avril, nous avons publié un article sur les fausses boutiques en ligne.

Ces magasins promettent d'organiser la livraison du produit sélectionné dans toutes les régions de la Russie à condition d’un paiement anticipé obligatoire. Après avoir payé, la victime attend une confirmation de livraison de sa commande mais peu après, le site de la boutique en ligne disparaît soudainement, les messages envoyés à l'adresse indiquée reviennent à l'acheteur, et le numéro de téléphone des escrocs est hors service. Quelques jours plus tard, une boutique similaire ayant la même gamme de produits surgit sur un autre site Web mais sous un autre nom. Dans l'aperçu publié sur le site, les spécialistes de Doctor Web ont expliqué comment discerner les fausses boutiques en ligne des vraies.

Une autre méthode répandue de fraude en ligne en 2016 a été utilisée par les créateurs du site "Détecteur d'un millionnaire" dont nous avons parlé au mois d'octobre.

Cette ressource, et beaucoup d'autres ressources similaires représentent des modifications du système d'options binaires qui est un schéma frauduleux connu au moins depuis 2014. Nul doute que les fraudeurs du réseau continueront à améliorer leurs méthodes illégales, c'est pourquoi les internautes doivent rester vigilants.

Pour les appareils mobiles

En 2016, les cybercriminels n'ont pas laissé sans attention les propriétaires des appareils mobiles. Au cours de l'année écoulée, beaucoup de programmes malveillants et indésirables ciblant les Smartphones et tablettes ont été détectés. Tout comme avant, les pirates ont été principalement intéressés par les appareils sous Android, mais on a pu également constater l'apparition des menaces ciblant la plateforme iOS.

L'objectif principal des pirates qui attaquent les Smartphones et tablettes sous Android est l’argent. Ils ont développé plusieurs techniques pour arriver à leurs fins.

Tout d’abord, les Trojans qui installent des applications indésirables et affichent des publicités. L'année 2015 a été marquée par la propagation de ces programmes malveillants, dont beaucoup tentaient d'obtenir l'accès root en utilisant des exploits afin d'installer des logiciels à l'insu de l'utilisateur.

En 2016, cette tendance se poursuit, mais les auteurs de virus sont allés plus loin. Ainsi, au début de l'année, les analystes de Doctor Web ont détecté les Trojans de la famille Android.Loki qui s'intégraient dans les processus des applications (y compris les applications système) et pouvaient discrètement installer et désinstaller toute application.

A la fin de l'année, une nouvelle version de l'une de ces applications malveillantes qui ont appris à infecter non seulement les processus, mais également les bibliothèques système est apparue. Ce Trojan obtient les privilèges root et effectue de manière discrète l'installation des programmes.

Certains malfaiteurs intègrent des Trojans installateurs et des Trojans publicitaires dans le firmware des appareils mobiles, et dans la plupart des cas, les fabricants de Smartphones et tablettes infectés ne sont pas conscients qu'ils sortent sur le marché les appareils contaminés. Plusieurs cas ont été constatés en 2016. Par exemple, au mois de janvier, Doctor Web a parlé du Trojan Android.Cooee.1 détecté dans le firmware d'un Smartphone populaire.

Android.Cooee.1, module publicitaire, a été implanté dans le GUI créé par les auteurs de virus. Ce Trojan affichait des publicités, et téléchargeait et lançait discrètement des applications y compris des malwares.

Au mois de mars, le Trojan Android.Gmobi.1 était préinstallé sur quelques dizaines d'appareils mobiles. Au mois de novembre, un Trojan similaire a reçu le nom Android.Spy.332.origin.

Ces deux programmes malveillants se trouvaient dans le répertoire système des Smartphones et tablettes infectés. A l'insu des utilisateurs, ils téléchargeaient et installaient des programmes et effectuaient d'autres opérations indésirables.

En parallèle des Trojans qui diffusent des programmes et affichent des publicités, les auteurs de virus utilisent souvent des modules publicitaires qui ne sont pas malveillants. En 2016, parmi tous les programmes potentiellement dangereux détectés sur les Smartphones et les tablettes, ces modules ont été parmi les leaders d’après le nombre de détections par les produits antivirus Dr.Web pour Android.

Une autre source pouvant apporter des revenus illégaux et largement utilisée par les pirates sont les Trojans bancaires. Par rapport à l'année 2015, en 2016, les produits antivirus Dr.Web pour Android ont relevé une augmentation de la pénétration de programmes malveillants sur les appareils Android de 138%.

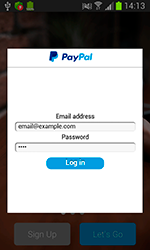

L'un de ces Trojans est Android.SmsSpy.88.origin, que les analystes de virus connaissent depuis 2014. Les auteurs de ce Trojan bancaire l'améliorent constamment et l'utilisent dans les attaques sur les clients des banques partout dans le monde. Android.SmsSpy.88.origin surveille le démarrage de dizaines d'applications bancaires. Une fois que l'une des applications se met en marche, le Trojan affiche une fausse fenêtre d’authentification par-dessus la fenêtre « officielle » et l’utilisateur y entre ses identifiants, sans savoir qu’il est sur une page pirate. Android.SmsSpy.88.origin peut attaquer les clients de n'importe quelle banque, pour ce faire, les pirates n'ont qu'à créer une fausse fenêtre et la télécharger vers le serveur de contrôle.

Les analystes de Doctor Web ont constaté que depuis début 2016, ce Trojan a déjà contaminé environ 40.000 appareils mobiles dans plus de 200 pays. Pour en savoir plus, vous pouvez consulter cet article.

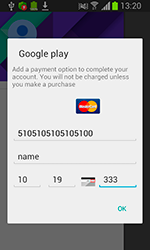

Un autre Trojan bancaire identifié en 2016 a reçu le nom Android.BankBot.104.origin. Une fois l’appareil mobile infecté, il a vérifié le solde disponible sur les comptes bancaires et effectue des virements vers un compte pirate.

Les Trojans Extorqueurs de la famille Android.Locker continuent de constituer une menace sérieuse pour les propriétaires de Smartphones et tablettes Android. Ils bloquent les appareils contaminés et demandent un paiement pour le déverrouillage. Les représentants les plus dangereux de cette famille peuvent chiffrer tous les fichiers disponibles, les photos, documents, vidéos, musique, etc. La rançon demandée dépasse souvent plusieurs centaines de dollars. En 2016, les auteurs de virus ont continué à attaquer les utilisateurs en utilisant ce type d'applications malveillantes mais le pic de propagation a été constaté au début de l'année. Au cours des 12 mois écoulés, les produits antivirus Dr.Web pour Android ont détecté plus de 540 000 ransomwares.

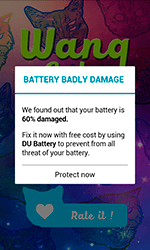

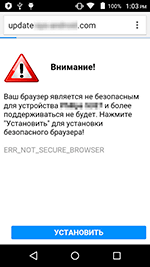

Au cours de 2016, beaucoup de Trojans ont été détectés sur le catalogue officiel Google Play. Ainsi, au mois de mars, les analystes de Doctor Web ont détecté le programme malveillant Android.Spy.277.origin qui affichait des publicités et dérangeait l'utilisateur en l'informant que sa batterie était endommagée. Pour réparer la batterie, le malware proposait d'installer une application. Un Trojan similaire détecté au mois d'avril a été nommé Android.Click.95. Après son démarrage, il vérifie la présence des applications pour lesquelles il doit afficher des pubs. S’il n’en trouve pas, le Trojan télécharge un site frauduleux qui informe l'utilisateur que sa batterie est en panne ou que son navigateur n'est plus à jour et n'est pas sécurisé. Dans les deux cas, pour résoudre le « problème », il est proposé d’installer un programme dont en réalité le propriétaire de l’appareil n’a pas besoin.

En juin, sur Google Play, le Trojan Android.PWS.Vk.3 permettait d'écouter de la musique dans le réseau social VK, moyennant le login et le mot de passe du compte de l'utilisateur. Le programme malveillant avait vraiment les foncions annoncées mais il transmettait des données confidentielles au serveur des pirates à l'insu de l'utilisateur. Dans le même mois, Doctor Web a signalé l'apparition du Trojan Android.Valeriy.1.origin, également diffusé par ses auteurs via Google Play. Ce logiciel malveillant affichait des fenêtres pop up proposant à l'utilisateur de saisir son numéro de téléphone pour télécharger une application. Une fois le numéro de mobile indiqué, l’utilisateur recevait un SMS confirmant l'abonnement à un service onéreux, mais Android.Valeriy.1.origin suivait ces messages et les dissimulait. Le malware était également capable de cliquer sur des bannières publicitaires et sur des liens, il téléchargeait des applications dont l'utilisateur n'avait pas besoin, dont des Trojans.

Au mois de juillet, Android.Spy.305.origin était « proposé » sur Google Play avec l’objectif d'afficher des publicités. Un autre cheval de Troie inséré sur Google Play a été détecté en septembre. Il a reçu le nom Android.SockBot.1. Ce Trojan transformait l'appareil contaminé en serveur proxy et permettait aux pirates de se connecter aux périphériques distants reliés dans un réseau. De plus, en utilisant ce Trojan, les cybercriminels pouvaient rediriger le trafic réseau, voler des informations confidentielles et organiser des attaques DDoS. Au mois de novembre, les analystes de Doctor Web ont révélé l’existence du Trojan ajouté à la base de données virale comme Android.MulDrop.924 et présent sur GP. Certaines de ses fonctionnalités sont présentes dans deux modules complémentaires chiffrés et masqués à l’intérieur d’images PNG se trouvant dans le dossier contenant ses fichiers de fonctionnement. Un de ces composants contenait quelques plug-ins publicitaires et le Trojan Downloader Android.MulDrop.924 et présent sur GP. Certaines de ses fonctionnalités sont présentes dans deux modules complémentaires chiffrés et masqués à l’intérieur d’images PNG se trouvant dans le dossier contenant ses fichiers de fonctionnement. Un de ces composants contenait quelques plug-ins publicitaires et le Trojan Downloader Android.DownLoader.451.origin, qui d'une manière transparente, téléchargeait des jeux et applications et proposait d'en installer. De plus, il affichait des publicités dans la barre de notifications de l'appareil mobile.

En 2016, les utilisateurs d’appareils mobiles sous iOS n'ont pas échappé à l’attention des auteurs de virus. Au mois de février, la base virale Dr.Web s'est enrichie du programme potentiellement dangereux Program.IPhoneOS.Unwanted.ZergHelper propagé via l’App Store. En utilisant ce programme, les utilisateurs pouvaient télécharger des applications, notamment des versions piratées de logiciels payants ainsi que des programmes ayant échappé aux vérifications d'Apple. Le malware pouvait télécharger ses mises à jour en évitant le catalogue App Store et demandait également l'ID Apple et le mot de passe de l'utilisateur. Le Trojan IPhoneOS.AceDeciever.6, détecté au mois de mars, demandait également l'ID Apple et le mot de passe des propriétaires de Smartphones tablettes sous iOS. IPhoneOS.AceDeciever.6 s'installait automatiquement sur les appareils mobiles une fois qu’ils étaient connectés via un câble USB à un ordinateur fonctionnant sous Windows et ayant l'application installée portant le nom 爱思助手. Ce programme était positionné comme un équivalent d'iTunes et a été ajouté à la base de données comme Trojan.AceDeciever.2.

Conclusion, perspectives et tendances de demain

L'analyse de la situation de la cybercriminalité en 2016 permet de dégager des tendances pour 2017.

En premier lieu, il apparaît que les appareils tournant sous Linux et appartenant à l’Internet des Objets suscitent de plus en plus la convoitise des cybercriminels. Cette tendance devrait se poursuivre cette année. Compte tenu des données qu'ils possèdent, les chercheurs pensent que le nombre d'attaques sur les appareils vulnérables utilisant les protocoles Telnet et SSH va augmenter ainsi que la variété des malwares utilisés par les pirates. Leurs fonctionnalités vont également s’élargir. La suite logique de cette tendance pourrait être une intensité croissante des attaques DDoS.

Les ransomwares représentent toujours un danger important pour les utilisateurs, ils menacent aujourd'hui non seulement les utilisateurs des appareils sous Windows mais ciblent également les OS Linux, Android et Mac OS. On peut supposer que les algorithmes de chiffrement utilisés par ce type de malwares deviendront encore plus complexes, et que le nombre d'Encoders (ransomwares à chiffrement) provenant des familles les plus courantes va également croître.

La troisième des tendances les plus probables de l'année 2017 est la croissance attendue du nombre de modifications des programmes malveillants ciblant la plateforme mobile Android, dont en premier lieu, les Trojans bancaires. Nul n’ignore que les applications Banque-Client pour les Smartphones et tablettes sont très commodes et populaires chez les utilisateurs des appareils mobiles. C'est pourquoi ces applications sont particulièrement ciblées par les malfaiteurs qui tentent de s'enrichir. Malgré les efforts de l'éditeur Android de Google, ce système demeure vulnérable.

Les moyens de propagation des malwares vont également se développer. Dès aujourd'hui, nous pouvons constater la croissance du nombre d'envois utilisant des scripts malveillants pour installer des Trojans sur les appareils, souvent écrits en JavaScript. Dans les pièces jointes des emails, on détecte souvent des fichiers qui utilisent les vulnérabilités connues des applications Office. Il n’y a aucune raison de douter que la gamme des méthodes de contamination utilisées par les cybercriminels va s'élargir en 2017.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux

[% END %]